Segundo pesquisadores de segurança cibernética, uma falha no protocolo WiFi permite capturar tráfego de redes.

Sim. Pesquisadores de segurança cibernética descobriram uma falha de segurança fundamental no projeto do padrão de protocolo WiFi IEEE 802.11, permitindo que invasores induzam os pontos de acesso a vazar quadros de rede em formato de texto simples.

Falha no protocolo WiFi permite capturar tráfego de redes

Os quadros WiFi são contêineres de dados que consistem em um cabeçalho, carga útil de dados e trailer, que incluem informações como endereço MAC de origem e destino, controle e dados de gerenciamento.

Esses quadros são ordenados em filas e transmitidos de maneira controlada para evitar colisões e maximizar o desempenho da troca de dados monitorando os estados ocupado/ocioso dos pontos de recebimento.

Os pesquisadores descobriram que quadros enfileirados/em buffer não são adequadamente protegidos contra adversários, que podem manipular a transmissão de dados, falsificação de cliente, redirecionamento de quadro e captura.

“Nossos ataques têm um impacto generalizado, pois afetam vários dispositivos e sistemas operacionais (Linux, FreeBSD, iOS e Android) e porque podem ser usados para sequestrar conexões TCP ou interceptar clientes e tráfego da web”, diz o artigo técnico publicado ontem pela Domien Schepers e Aanjhan Ranganathan da Northeastern University, e Mathy Vanhoef da imec-DistriNet, KU Leuven.

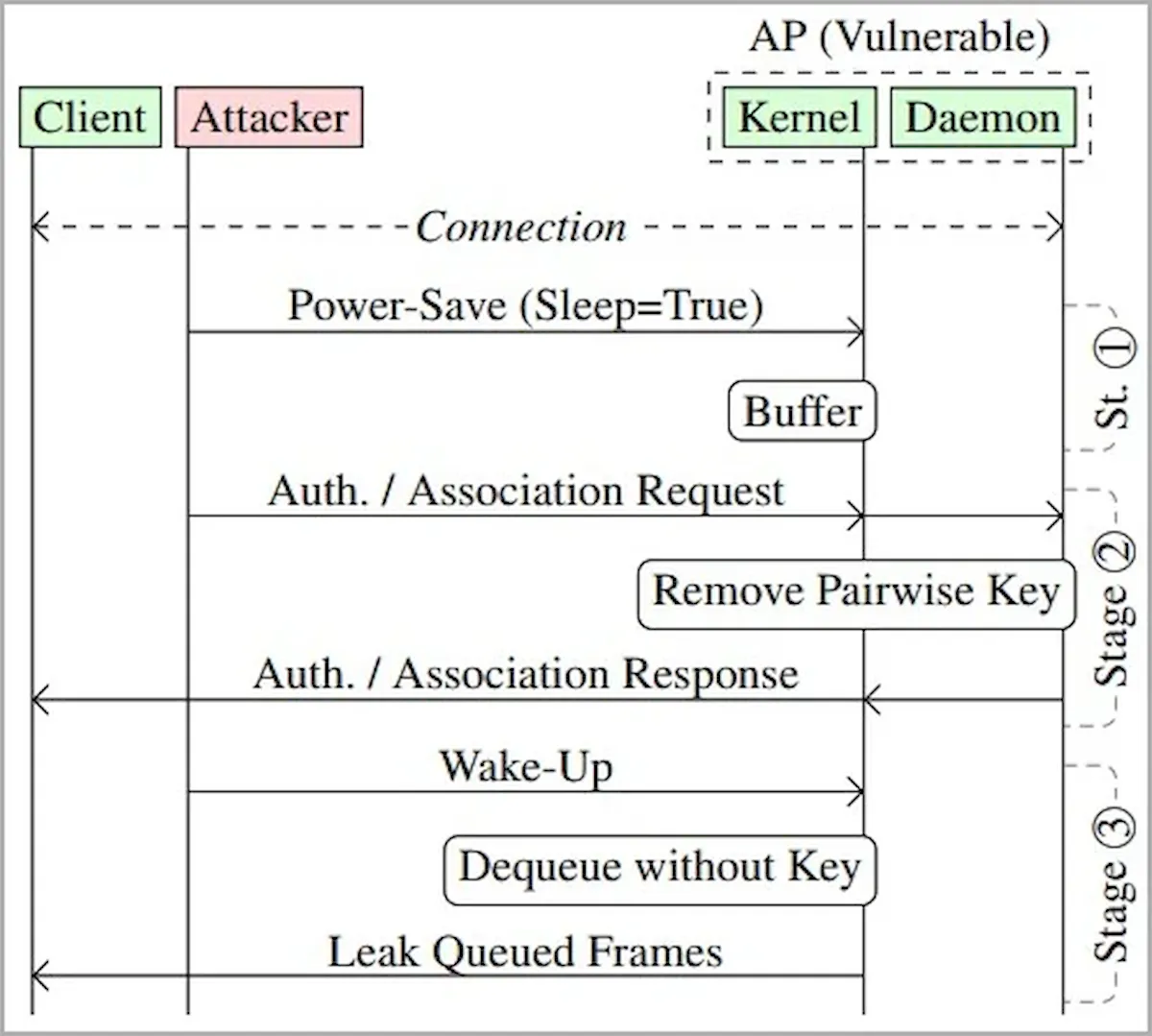

O padrão IEEE 802.11 inclui mecanismos de economia de energia que permitem que os dispositivos WiFi economizem energia armazenando em buffer ou enfileirando quadros destinados a dispositivos inativos.

Quando uma estação cliente (dispositivo receptor) entra no modo de hibernação, ela envia um quadro para o ponto de acesso com um cabeçalho que contém o bit de economia de energia, de modo que todos os quadros destinados a ela são enfileirados.

O padrão, no entanto, não fornece orientação explícita sobre como gerenciar a segurança desses quadros enfileirados e não estabelece limitações como por quanto tempo os quadros podem permanecer nesse estado.

Assim que a estação cliente é ativada, o ponto de acesso desenfileira os quadros armazenados em buffer, aplica a criptografia e os transmite ao destino.

Um invasor pode falsificar o endereço MAC de um dispositivo na rede e enviar quadros de economia de energia para pontos de acesso, forçando-os a começar a enfileirar quadros destinados ao alvo.

Em seguida, o invasor transmite um quadro de ativação para recuperar a pilha de quadros.

Os quadros transmitidos geralmente são criptografados usando a chave de criptografia endereçada ao grupo, compartilhada entre todos os dispositivos da rede WiFi, ou uma chave de criptografia pairwise, que é exclusiva para cada dispositivo e usada para criptografar os quadros trocados entre dois dispositivos.

No entanto, o invasor pode alterar o contexto de segurança dos quadros enviando quadros de autenticação e associação ao ponto de acesso, forçando-o a transmitir os quadros em formato de texto simples ou criptografá-los com uma chave fornecida pelo invasor.

Esse ataque é possível usando ferramentas personalizadas criadas pelos pesquisadores chamadas MacStealer, que podem testar redes Wi-Fi para contornar o isolamento do cliente e interceptar o tráfego destinado a outros clientes na camada MAC.

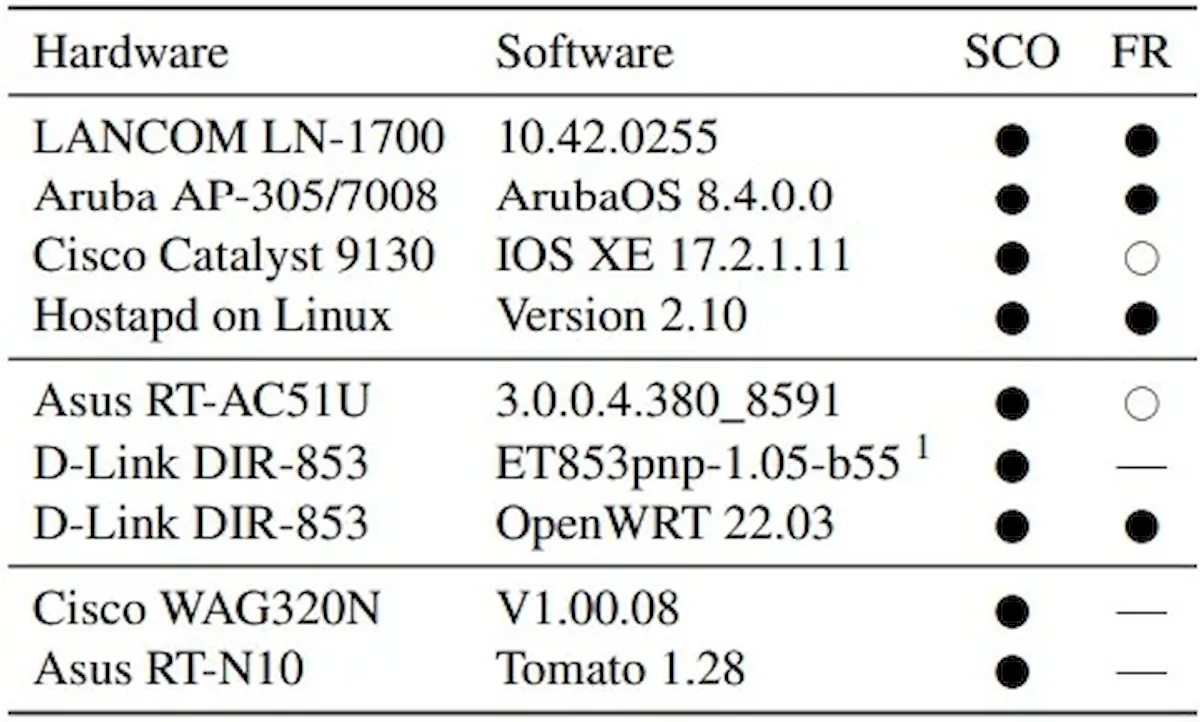

Os pesquisadores relatam que os modelos de dispositivos de rede da Lancom, Aruba, Cisco, Asus e D-Link são conhecidos por serem afetados por esses ataques, com a lista completa abaixo.

Os pesquisadores alertam que esses ataques podem ser usados para injetar conteúdo malicioso, como JavaScript, em pacotes TCP.

“Um adversário pode usar seu próprio servidor conectado à Internet para injetar dados nessa conexão TCP, injetando pacotes TCP fora do caminho com um endereço IP do remetente falsificado”, alertam os pesquisadores.

“Isso pode, por exemplo, ser abusado para enviar código JavaScript malicioso para a vítima em conexões HTTP de texto simples com o objetivo de explorar vulnerabilidades no navegador do cliente.”

Embora esse ataque também possa ser usado para bisbilhotar o tráfego, já que a maior parte do tráfego da Web é criptografada usando TLS, o impacto seria limitado.

Os detalhes técnicos e a pesquisa estão disponíveis no documento USENIX Security 2023, que será apresentado na próxima conferência BlackHat Asia em 12 de maio de 2023.

O primeiro fornecedor a reconhecer o impacto da falha do protocolo WiFi é a Cisco, admitindo que os ataques descritos no documento podem ser bem-sucedidos contra produtos Cisco Wireless Access Point e produtos Cisco Meraki com recursos sem fio.

No entanto, a Cisco acredita que é improvável que os quadros recuperados comprometam a segurança geral de uma rede devidamente protegida.

“Este ataque é visto como um ataque oportunista, e as informações obtidas pelo invasor seriam de valor mínimo em uma rede configurada com segurança. -Cisco.

Ainda assim, a empresa recomenda a aplicação de medidas de mitigação, como o uso de mecanismos de imposição de políticas por meio de um sistema como o Cisco Identity Services Engine (ISE), que pode restringir o acesso à rede implementando as tecnologias Cisco TrustSec ou Software Defined Access (SDA).

“A Cisco também recomenda implementar a segurança da camada de transporte para criptografar os dados em trânsito sempre que possível porque isso tornaria os dados adquiridos inutilizáveis pelo invasor”, diz o comunicado de segurança da Cisco.

Atualmente, não há casos conhecidos de uso malicioso da falha descoberta pelos pesquisadores.