Uma perigosa falha permitia instalar spyware de triangulação no iMessage, mas foi corrigida pela Apple recentemente. Confira os detalhes.

A Apple abordou três novas vulnerabilidades de dia zero exploradas em ataques de instalação de spyware Triangulation em iPhones por meio de explorações de clique zero do iMessage.

Falha permitia instalar spyware de triangulação no iMessage

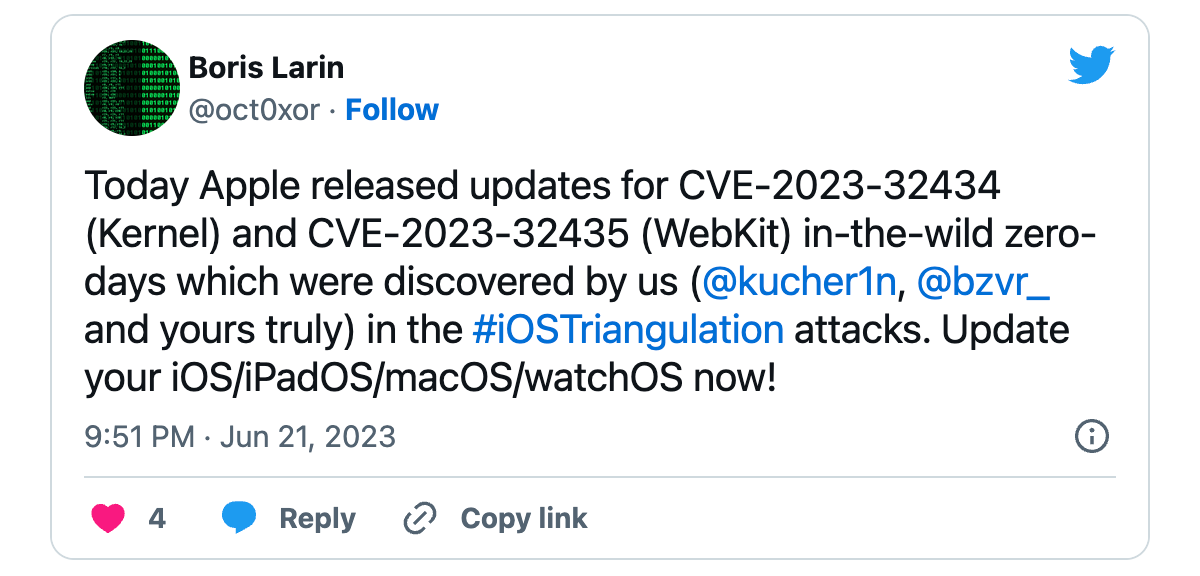

As duas falhas de segurança foram encontradas e relatadas pelos pesquisadores de segurança da Kaspersky, Georgy Kucherin, Leonid Bezvershenko e Boris Larin.

“A Apple está ciente de um relatório de que esse problema pode ter sido explorado ativamente em versões do iOS lançadas antes do iOS 15.7”, diz a empresa ao descrever as vulnerabilidades do Kernel e do WebKit rastreadas como CVE-2023-32434 e CVE-2023-32435.

A Kaspersky também publicou um relatório hoje cedo com detalhes adicionais sobre um componente de spyware do iOS usado em uma campanha que a empresa de segurança cibernética rastreia como “Operação Triangulação“.

“O implante, que apelidamos de TriangleDB, é implantado depois que os invasores obtêm privilégios de root no dispositivo iOS de destino, explorando uma vulnerabilidade do kernel. Ele é implantado na memória, o que significa que todos os vestígios do implante são perdidos quando o dispositivo é reinicializado.” Kaspersky disse hoje.

“Portanto, se a vítima reiniciar seu dispositivo, os invasores devem reinfectá-lo enviando um iMessage com um anexo malicioso, iniciando assim toda a cadeia de exploração novamente. Caso não ocorra reinicialização, o implante se desinstala após 30 dias, a menos que esse período é estendida pelos atacantes.”

Os ataques começaram em 2019 e ainda estão em andamento, de acordo com a Kaspersky, que relatou no início de junho que alguns iPhones em sua rede foram infectados com spyware anteriormente desconhecido por meio de explorações de clique zero do iMessage que exploravam bugs de dia zero do iOS.

A Kaspersky disse ao site BleepingComputer que o ataque afetou seu escritório em Moscou e funcionários em outros países.

A agência de inteligência e segurança FSB da Rússia também afirmou, após a publicação do relatório da Kaspersky, que a Apple forneceu à NSA um backdoor para ajudar a infectar iPhones na Rússia com spyware.

O FSB afirmou ter encontrado milhares de iPhones infectados pertencentes a funcionários do governo russo e funcionários de embaixadas em Israel, China e países membros da OTAN.

“Nunca trabalhamos com nenhum governo para inserir um backdoor em qualquer produto da Apple e nunca o faremos”, disse um porta-voz da Apple ao site BleepingComputer.

A Apple também corrigiu hoje uma vulnerabilidade de dia zero do WebKit (CVE-2023-32439) relatada por um pesquisador anônimo que pode permitir que invasores obtenham execução arbitrária de código em dispositivos não corrigidos, explorando um problema de confusão de tipo.

A empresa abordou os três dias zero no macOS Ventura 13.4.1 , macOS Monterey 12.6.7 , macOS Big Sur 11.7.8 , iOS 16.5.1 e iPadOS 16.5.1 , iOS 15.7.7 e iPadOS 15.7.7 , watchOS 9.5 .2 e watchOS 8.8.1 com verificações aprimoradas, validação de entrada e gerenciamento de estado.

A lista de dispositivos afetados é bastante extensa, pois o dia zero afeta modelos mais antigos e mais novos e inclui:

- iPhone 8 e posterior, iPad Pro (todos os modelos), iPad Air 3ª geração e posterior, iPad 5ª geração e posterior, iPad mini 5ª geração e posterior

- iPhone 6s (todos os modelos), iPhone 7 (todos os modelos), iPhone SE (1ª geração), iPad Air 2, iPad mini (4ª geração) e iPod touch (7ª geração)

- Macs rodando macOS Big Sur, Monterey e Ventura

- Apple Watch Series 4 e posterior, Apple Watch Series 3, Series 4, Series 5, Series 6, Series 7 e SE

Nove dias zero corrigidos desde o início do ano

Desde o início do ano, a Apple corrigiu um total de 9 vulnerabilidades de dia zero que foram exploradas para comprometer iPhones, Macs e iPads.

No mês passado, a empresa corrigiu mais três falhas zero-day (CVE-2023-32409, CVE-2023-28204 e CVE-2023-32373), o primeiro relatado pelos pesquisadores do Google Threat Analysis Group e do Amnistia Internacional Security Lab e provavelmente usado para instalar spyware comercial.

Em abril, a Apple corrigiu dois outros dias zero (CVE-2023-28206 e CVE-2023-28205) que foram implantados como parte de cadeias de exploração de falhas de dia zero e dia n do Android, iOS e Chrome, e abusadas para implantar spyware mercenário em dispositivos pertencentes a alvos de alto risco em todo o mundo.

Em fevereiro, a Apple abordou outro WebKit de dia zero (CVE-2023-23529) explorado em ataques para obter a execução de código em iPhones, iPads e Macs vulneráveis.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.