Infelizmente para os usuários dessa popular plataforma de e-mail e colaboração, a nova falha zero-day do Zimbra exige uma correção manual.

Zimbra é uma plataforma de e-mail e colaboração amplamente adotada que é atualmente empregada por mais de 200.000 empresas em 140 países, incluindo mais de 1.000 organizações governamentais e financeiras em todo o mundo.

Agora, a Zimbra pediu aos administradores para que eles corrijam manualmente uma vulnerabilidade zero-day explorada ativamente para atingir e comprometer os servidores de e-mail do Zimbra Collaboration Suite (ZCS).

Falha zero-day do Zimbra exige uma correção manual

Sim. A nova Falha zero-day do Zimbra exige uma correção manual. A falha de segurança (atualmente sem um ID CVE) é um Cross-Site Scripting (XSS) refletido descoberto e relatado pelo pesquisador de segurança Clément Lecigne do Google Threat Analysis Group.

“Uma vulnerabilidade de segurança no Zimbra Collaboration Suite versão 8.8.15 que poderia afetar a confidencialidade e a integridade de seus dados surgiu. [..] A correção está planejada para ser entregue no lançamento do patch de julho”, alertou a empresa na quinta-feira via um aviso que não informa aos clientes que o bug também está sendo abusado na natureza.

Como parte dos ataques XSS, os agentes de ameaças podem roubar informações confidenciais do usuário ou executar códigos maliciosos em sistemas vulneráveis.

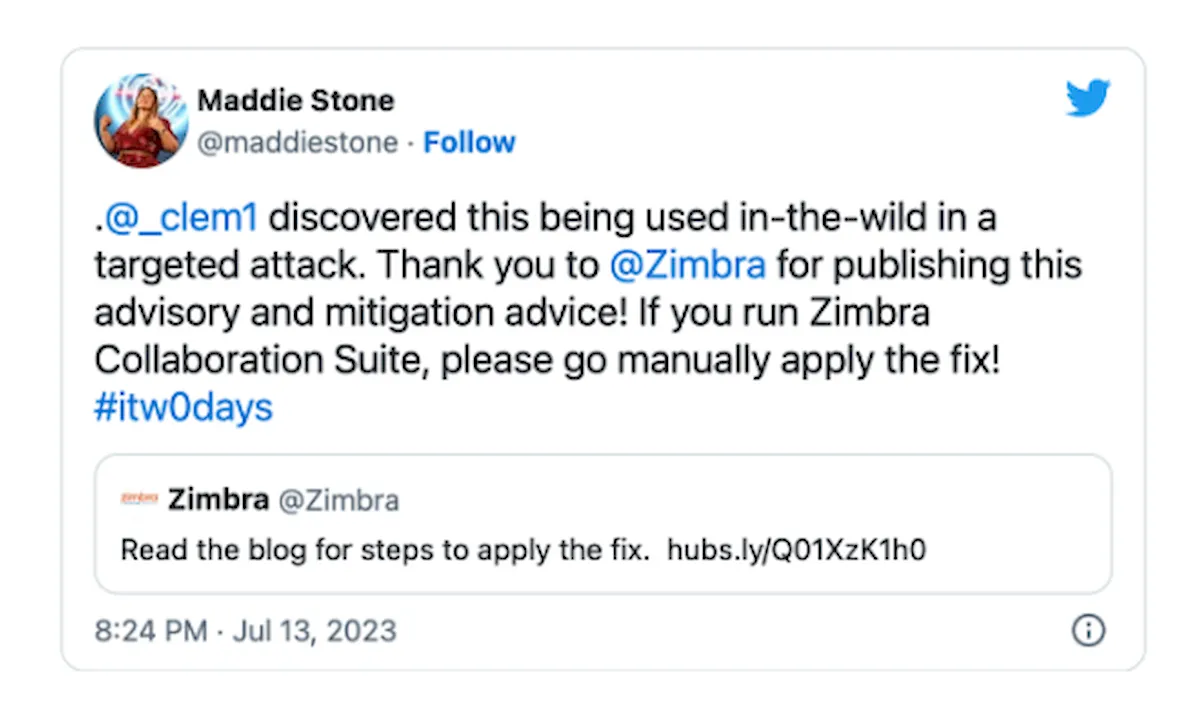

Embora o Zimbra não tenha revelado que a falha foi usada em ataques, Maddie Stone, do Google TAG, revelou que a vulnerabilidade XSS foi descoberta enquanto era explorada em um ataque direcionado.

Embora o Zimbra ainda não tenha fornecido patches de segurança para lidar com essa falha zero-day explorado ativamente, ele forneceu uma correção que os administradores podem aplicar manualmente para remover o vetor de ataque.

“Para manter o mais alto nível de segurança, pedimos sua cooperação para aplicar a correção manualmente em todos os nós de sua caixa de correio”, disse a empresa.

O procedimento necessário para mitigar manualmente a vulnerabilidade em todos os nós de caixa de correio exige que os administradores sigam as seguintes etapas:

- Faça um backup do arquivo /opt/zimbra/jetty/webapps/zimbra/m/momoveto

- Edite este arquivo e vá para a linha número 40

- Atualize o valor do parâmetro para <input name=”st” type=”hidden” value=”${fn:escapeXml(param.st)}”/>

- Antes da atualização, a linha aparecia como <input name=”st” type=”hidden” value=”${param.st}”/>

A inclusão da função escapeXml() agora limpará os dados inseridos pelo usuário escapando caracteres especiais usados na marcação XML para evitar falhas de XSS.

A correção pode ser aplicada sem tempo de inatividade porque uma reinicialização do serviço Zimbra não é necessária para aplicar a mitigação.

Os administradores devem priorizar a mitigação dessa falha zero-day, uma vez que vários bugs do Zimbra foram explorados em estado selvagem para violar centenas de servidores de e-mail vulneráveis em todo o mundo nos últimos anos.

Por exemplo, já em junho de 2022, o desvio de autenticação do Zimbra e os bugs de execução remota de código foram explorados para violar mais de 1.000 servidores.

A partir de setembro de 2022, os hackers começaram a abusar de uma vulnerabilidade RCE não corrigida no Zimbra Collaboration Suite, comprometendo quase 900 servidores vulneráveis em dois meses.

O grupo de hackers russo Winter Vivern também usou explorações visando outro bug XSS refletido desde fevereiro de 2023 para violar portais de webmail de governos alinhados à OTAN e roubar caixas de correio de e-mail pertencentes a funcionários, governos, militares e diplomatas.

Um porta-voz da Synacor (empresa controladora da Zimbra) não estava imediatamente disponível para comentar quando contatado pela BleepingComputer hoje cedo.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.