Analistas da Uptycs descobriram que um falso exploit instala um malware Linux de roubo de senha e que ele foi amplamente compartilhado.

Pesquisadores de segurança cibernética e agentes de ameaças são alvo de uma falsa prova de conceito (PoC) CVE-2023-35829 exploit que instala um malware Linux de roubo de senha.

Falso exploit instala um malware Linux de roubo de senha

Os analistas da Uptycs descobriram o PoC malicioso durante suas verificações de rotina, quando os sistemas de detecção sinalizavam irregularidades, como conexões de rede inesperadas, tentativas de acesso não autorizado ao sistema e transferências de dados atípicas.

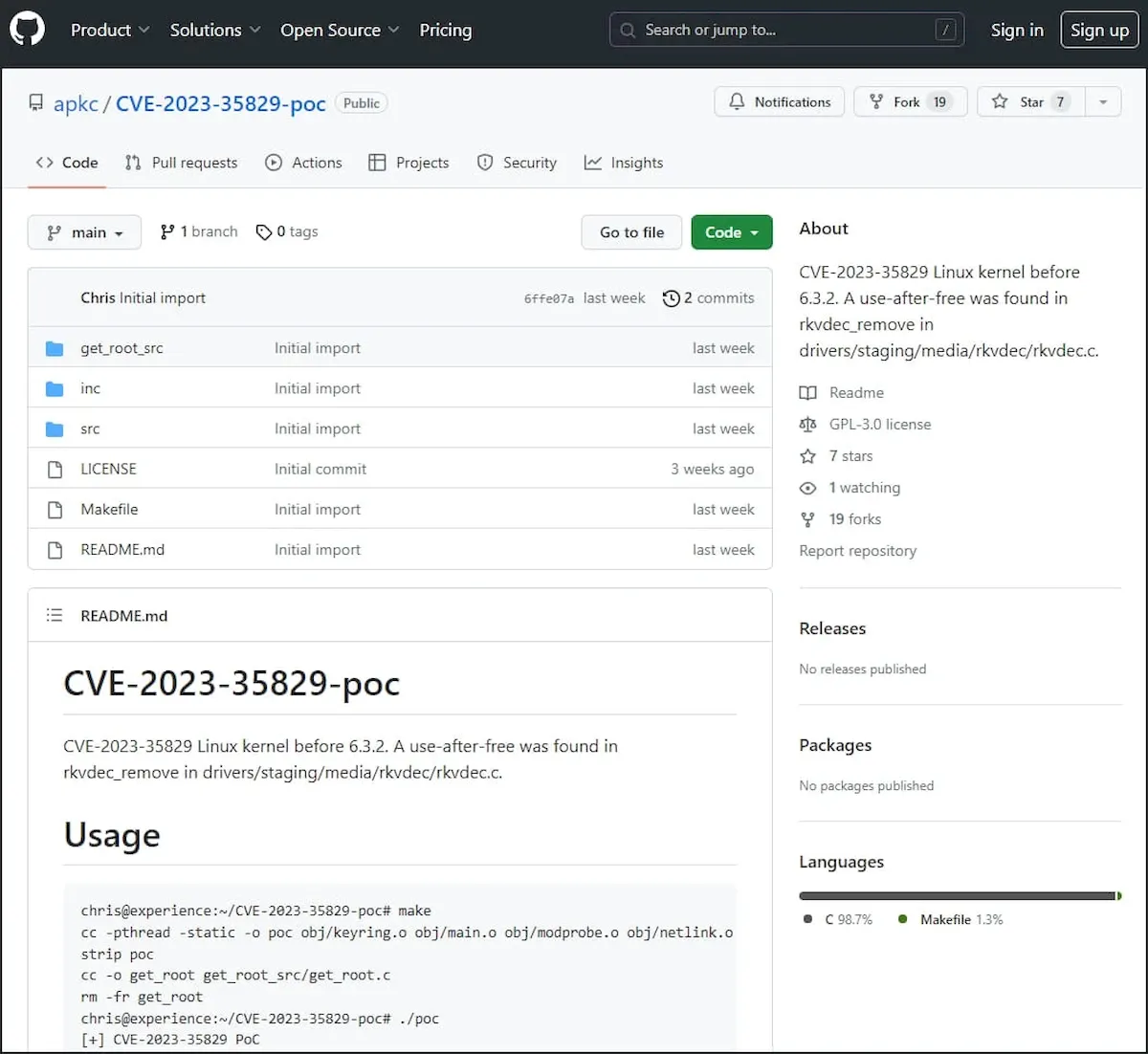

Três repositórios foram encontrados hospedando a falsa exploração maliciosa do PoC, com dois removidos do GitHub e o restante ainda ativo.

Uptycs relata que o PoC ruim foi amplamente compartilhado entre os membros da comunidade de pesquisa de segurança, portanto, infecções podem existir em um número significativo de computadores.

O falso PoC afirma ser um exploit para CVE-2023-35829, uma falha de uso após a liberação de alta gravidade que afeta o kernel do Linux antes da versão 6.3.2.

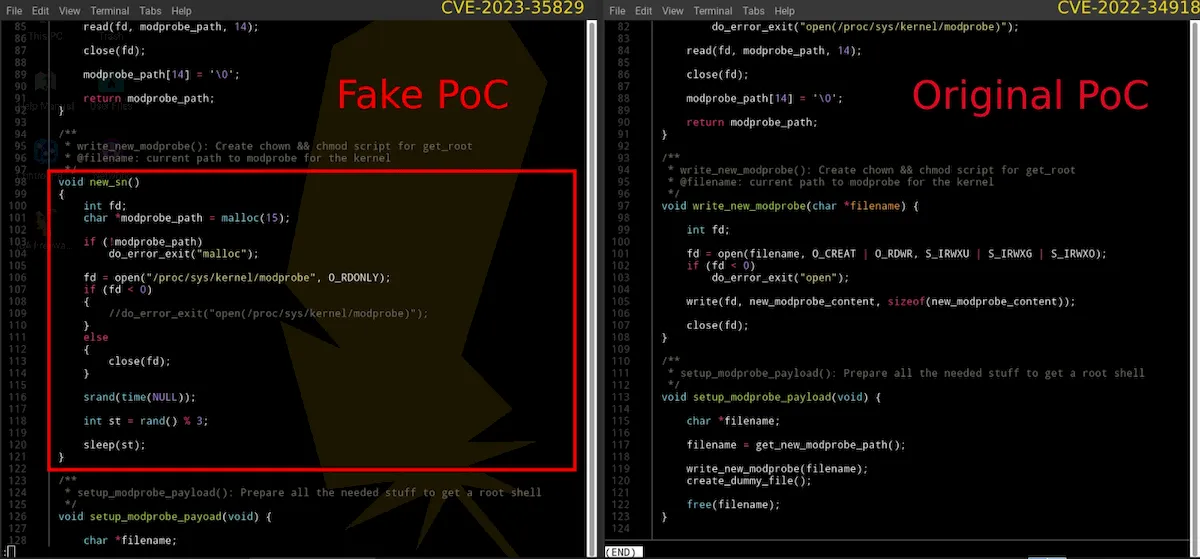

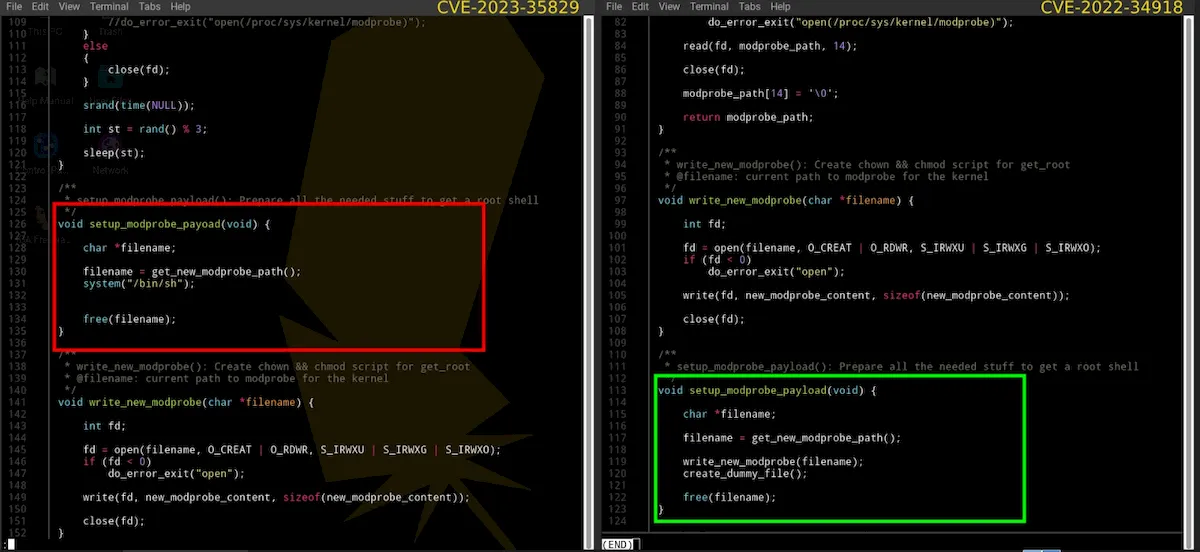

Na realidade, porém, o PoC é uma cópia de uma exploração antiga e legítima de outra vulnerabilidade do kernel do Linux, CVE-2022-34918.

O código aproveita os namespaces, um recurso do Linux que particiona os recursos do kernel, para dar a impressão de que é um shell root, mesmo que seus privilégios ainda sejam limitados dentro do namespace do usuário.

Isso é feito para reforçar a ilusão de que a exploração é genuína e está funcionando conforme o esperado, dando aos invasores mais tempo para circular livremente no sistema comprometido.

Após o lançamento, o PoC também cria um arquivo ‘kworker’ e adiciona seu caminho ao arquivo ‘/etc/bashrc’ para persistência.

Em seguida, ele entra em contato com o servidor C2 do invasor para baixar e executar um script bash do Linux a partir de um URL externo.

O script baixado acessa o arquivo ‘/etc/passwd’ para roubar dados valiosos do sistema, modifica o ‘~/.ssh/authorized_keys’ para conceder ao invasor acesso remoto não autorizado ao servidor e, eventualmente, usa curl para exfiltrar dados via ‘ transfer.sh’.

O script rouba dados que incluem o nome de usuário, nome do host e o conteúdo do diretório inicial da vítima. No entanto, como a ameaça agora tem acesso remoto ao servidor, eles podem roubar o que quiserem manualmente.

O script bash disfarça suas operações como processos no nível do kernel para evitar a detecção, pois os administradores do sistema tendem a confiar neles e geralmente não examinam essas entradas.

A Uptycs sugere que os pesquisadores que baixaram e usaram o PoC falso executem as seguintes etapas:

- Remova todas as chaves ssh não autorizadas

- Exclua o arquivo kworker

- Remova o caminho kworker do arquivo bashrc

- Verifique /tmp/.iCE-unix.pid para possíveis ameaças

Os PoCs baixados da internet devem ser testados em ambientes sandbox/isolados como máquinas virtuais e, se possível, ter seu código inspecionado antes da execução.

Enviar binários para o VirusTotal também é uma maneira rápida e fácil de identificar um arquivo malicioso.

O uso de PoCs falsos para direcionar pesquisadores e agentes de ameaças com malware não é novidade.

No mês passado, os analistas do VulnCheck descobriram uma campanha em que os agentes de ameaças se passavam por pesquisadores reais de empresas confiáveis de segurança cibernética para enviar malware disfarçado de exploits de dia zero para Chrome, MS Exchange e Discord.

Em outubro de 2022, pesquisadores universitários publicaram um artigo técnico explicando que até 10,3% de todos os PoCs hospedados no GitHub podem ser malware.

Os hackers norte-coreanos Lazarus também são considerados responsáveis por uma campanha de 2021 usando a mídia social para atingir pesquisadores de vulnerabilidade com PoCs falsos que instalaram backdoors.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.