Após as recentes falhas divulgadas, o GitHub agora bloqueia vazamentos de token e chave de API, automaticamente e em todos os repositórios.

Sim. O GitHub agora está bloqueando automaticamente o vazamento de informações confidenciais, como chaves de API e tokens de acesso para todos os repositórios de código público.

GitHub agora bloqueia vazamentos de token e chave de API

O anúncio de hoje ocorre depois que a empresa introduziu a proteção push na versão beta há mais de um ano, em abril de 2022.

Esse recurso evita vazamentos proativamente, verificando segredos antes que as operações ‘git push’ sejam aceitas e funciona com 69 tipos de token (chaves de API, chaves privadas, chaves secretas, tokens de autenticação, tokens de acesso, certificados de gerenciamento, credenciais e mais) detectáveis com uma baixa taxa de detecção de “falsos positivos”.

“Se você estiver enviando um commit contendo um segredo, um prompt de proteção push aparecerá com informações sobre o tipo de segredo, localização e como remediar a exposição”, disse o GitHub.

“A proteção push bloqueia apenas segredos com baixas taxas de falsos positivos, portanto, quando um commit é bloqueado, você sabe que vale a pena investigar.”

Desde seu lançamento beta, os desenvolvedores de software que o habilitaram evitaram com sucesso cerca de 17.000 exposições acidentais de informações confidenciais, economizando mais de 95.000 horas que seriam gastas revogando, alternando e corrigindo segredos comprometidos, de acordo com o GitHub.

Embora antes de hoje esse recurso só pudesse ser habilitado para repositórios privados por organizações com uma licença GitHub Advanced Security, o GitHub agora também o disponibilizou em todos os repositórios públicos.

“Hoje, a proteção push está geralmente disponível para repositórios privados com uma licença GitHub Advanced Security (GHAS)”, disse a empresa.

“Além disso, para ajudar desenvolvedores e mantenedores de código aberto a proteger proativamente seu código, o GitHub está tornando a proteção push gratuita para todos os repositórios públicos.”

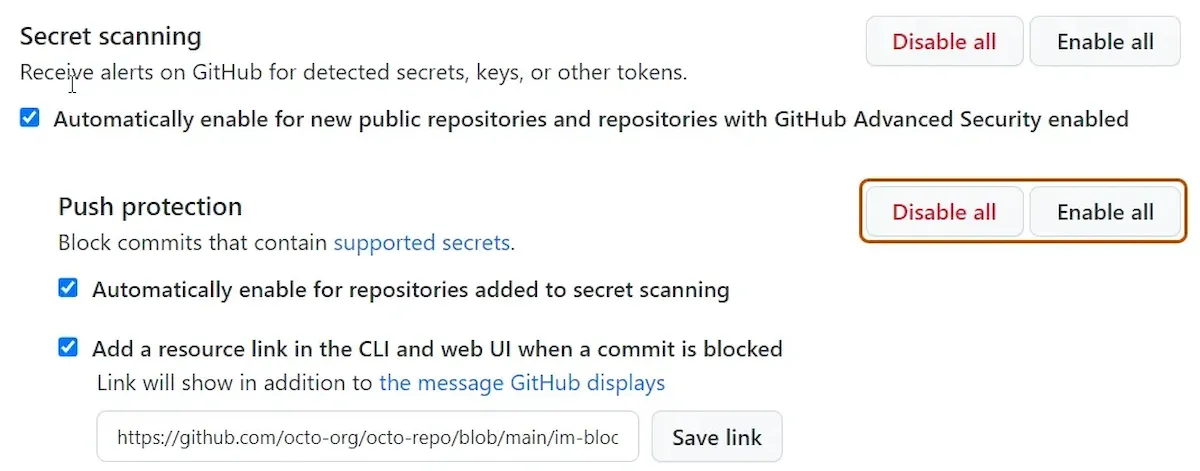

Como habilitar a proteção contra push de escaneamento secreto

As organizações com o GitHub Advanced Security podem habilitar o recurso de proteção push de verificação secreta nos níveis de repositório e organização por meio da API ou com apenas um clique na interface do usuário.

O procedimento detalhado para habilitar a proteção push para sua organização exige que você:

- No GitHub.com, navegue até a página principal da organização.

- Abaixo do nome da sua organização, clique em Configurações (Settings).

- Na seção “Segurança” (Security) da barra lateral, clique em Segurança e análise de código (Code security and analysis).

- Em “Configurar segurança e análise de código” (Configure code security and analysis), localize “GitHub Segurança Avançada” (GitHub Advanced Security).

- Em “Verificação secreta” (Secret scanning), clique em Ativar tudo (Enable all) ao lado de “Proteção push” (Push protection).

- Opcionalmente, clique em “Ativar automaticamente para repositórios privados adicionados à verificação secreta” (Automatically enable for private repositories added to secret scanning.).

Ele também pode ser ativado para repositórios únicos, alternando-o na caixa de diálogo Configurações > Segurança e análise > Segurança avançada do GitHub de cada repositório.

Mais detalhes sobre como usar a proteção push na linha de comando ou permitir que alguns segredos sejam enviados estão disponíveis no site de documentação do GitHub.

Portanto, ativar a proteção push para repositórios privados ou gratuitamente em repositórios públicos para garantir que os pushes de código sejam automaticamente bloqueados se contiverem algum segredo é uma maneira simples de se defender contra vazamentos acidentais com impactos potencialmente massivos.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.