E foi descoberta uma campanha massiva de criptomineração onde os serviços GitHub, Heroku e Buddy são usados para minerar criptomoedas.

Sim. Uma campanha de ‘freejacking’ automatizada e em larga escala abusa dos serviços gratuitos GitHub, Heroku e Buddy para minerar criptomoedas às custas do provedor.

GitHub, Heroku e Buddy são usados para minerar criptomoedas

A operação se baseia em abusar dos recursos limitados oferecidos às contas de nuvem de nível gratuito para gerar um pequeno lucro de cada conta gratuita, que, quando combinada, se torna algo mais significativo.

O agente da ameaça por trás da campanha, chamado ‘Purpleurchin’, foi observado realizando mais de um milhão de chamadas de função diariamente, usando provedores de serviços de CI/CD como GitHub (300 contas), Heroku (2.000 contas) e Buddy.works (900 contas) .

Veja Tickets divulga violação de roubo de cartão de crédito de 2,5 anos

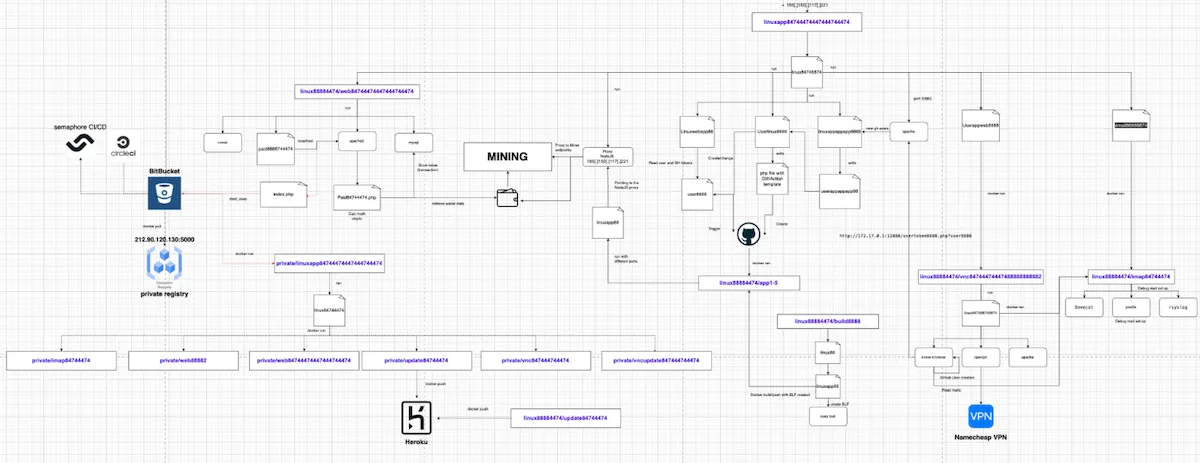

O uso dessas contas é alternado e canalizado por meio de 130 imagens do Docker Hub com contêineres de mineração, enquanto a ofuscação em todos os níveis operacionais manteve o Purpleurchin indetectável até agora.

Detalhes da operação

Em um novo relatório da Sysdig, os pesquisadores explicam que o núcleo da operação é um contêiner linuxapp (‘linuxapp84744474447444744474’) que atua como servidor de comando e controle (C2) e servidor Stratum, coordenando todos os agentes de mineração ativos e direcionando-os para a ameaça pool de mineração do ator.

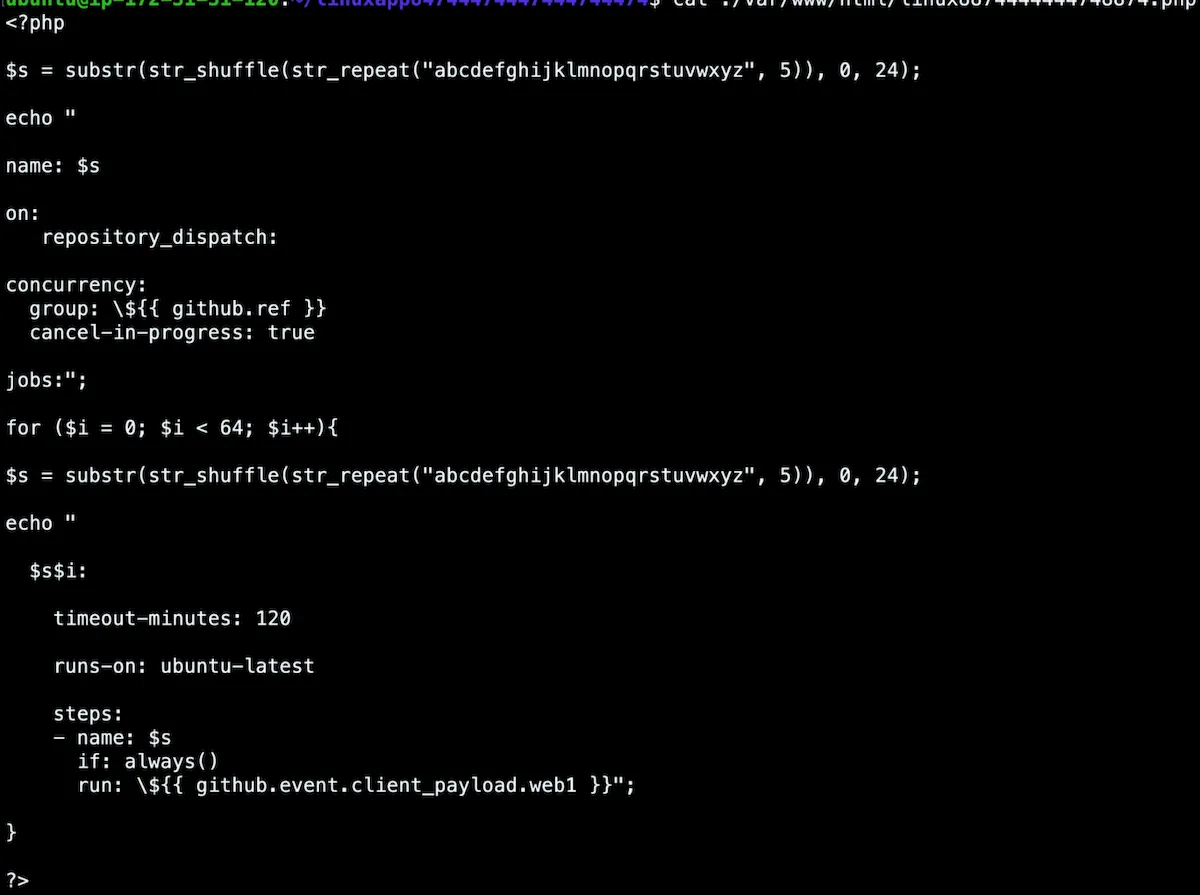

Um script de shell (‘userlinux8888’) é usado para automatizar a criação de contas do GitHub, criar um repositório e replicar o fluxo de trabalho usando ações do GitHub. Todas as ações do GitHub são ofuscadas usando strings aleatórias para os nomes.

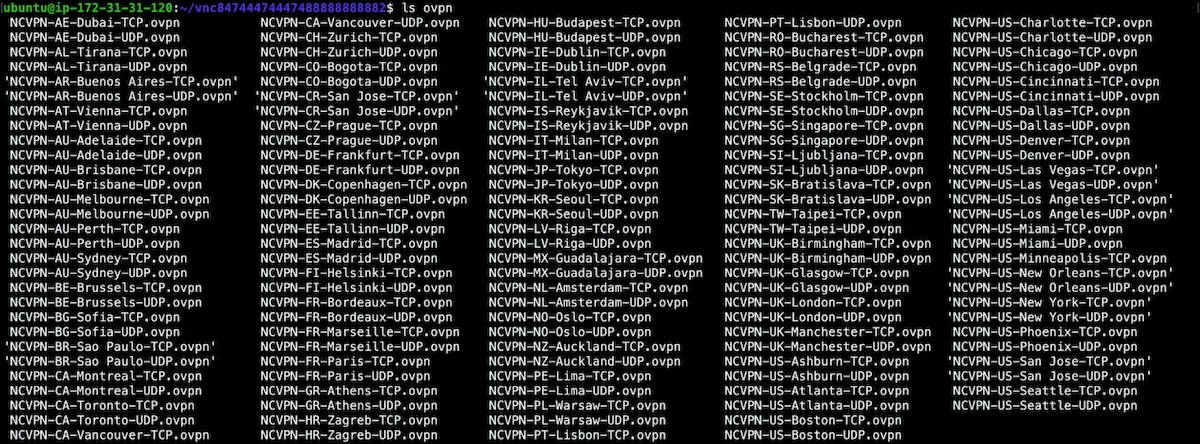

Purpleurchin usa OpenVPN e Namecheap VPN para registrar cada conta com um endereço IP diferente para evitar a detecção de atividade de bot do GitHub.

As ações do GitHub iniciam mais de 30 instâncias de imagens do Docker em cada execução, usando argumentos predefinidos para que o script seja executado, IP do proxy e porta para se conectar, nome do Stratum ID e quantidade máxima de memória e CPU a serem usadas.

Eventualmente, outro script (“linuxwebapp88”) validará a configuração no servidor Stratum, receberá o comando Docker contido no repositório GitHub e iniciará o contêiner do minerador.

O minerador usa uma pequena parte do poder da CPU do servidor para minerar furtivamente uma variedade de criptomoedas, como Tidecoin, Onyx, Surgarchain, Sprint, Yenten, Arionum, MintMe e Bitweb.

O processo de mineração emprega um relé de protocolo de mineração Stratum personalizado que dificulta a capacidade dos scanners de rede de descobrir as conexões de saída para os pools de mineração.

Esse relé também obscurece o endereço da carteira de criptomoedas do agente da ameaça, então o lucro da Purpleurchin continua sendo uma pergunta sem resposta para os analistas da Sysdig.

A criptomoeda escolhida pelos agentes de ameaças para minerar é marginalmente lucrativa, então Sysdig presume que a operação está em uma fase experimental inicial ou tentando assumir o controle de blockchains criando uma maioria de controle de rede de 51%.

Se o primeiro cenário for verdadeiro, o agente da ameaça poderá em breve mudar para moedas mais lucrativas, como Monero ou Bitcoin.

Em ambos os casos, o objetivo do Purpleurchin não pode ser nada além de lucro financeiro, mas a operação de freejacking em andamento pode não ser o canal direto para alcançá-lo ainda.

O dano para o GitHub, no entanto, ainda é significativo e mensurável, com os analistas da Sysdig estimando que seja de US$ 15 por mês por conta. Para Heroku e Buddy, o custo é entre $ 7 e $ 10 por mês por conta.

Com base nesses cálculos, custaria ao provedor de serviços mais de US$ 100.000 para o agente da ameaça minerar um Monero (XMR) por meio de freejacking.

Isso é cerca de dez vezes maior do que o dano causado por operações normais de cryptojacking, estimado em aproximadamente US$ 11.000 por Monero.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.