Segundo informações do Guardio Labs e da Trend Micro, o Google Ads foi usado para espalhar malware em software legítimo.

Os operadores de malware têm abusado cada vez mais da plataforma Google Ads para espalhar malware para usuários desavisados que procuram produtos de software populares.

Google Ads foi usado para espalhar malware em software legítimo

Entre os produtos personificados nessas campanhas estão Grammarly, MSI Afterburner, Slack, Dashlane, Malwarebytes, Audacity, μTorrent, OBS, Ring, AnyDesk, Libre Office, Teamviewer, Thunderbird e Brave.

Os atores da ameaça clonam sites oficiais dos projetos acima e distribuem versões trojanizadas do software quando os usuários clicam no botão de download.

Alguns dos malwares entregues aos sistemas das vítimas dessa maneira incluem variantes do Raccoon Stealer, uma versão personalizada do Vidar Stealer e o carregador de malware IcedID.

O site BleepingComputer informou recentemente sobre essas campanhas, ajudando a revelar uma enorme campanha de typosquatting que usou mais de 200 domínios representando projetos de software.

Outro exemplo é uma campanha que usa portais MSI Afterburner falsos para infectar usuários com o ladrão RedLine.

No entanto, um detalhe que faltava era como os usuários eram expostos a esses sites, uma informação que agora se tornou conhecida.

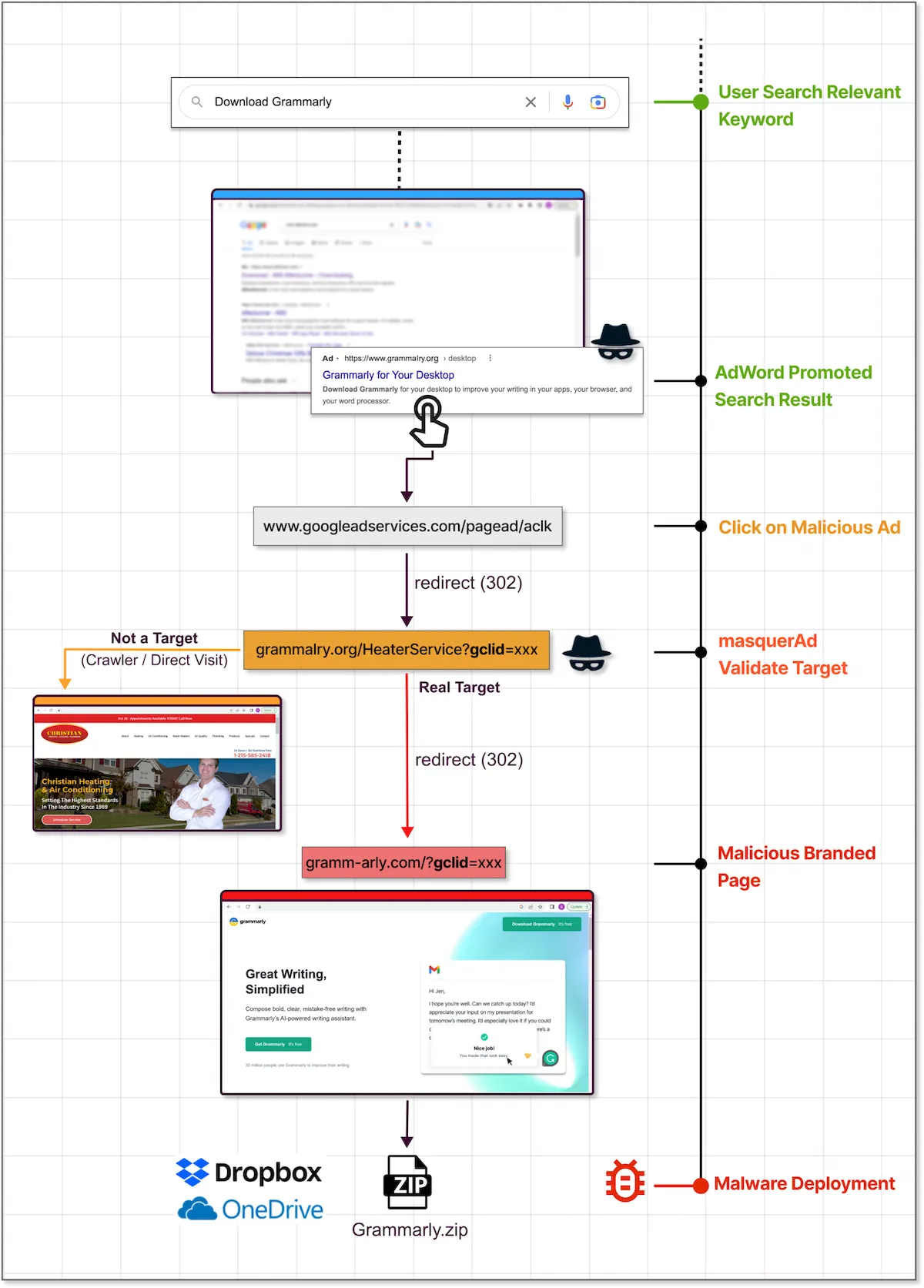

Dois relatórios da Guardio Labs e da Trend Micro explicam que esses sites maliciosos são promovidos para um público mais amplo por meio de campanhas de anúncios do Google.

A plataforma Google Ads ajuda os anunciantes a promover páginas na Pesquisa Google, colocando-as no topo da lista de resultados como anúncios, muitas vezes acima do site oficial do projeto.

Isso significa que os usuários que procuram software legítimo em um navegador sem um bloqueador de anúncios ativo verão a promoção primeiro e provavelmente clicarão nela porque ela é muito semelhante ao resultado real da pesquisa.

Se o Google detectar que o site de destino é malicioso, a campanha será bloqueada e os anúncios removidos, portanto, os agentes de ameaças precisam empregar um truque nessa etapa para contornar as verificações automatizadas do Google.

De acordo com Guardio e Trend Micro, o truque é levar as vítimas que clicam no anúncio para um site irrelevante, mas benigno, criado pelo agente da ameaça e, em seguida, redirecioná-las para um site malicioso que se faz passar pelo projeto de software.

“No momento em que esses sites ‘disfarçados’ estão sendo visitados por visitantes direcionados, o servidor os redireciona imediatamente para o site desonesto e de lá para a carga maliciosa.”, explica Guardio Labs no relatório.

“Esses sites desonestos são praticamente invisíveis para os visitantes que não alcançam o fluxo promocional real, aparecendo como sites benignos e não relacionados para rastreadores, bots, visitantes ocasionais e, claro, para os responsáveis pela aplicação das políticas do Google.” – Guardio Labs

A carga útil, que vem em formato ZIP ou MSI, é baixada de serviços respeitáveis de compartilhamento de arquivos e hospedagem de código, como GitHub, Dropbox ou CDN do Discord. Isso garante que qualquer programa antivírus em execução na máquina da vítima não se oponha ao download.

Guardio Labs diz que em uma campanha que eles observaram em novembro, o ator de ameaça atraiu usuários com uma versão trojanizada do Grammarly que entregava o Raccoon Stealer.

O malware foi empacotado com o software legítimo. Os usuários obteriam o que baixaram e o malware seria instalado silenciosamente.

O relatório da Trend Micro, que se concentra em uma campanha IcedID, diz que os agentes de ameaças abusam do Keitaro Traffic Direction System para detectar se o visitante do site é um pesquisador ou uma vítima válida antes que o redirecionamento aconteça.

O abuso deste TDS é visto desde 2019.

Evite downloads nocivos

Os resultados de pesquisa promovidos podem ser complicados, pois carregam todos os sinais de legitimidade. O FBI emitiu recentemente um alerta sobre esse tipo de campanha publicitária, pedindo aos internautas que sejam muito cautelosos.

Uma boa maneira de bloquear essas campanhas é ativar um bloqueador de anúncios em seu navegador da Web, que filtra os resultados promovidos da Pesquisa do Google.

Outra precaução seria rolar para baixo até ver o domínio oficial do projeto de software que você está procurando. Se não tiver certeza, o domínio oficial está listado na página da Wikipedia do software.

Se você visita o site de um determinado projeto de software com frequência para obter atualizações, é melhor marcar o URL e usá-lo para acesso direto.

Um sinal comum de que o instalador que você está prestes a baixar pode ser malicioso é um tamanho de arquivo anormal.

Outra indicação clara de jogo sujo é o domínio do site de download, que pode se parecer com o oficial, mas trocou caracteres no nome ou uma única letra errada, conhecido como “typosquatting”.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.