Segundo a Mandiant, alguns hackers chineses exploraram uma falha nos dispositivos Fortinet, através de uma campanha de espionagem.

A Fortinet é uma empresa multinacional da Califórnia, com sede em Sunnyvale, Santa Clara, que desenvolve e comercializa software, produtos e serviços de cibersegurança, como firewalls, antivírus, prevenção de intrusão e segurança de dispositivos de usuários, entre outros.

Agora, hackers chineses exploraram uma vulnerabilidade FortiOS SSL-VPN divulgada recentemente como um zero-day em dezembro, visando um governo europeu e um MSP africano com um novo malware personalizado ‘BOLDMOVE’ para Linux e Windows.

Hackers chineses exploraram uma falha nos dispositivos Fortinet

A vulnerabilidade é rastreada como CVE-2022-42475 e foi discretamente corrigida pela Fortinet em novembro.

A Fortinet divulgou publicamente a vulnerabilidade em dezembro, pedindo aos clientes que corrigissem seus dispositivos, pois os agentes de ameaças estavam explorando ativamente a falha.

A falha permite que invasores remotos não autenticados travem dispositivos de destino remotamente ou obtenham execução remota de código.

No entanto, não foi até este mês que a Fortinet compartilhou mais detalhes sobre como os hackers a exploraram, explicando que os agentes de ameaças tinham como alvo entidades governamentais com malware personalizado projetado especificamente para rodar em dispositivos FortiOS.

Os invasores estavam focados em manter a persistência em dispositivos explorados usando o malware personalizado para corrigir os processos de log do FortiOS para que entradas de log específicas pudessem ser removidas ou para desativar completamente o processo de log.

Ontem, a Mandiant publicou um relatório sobre uma suspeita campanha de espionagem chinesa aproveitando a falha do FortiOS desde outubro de 2022 usando um novo malware ‘BOLDMOVE’ projetado explicitamente para ataques a dispositivos FortiOS.

O BOLDMOVE é um backdoor completo escrito em C que permite que hackers chineses obtenham controle de nível superior sobre o dispositivo, com a versão Linux criada especificamente para rodar em dispositivos FortiOS.

A Mandiant identificou várias versões do BOLDMOVE com recursos variados, mas o conjunto principal de recursos observados em todas as amostras inclui:

- Realização de levantamento do sistema.

- Recebendo comandos do servidor C2 (comando e controle).

- Gerando um shell remoto no host.

- Retransmitindo o tráfego através do dispositivo violado.

Os comandos suportados pelo BOLDMOVE permitem que os agentes de ameaças gerenciem remotamente arquivos, executem comandos, criem shells interativos e controlem backdoors.

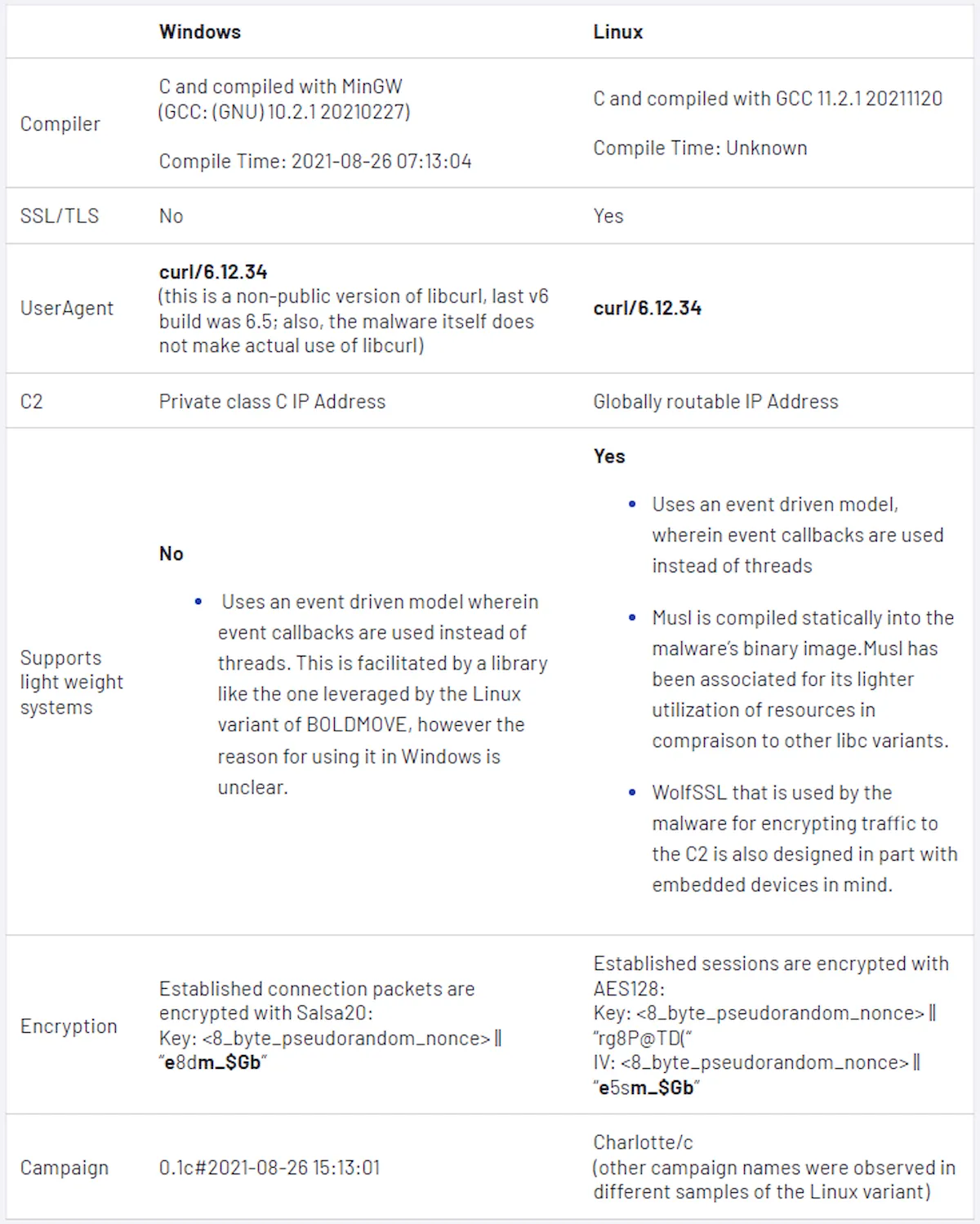

As variantes do Windows e do Linux são basicamente as mesmas, mas utilizam bibliotecas diferentes, e a Mandiant acredita que a versão do Windows foi compilada em 2021, quase um ano antes da variante do Linux.

No entanto, a diferença mais significativa entre as versões do Linux e do Windows é que uma das variantes do Linux contém uma funcionalidade voltada especificamente para os dispositivos FortiOS.

Por exemplo, uma versão do Linux BOLDMOVE permite que os invasores modifiquem os logs do Fortinet no sistema comprometido ou desativem os daemons de log (miglogd e syslogd), tornando mais difícil para os defensores rastrear a invasão.

Além disso, esta versão do BOLDMOVE pode enviar solicitações para serviços internos da Fortinet, permitindo que invasores enviem solicitações de rede para toda a rede interna e se espalhem lateralmente para outros dispositivos.

O grupo chinês de ciberespionagem continuará a visar dispositivos não corrigidos voltados para a Internet, como firewalls e dispositivos IPS/ISD, pois oferecem fácil acesso à rede sem exigir interação.

Infelizmente, não é simples para os defensores examinar quais processos são executados nesses dispositivos, e Mandiant diz que os mecanismos de segurança nativos não funcionam muito bem para protegê-los.

“Não há mecanismo para detectar processos maliciosos em execução nesses dispositivos, nem telemetria para caçar proativamente imagens maliciosas implantadas neles após a exploração de uma vulnerabilidade.”, explica Mandiant no relatório.

“Isso torna os dispositivos de rede um ponto cego para os profissionais de segurança e permite que os invasores se escondam neles e se mantenham ocultos por longos períodos, além de usá-los para se firmar em uma rede de destino.”

A aparência de um backdoor personalizado para um desses dispositivos prova o profundo conhecimento dos agentes de ameaças sobre como os dispositivos de rede de perímetro operam e a oportunidade de acesso inicial que eles representam.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.