Segundo um relatório da Microsoft, como ferramenta de ataque, os hackers estão adotando o Sliver como alternativa ao Cobalt Strike.

Os agentes de ameaças estão abandonando o conjunto de testes de penetração Cobalt Strike em favor de frameworks semelhantes que são menos conhecidas.

Depois do Brute Ratel, o kit de plataforma cruzada de código aberto chamado Sliver está se tornando uma alternativa atraente.

Hackers adotam o kit Sliver como alternativa ao Cobalt Strike

No entanto, a atividade maliciosa usando o Sliver pode ser detectada usando consultas de busca extraídas da análise do kit de ferramentas, como ele funciona e seus componentes.

Nos últimos anos, o Cobalt Strike cresceu em popularidade como uma ferramenta de ataque para vários agentes de ameaças, incluindo operações de ransomware, para cair em “beacons” de redes comprometidas que permitem mover lateralmente para sistemas de alto valor.

Como os defensores aprenderam a detectar e interromper ataques com base nesse kit de ferramentas, os hackers estão tentando outras opções que podem burlar as soluções de detecção e resposta de endpoint (EDR) e antivírus.

Enfrentando defesas mais fortes contra o Cobalt Strike, os agentes de ameaças encontraram alternativas. A Palo Alto Networks os observou mudar para o Brute Ratel, uma ferramenta de simulação de ataque adversário projetada para iludir os produtos de segurança.

Um relatório da Microsoft observa que hackers, de grupos patrocinados pelo estado a gangues de crimes cibernéticos, estão usando cada vez mais em ataques a ferramenta de teste de segurança Sliver baseada em Go desenvolvida por pesquisadores da empresa de segurança cibernética BishopFox.

Segundo a Microsoft:

“A Microsoft observou que a estrutura de comando e controle (C2) do Sliver agora está sendo adotada e integrada em campanhas de intrusão por agentes de ameaças de estados-nações, grupos de crimes cibernéticos que apoiam diretamente ransomware e extorsão e outros agentes de ameaças para evitar a detecção.”

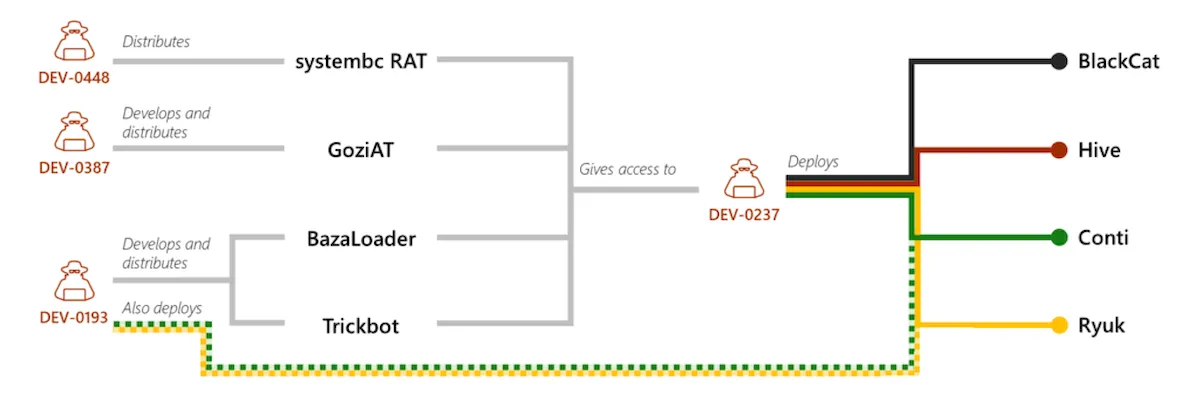

Um grupo que adotou o Sliver é rastreado como DEV-0237 pela Microsoft. Também conhecido como FIN12, a gangue foi vinculada a vários operadores de ransomware.

A gangue distribuiu cargas de ransomware de vários operadores de ransomware no passado (Ryuk, Conti, Hive, Conti e BlackCat) por meio de vários malwares, incluindo BazarLoader e TrickBot.

De acordo com um relatório da Sede de Comunicações do Governo do Reino Unido (GCHQ), atores patrocinados pelo estado na Rússia, especificamente o APT29 (também conhecido como Cozy Bear, The Dukes, Grizzly Steppe) também usaram o Sliver para manter o acesso a ambientes comprometidos.

A Microsoft observa que o Sliver foi implantado em ataques mais recentes usando o carregador de malware Bumblebee (Coldtrain), que está associado ao sindicato Conti como substituto do BazarLoader.

Apesar de ser uma nova ameaça, existem métodos para detectar atividades maliciosas causadas pelo framework Sliver, bem como por ameaças mais furtivas.

A Microsoft fornece um conjunto de táticas, técnicas e procedimentos (TTPs) que os defensores podem usar para identificar o Sliver e outras estruturas C2 emergentes.

Como a rede Sliver C2 suporta vários protocolos (DNS, HTTP/TLS, MTLS, TCP) e aceita conexões de implante/operador e pode hospedar arquivos para imitar um servidor web legítimo, os caçadores de ameaças podem configurar ouvintes para identificar anomalias na rede para Infraestrutura de lascas.

A Microsoft diz que:

“Alguns artefatos comuns são combinações exclusivas de cabeçalho HTTP e hashes JARM, sendo que os últimos são técnicas de impressão digital ativas para servidores TLS [metodologia para Sliver e Bumblebee da RiskIQ].”

A Microsoft também compartilhou informações sobre como detectar cargas úteis do Sliver (shellcode, executáveis, bibliotecas/DLLs compartilhadas e serviços) geradas usando a base de código oficial e não personalizada para a estrutura C2.

“Os engenheiros de detecção podem criar detecções específicas do carregador [por exemplo, Bumblebee] ou, se o shellcode não for ofuscado, regras para o payload do shellcode que está embutido no carregador.”

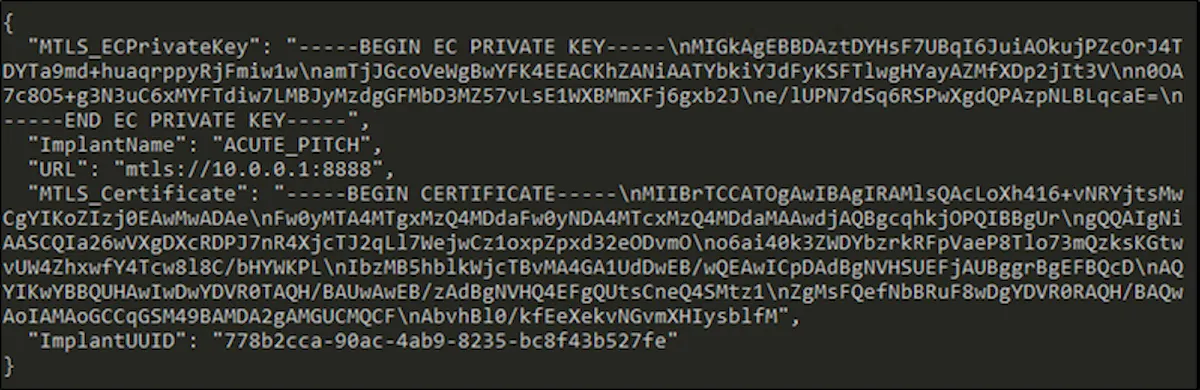

Para cargas úteis de malware Sliver que não têm muito contexto, a Microsoft recomenda extrair as configurações quando são carregadas na memória, pois a estrutura precisa desobfusá-las e descriptografá-las para poder usá-las.

A varredura da memória pode permitir que os pesquisadores extraiam detalhes como dados de configuração:

Os caçadores de ameaças também podem procurar comandos usados para injeção de processo, que o código Sliver padrão alcança sem se desviar das implementações comuns. Entre os comandos usados para isso estão:

- migrate (comando) – migra para um processo remoto

- spawndll (comando) – carrega e executa uma DLL reflexiva em um processo remoto

- sideload (comando) – carrega e executa um objeto compartilhado (biblioteca compartilhada/DLL) em um processo remoto

- msf-inject (comando) – injeta uma carga útil do Metasploit Framework em um processo

- execute-assembly (comando) – carrega e executa um assembly .NET em um processo filho

- getsystem (comando) – gera uma nova sessão Sliver como o usuário NT AUTHORITY\SYSTEM

A Microsoft observa que o kit de ferramentas também depende de extensões e aliases (Beacon Object Files (BFOs), aplicativos .NET e outras ferramentas de terceiros) para injeção de comando.

A estrutura também usa o PsExec para executar comandos que permitem o movimento lateral.

Para tornar mais fácil para as empresas protegidas pelo Defender identificar a atividade do Sliver em seu ambiente, a Microsoft criou para os comandos mencionados um conjunto de consultas de busca que podem ser executadas no portal do Microsoft 365 Defender.

A Microsoft sublinha que os conjuntos de regras de detecção fornecidos e as orientações de caça são para a base de código Sliver que está atualmente disponível publicamente. O uso de variantes personalizadas provavelmente afetará a detecção com base nas consultas da Microsoft.