Segundo a Unit 42, alguns hackers estão espionando com novas variantes de malwares Linux, mais especificamente, do PingPull e Sword2033.

Os hackers estão implantando novas variantes de malware Linux em ataques de ciberespionagem, como uma nova variante PingPull e um backdoor não documentado anteriormente rastreado como ‘Sword2033’.

Hackers estão espionando com novas variantes de malwares Linux

PingPull é um RAT (Remote Access Trojan, ou trojan de acesso remoto) documentado pela primeira vez pela Unit 42 no verão passado em ataques de espionagem conduzidos pelo grupo patrocinado pelo estado chinês Gallium, também conhecido como Alloy Taurus.

Os ataques tiveram como alvo organizações governamentais e financeiras na Austrália, Rússia, Bélgica, Malásia, Vietnã e Filipinas.

A Unit 42 continuou monitorando essas campanhas de espionagem e agora relata que o agente de ameaças chinês usa novas variantes de malware contra alvos na África do Sul e no Nepal.

A variante Linux do PingPull é um arquivo ELF que apenas 3 dos 62 fornecedores de antivírus sinalizam atualmente como maliciosos.

A Unit 42 foi capaz de determinar que é uma porta do conhecido malware do Windows observando semelhanças na estrutura de comunicação HTTP, parâmetros POST, chave AES e os comandos que recebe do servidor C2 do agente da ameaça.

Os comandos que o C2 envia para o malware são indicados por um único caractere maiúsculo no parâmetro HTTP, e a carga retorna os resultados ao servidor por meio de uma solicitação codificada em base64.

Os parâmetros e comandos correspondentes são:

A – Obter o diretório atual

B – Pasta de lista

C – Ler arquivo de texto

D – Escreva um arquivo de texto

E – Excluir arquivo ou pasta

F – Ler arquivo binário, converter para hexadecimal

G – Grava arquivo binário, converte para hexadecimal

H – Copiar arquivo ou pasta

I – Renomear um arquivo

J – Criar um diretório

K – Arquivo de carimbo de data/hora com um carimbo de data/hora especificado no formato “%04d-%d-%d %d:%d:%d”

M – Executar comando

A Unit 42 comenta que os manipuladores de comandos usados no PingPull correspondem aos observados em outro malware chamado ‘China Chopper’, um shell da web muito usado em ataques contra servidores Microsoft Exchange.

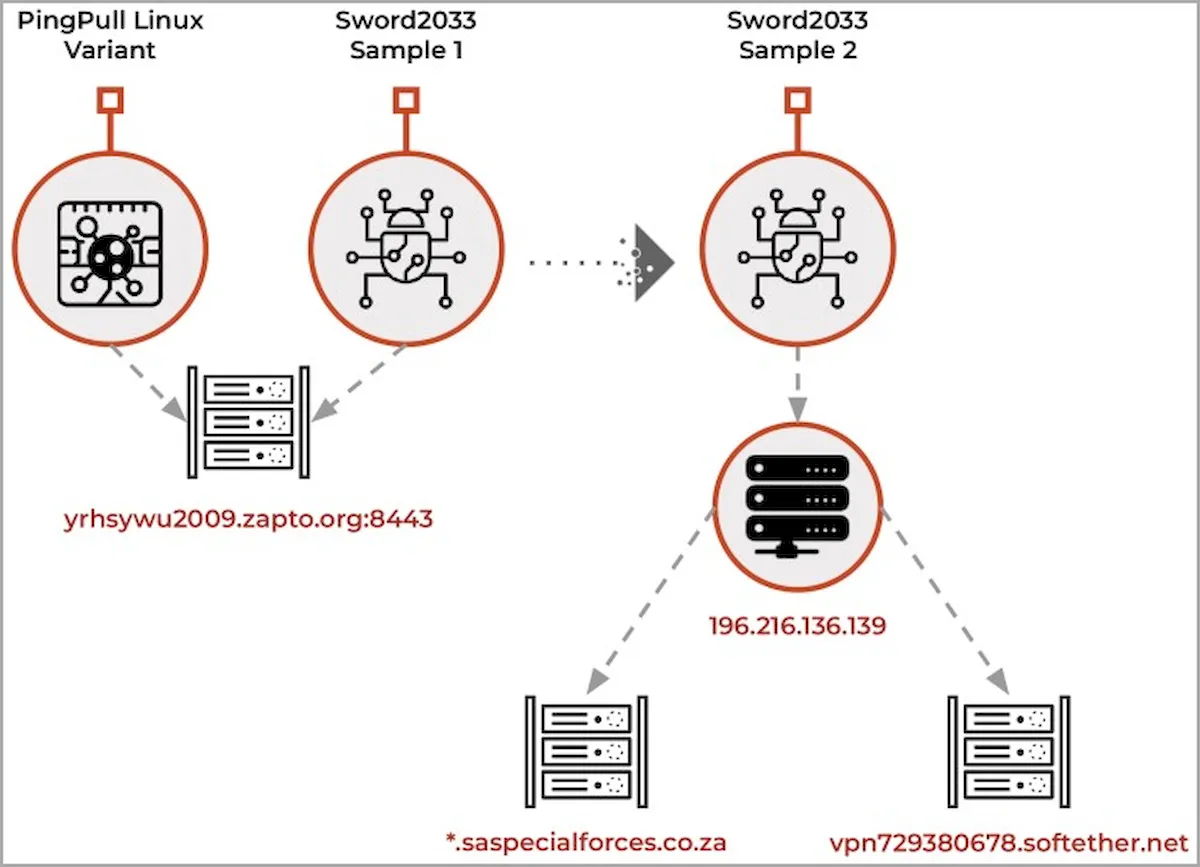

A Unit 42 também encontrou um novo backdoor ELF que se comunicava com o mesmo servidor de comando e controle (C2) que o PingPull.

Esta é uma ferramenta mais simples com funções mais básicas, como carregar arquivos no sistema violado, exfiltrar arquivos e executar um comando com “; echo

O comando echo adiciona dados aleatórios no log de execução, possivelmente para tornar a análise mais desafiadora ou ofuscar sua atividade.

A Unit 42 descobriu uma segunda amostra do Sword2023 associada a um endereço C2 diferente representando o exército sul-africano.

A mesma amostra foi vinculada a um endereço Soft Ether VPN, produto que a Gallium costuma usar em suas operações.

A empresa de segurança cibernética comenta que essa não é uma escolha aleatória, pois em fevereiro de 2023 a África do Sul participou de exercícios militares conjuntos com a Rússia e a China.

Em conclusão, Gallium continua a refinar seu arsenal e amplia seu alcance alvo usando as novas variantes Linux do PingPull e o recém-descoberto backdoor Sword2023.

As organizações devem adotar uma estratégia de segurança abrangente para combater efetivamente essa ameaça sofisticada, em vez de depender apenas de métodos de detecção estáticos.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.