O SafeBreach Labs descobriu que alguns Hackers estão roubando credenciais do Google e do Instagram explorando um bug do MSHTML da Microsoft.

Um recém-descoberto ator de ameaças iraniano está roubando credenciais do Google e do Instagram pertencentes a alvos de língua farsi em todo o mundo usando um novo ladrão baseado em PowerShell apelidado de PowerShortShell por pesquisadores de segurança do SafeBreach Labs.

Hackers estão roubando credenciais do Google e do Instagram explorando um bug do MSHTML da Microsoft

O ladrão de informações também é usado para vigilância do Telegram e coleta de informações do sistema de dispositivos comprometidos que são enviados para servidores controlados pelo invasor junto com as credenciais roubadas.

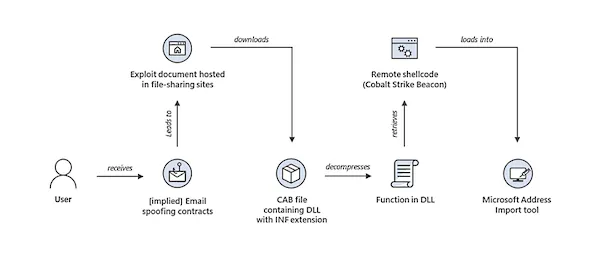

Como o SafeBreach Labs descobriu, os ataques (relatados publicamente em setembro no Twitter pelo Shadow Chaser Group) começaram em julho como e-mails de spear-phishing.

Eles têm como alvo os usuários do Windows com anexos Winword maliciosos que exploram um bug de execução remota de código (RCE) Microsoft MSHTML rastreado como CVE-2021-40444.

A carga útil do ladrão do PowerShortShell é executada por uma DLL baixada em sistemas comprometidos. Uma vez iniciado, o script do PowerShell começa a coletar dados e instantâneos da tela, exfiltrando-os para o servidor de comando e controle do invasor.

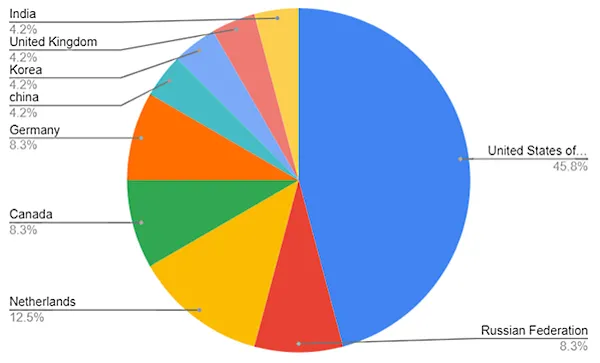

“Quase metade das vítimas está localizada nos Estados Unidos. Com base no conteúdo do documento do Microsoft Word – que culpa o líder do Irã pelo ‘massacre de Corona’ e pela natureza dos dados coletados, presumimos que as vítimas podem ser iranianos que vivem no exterior e pode ser visto como uma ameaça ao regime islâmico do Irã.”, disse Tomer Bar, Diretor de Pesquisa de Segurança do SafeBreach Labs.

“O adversário pode estar ligado ao regime islâmico do Irã, uma vez que o uso de vigilância do Telegram é típico dos atores de ameaças do Irã como Infy, Ferocious Kitten e Rampant Kitten.”

O bug CVE-2021-40444 RCE que afeta o mecanismo de renderização MSTHML do IE foi explorado como um dia zero a partir de 18 de agosto, mais de duas semanas antes que a Microsoft emitisse um comunicado de segurança com uma solução alternativa parcial e três semanas antes de um patch foi liberado.

Mais recentemente, ele foi explorado em conjunto com anúncios maliciosos pela gangue de ransomware Magniber para infectar alvos com malware e criptografar seus dispositivos.

A Microsoft também disse que vários agentes de ameaças, incluindo afiliados de ransomware, têm como alvo esse bug do Windows MSHTML RCE usando documentos do Office criados com códigos maliciosos, entregues por meio de ataques de phishing.

Esses ataques abusaram da falha CVE-2021-40444 “como parte de uma campanha de acesso inicial que distribuiu carregadores personalizados de Cobalt Strike Beacon”.

Os beacons implantados se comunicavam com infraestrutura maliciosa conectada a várias campanhas de crimes cibernéticos, incluindo, mas não se limitando a, ransomware operado por humanos.

Não é surpreendente que mais e mais invasores estejam usando exploits CVE-2021-40444 desde que os agentes de ameaças começaram a compartilhar tutoriais e exploits de prova de conceito em fóruns de hackers, mesmo antes de o bug ser corrigido.

Isso provavelmente permitiu que outros atores e grupos de ameaças começassem a explorar a falha de segurança em seus próprios ataques.

As informações compartilhadas online são simples de seguir e tornam mais fácil para qualquer pessoa criar sua própria versão funcional de um exploit CVE-2021-40444, incluindo um servidor Python que pode distribuir documentos maliciosos e arquivos CAB para sistemas comprometidos.

Usando essas informações, o site BleepingComputer também pode reproduzir com sucesso o exploit em cerca de 15 minutos, conforme demonstrado neste vídeo de demonstração.

Demonstration of new Windows MSHTML CVE-2021-40444 zero-day vulnerability from BleepingComputer.com on Vimeo.