Apesar de corrigida recentemente, alguns hackers exploram um bug crítico do CWP para acesso remoto a redes.

Os hackers estão explorando ativamente uma vulnerabilidade crítica corrigida recentemente no Control Web Panel (CWP), uma ferramenta para gerenciar servidores anteriormente conhecida como CentOS Web Panel.

Hackers exploram um bug crítico do CWP para acesso remoto a redes

O problema de segurança é identificado como CVE-2022-44877 e recebeu uma pontuação de gravidade crítica de 9,8 em 10, pois permite que um invasor execute código remotamente sem autenticação.

Em 3 de janeiro, o pesquisador Numan Türle, da Gais Cyber Security, que havia relatado o problema por volta de outubro do ano passado, publicou uma exploração de prova de conceito (PoC) e um vídeo mostrando como funciona.

Três dias depois, pesquisadores de segurança notaram hackers explorando a falha para obter acesso remoto a sistemas não corrigidos e encontrar máquinas mais vulneráveis.

A versão 0.9.8.1147 do CWP foi lançada em 25 de outubro de 2022 para corrigir o CVE-2022-44877, que afeta as versões anteriores do painel.

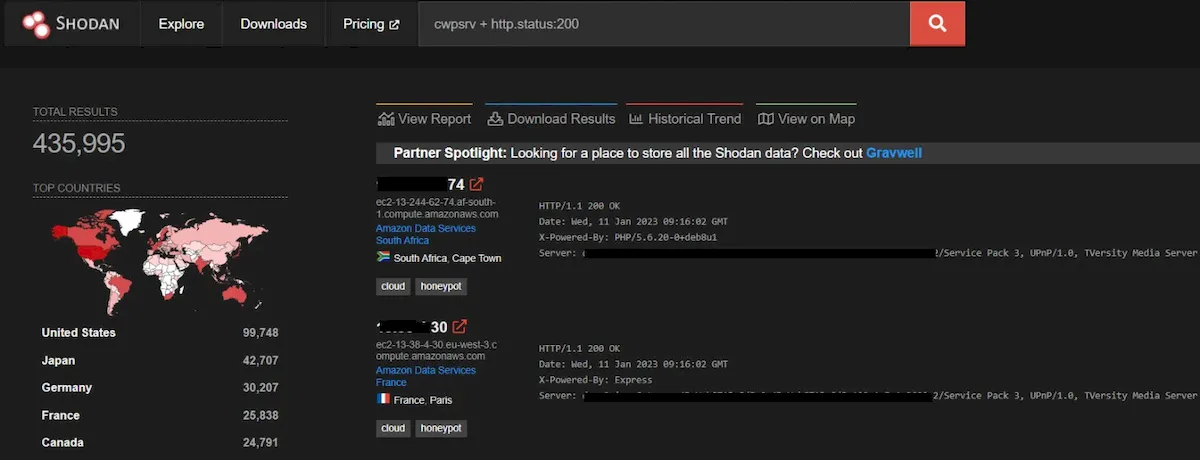

Uma análise técnica do código de exploração PoC está disponível na CloudSek, que realizou uma busca por servidores CWP na plataforma Shodan e encontrou mais de 400.000 instâncias CWP acessíveis pela Internet.

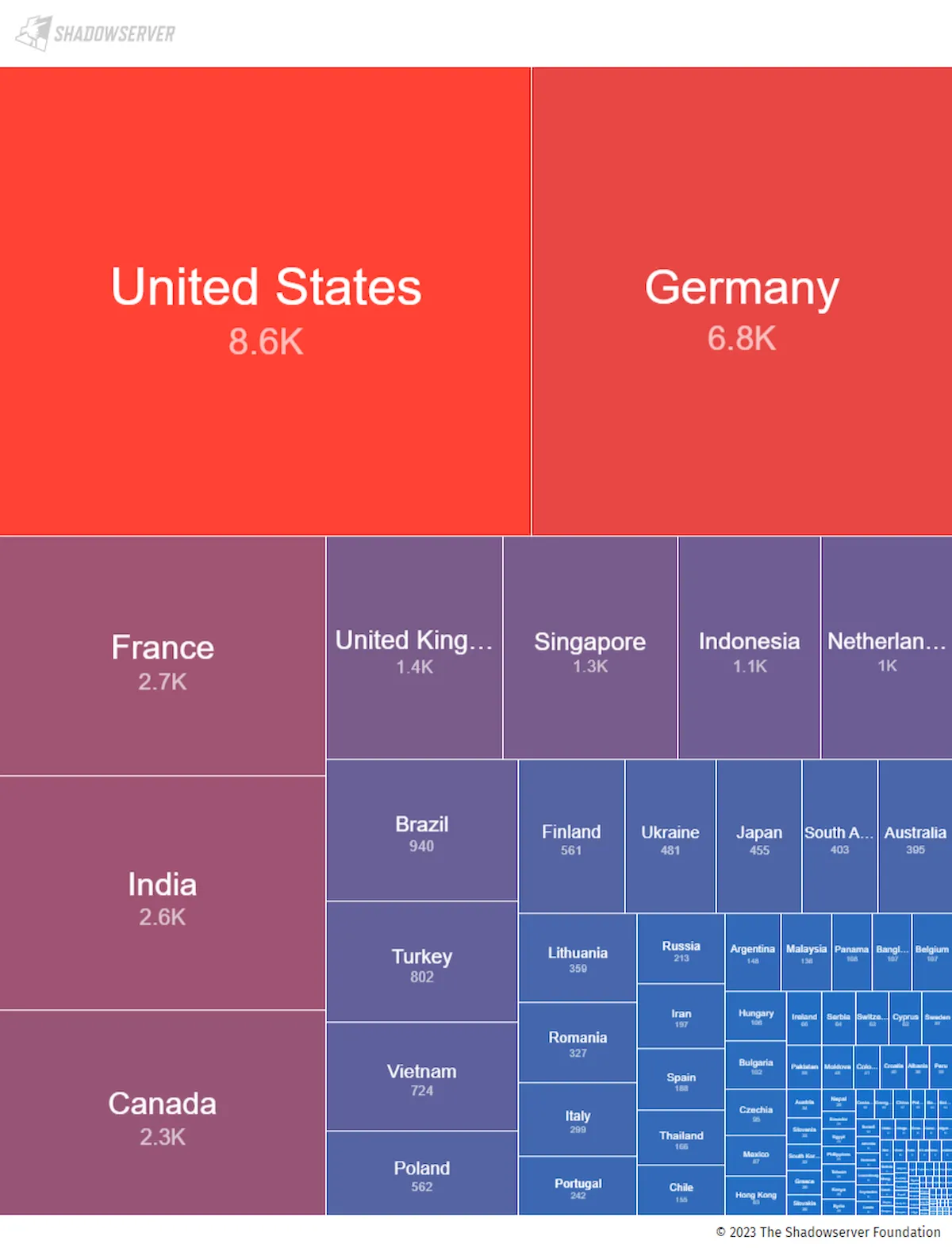

Pesquisadores da Shadowserver Foundation, que observaram a exploração da vulnerabilidade, observam que suas varreduras detectam cerca de 38.000 instâncias CWP todos os dias.

Esta figura não representa máquinas vulneráveis, mas a população vista pela plataforma.

A atividade maliciosa registrada pelo Shadowserver e compartilhada com o BleepingComputer revelou que os invasores estão encontrando hosts vulneráveis e explorando o CVE-2022-44877 para gerar um terminal para interação com a máquina.

Em alguns ataques, os hackers estão usando o exploit para iniciar um shell reverso. As cargas codificadas são convertidas em comandos Python que chamam a máquina do invasor e geram um terminal no host vulnerável usando o módulo Python pty.

Outros ataques visavam apenas identificar máquinas vulneráveis. Não está claro se essas varreduras são conduzidas por pesquisadores ou agentes de ameaças que procuram encontrar máquinas para violar em uma data posterior.

Parece que todas essas tentativas de exploração são baseadas no PoC público original de Numan Türle, ligeiramente modificado para atender às necessidades do invasor.

A empresa de pesquisa GreyNoise também observou vários ataques a hosts CWP sem patch de endereços IP nos Estados Unidos, Tailândia e Holanda.

Aproveitar o CVE-2022-44877 é fácil e com o código de exploração já público, tudo o que os hackers precisam fazer é encontrar alvos vulneráveis, uma tarefa braçal.

Os administradores devem tomar medidas imediatas e atualizar o CWP para a versão mais recente disponível, atualmente 0.9.8.1148 lançada em 1º de dezembro de 2022.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.