Segundo um comunicado de segurança da PrestaShop, alguns hackers exploraram uma falha zero-day do PrestaShop para invadir lojas online.

Sim. Os hackers estão atacando sites usando a plataforma PrestaShop, aproveitando uma cadeia de vulnerabilidades anteriormente desconhecida para executar a execução de código e potencialmente roubar informações de pagamento dos clientes.

Hackers exploraram uma falha zero-day do PrestaShop para invadir lojas online

A equipe PrestaShop emitiu um aviso urgente na sexta-feira passada, pedindo aos administradores de 300.000 lojas que usam seu software para revisar sua postura de segurança depois que ataques cibernéticos foram descobertos visando a plataforma.

O ataque parece afetar as versões 1.6.0.10 ou posteriores do PrestaShop e as versões 1.7.8.2 ou posteriores se executarem módulos vulneráveis à injeção de SQL, como o módulo Wishlist 2.0.0 a 2.1.0.

A vulnerabilidade explorada ativamente está sendo rastreada com o identificador CVE-2022-36408.

O ataque começa visando um módulo ou uma versão de plataforma mais antiga vulnerável a explorações de injeção de SQL. A equipe do PrestaShop não determinou onde essas falhas existem no momento e alertou que o comprometimento também pode ser causado por um componente de terceiros.

“Acreditamos que os invasores estão atacando lojas que usam software ou módulos desatualizados, módulos de terceiros vulneráveis ou uma vulnerabilidade ainda a ser descoberta”, explica o comunicado de segurança da PrestaShop.

Para conduzir o ataque, os hackers enviam uma solicitação POST para um endpoint vulnerável seguido por uma solicitação GET sem parâmetros para a página inicial que cria um arquivo “blm.php” no diretório raiz.

O arquivo blm.php parece ser um shell da web que permite que os agentes de ameaças executem comandos no servidor remotamente.

Em muitos casos observados, os invasores usaram esse web shell para injetar um formulário de pagamento falso na página de checkout da loja e roubar os detalhes do cartão de pagamento dos clientes.

Após o ataque, os agentes de ameaças remotas limparam seus rastros para evitar que o proprietário do site percebesse que eles foram violados.

Lançada uma atualização de segurança

Se os invasores não forem diligentes com a limpeza das evidências, os administradores de sites comprometidos poderão encontrar entradas nos logs de acesso do servidor da Web para sinais de que foram comprometidos.

Outros sinais de comprometimento incluem modificações de arquivo para anexar código malicioso e a ativação do armazenamento em cache MySQL Smarty, que serve como parte da cadeia de ataque.

Esse recurso está desabilitado por padrão, mas o PrestaShop viu evidências de que os hackers o habilitaram de forma independente, portanto, a recomendação é removê-lo se não for necessário.

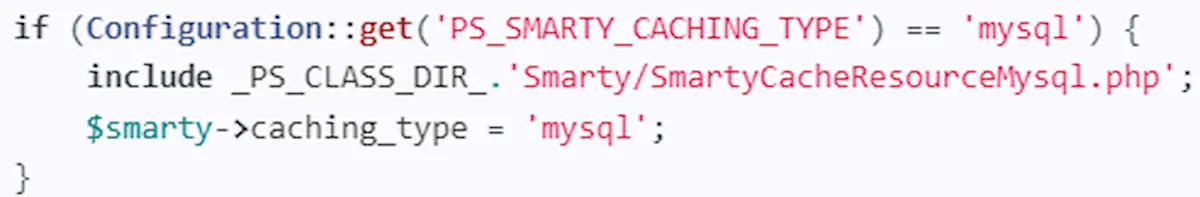

Para isso, localize o arquivo “config/smarty.config.inc.php” em sua loja e exclua as seguintes linhas:

Por fim, atualize todos os módulos usados para a versão mais recente disponível e aplique a atualização de segurança PrestaShop lançada recentemente, versão 1.7.8.7.

Essa correção de segurança fortalece o armazenamento em cache do MySQL Smarty contra todos os ataques de injeção de código, para aqueles que desejam continuar usando o recurso legado.

No entanto, é importante observar que, se o seu site já tiver sido comprometido, a aplicação da atualização de segurança não resolverá o problema.