Segundo alguns pesquisadores de segurança da Mandiant, os hackers focaram nas falhas zero-day das Big Techs em 2022.

Vulnerabilidades zero-day (dia zero) são pontos fracos de segurança em produtos de software que são divulgados publicamente ou explorados antes que um desenvolvedor saiba ou libere uma correção.

Eles são considerados extremamente valiosos para os hackers porque explorá-los é fácil e furtivo, pois não há medidas de proteção ou monitoramento específico para rastrear e interromper os ataques.

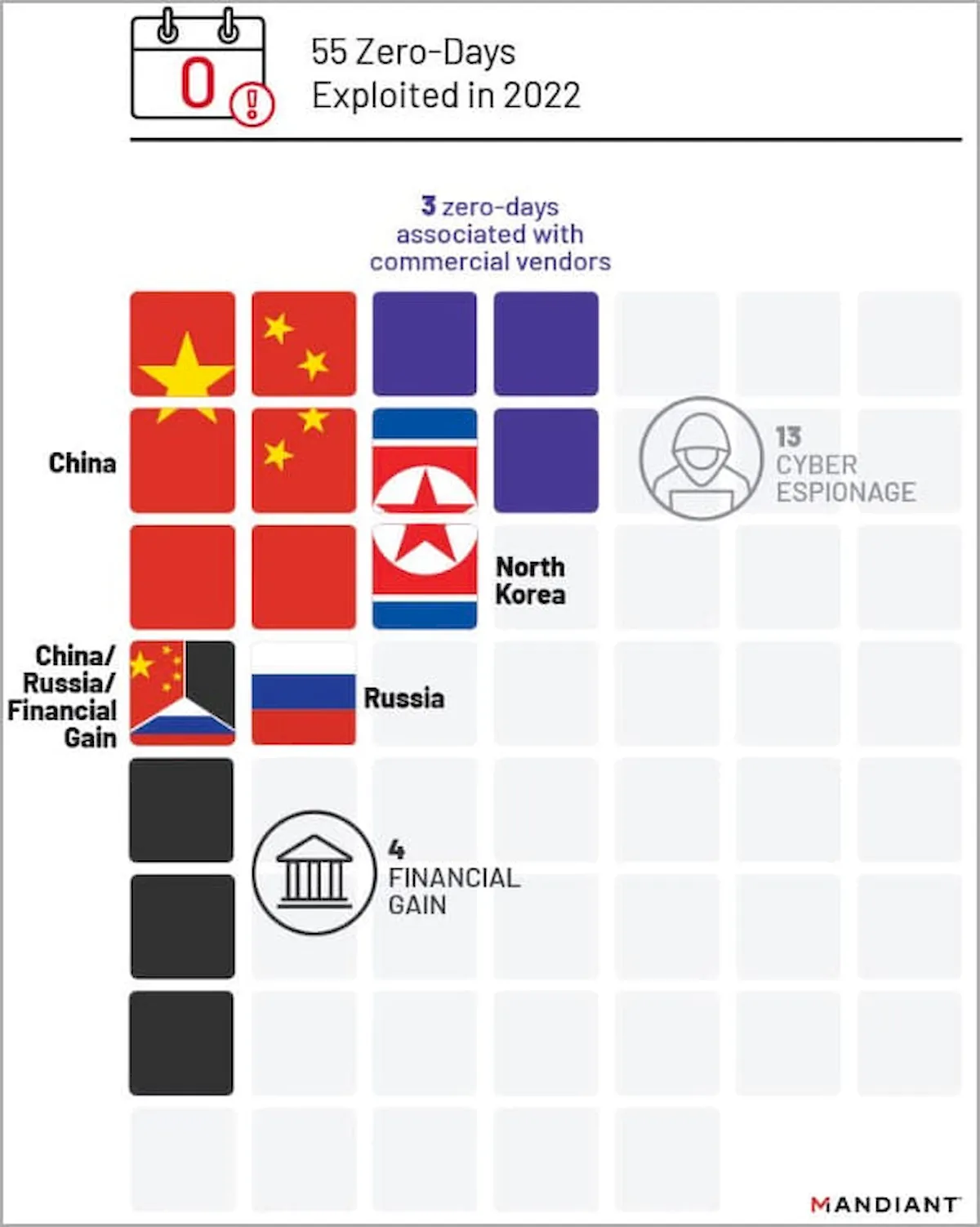

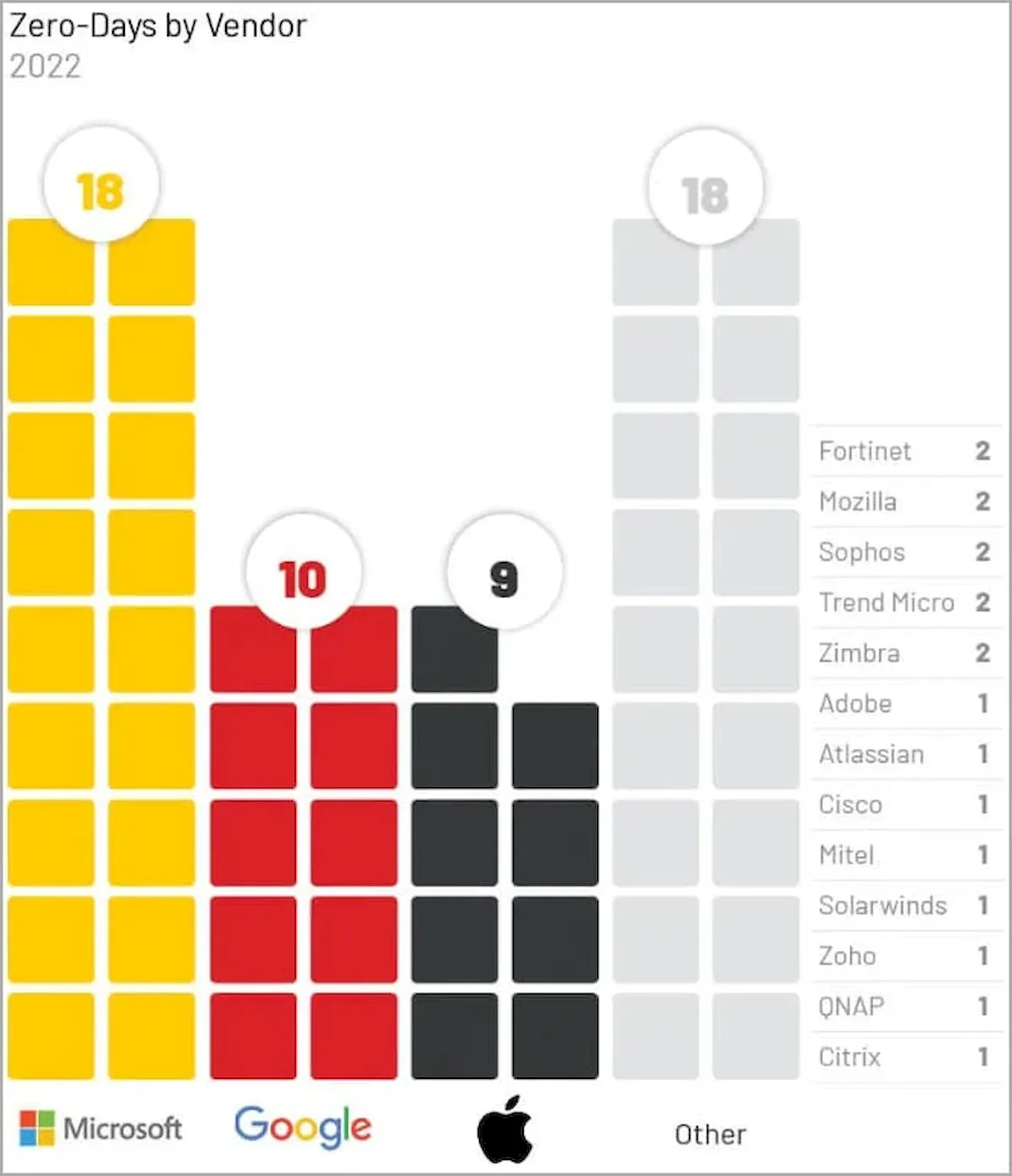

Os hackers continuam visando vulnerabilidades zero-day em campanhas maliciosas, com pesquisadores relatando que 55 zero-day foram explorados ativamente em 2022, a maioria visando produtos Big Techs da Microsoft, Google e Apple.

Hackers focaram nas falhas zero-day das Big Techs em 2022

Sim. Os Hackers focaram nas falhas zero-day das Big Techs em 2022, e a maioria dessas vulnerabilidades (53 de 55) permitiu que o invasor obtivesse privilégios elevados ou executasse código remoto em dispositivos vulneráveis.

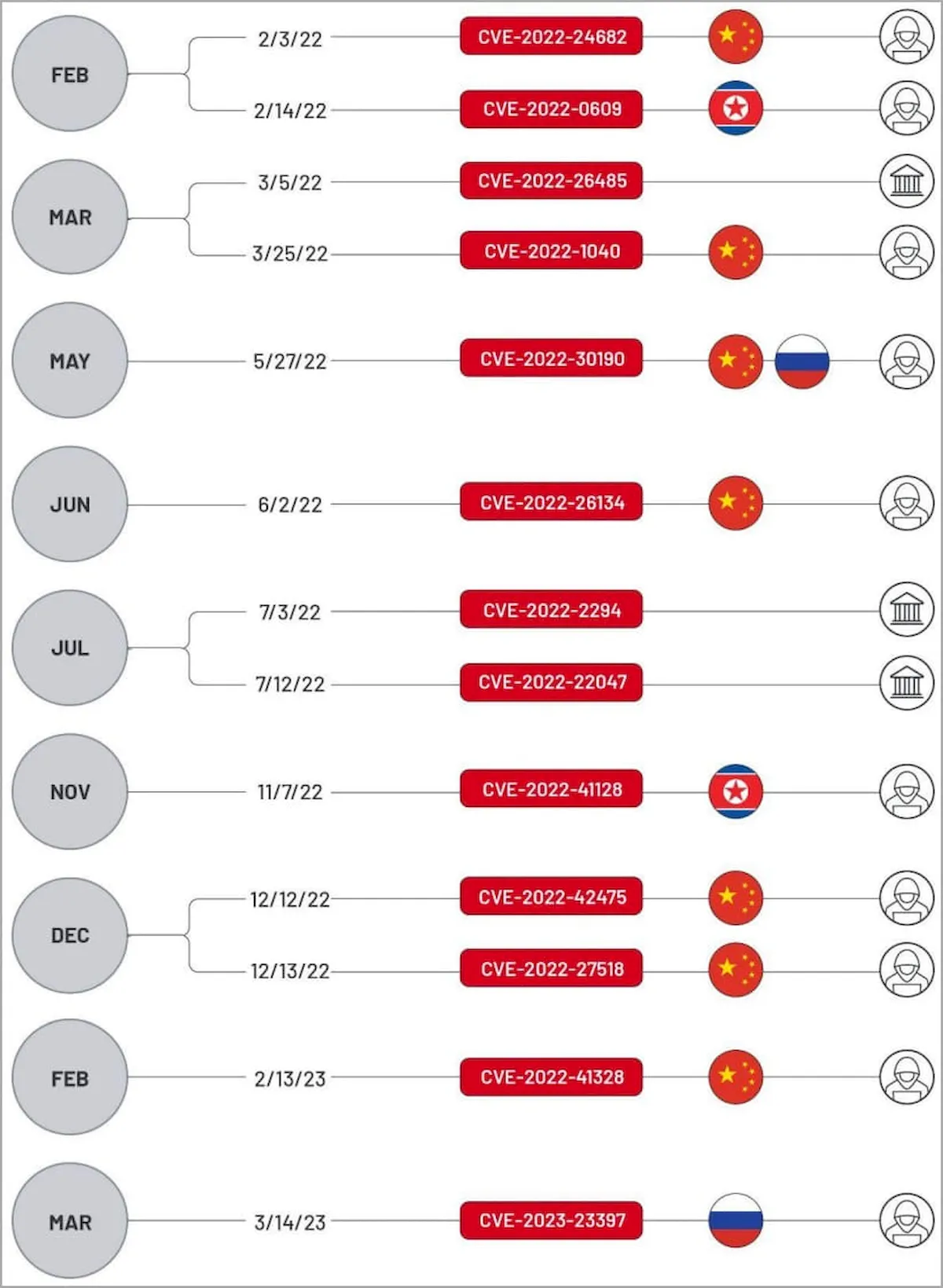

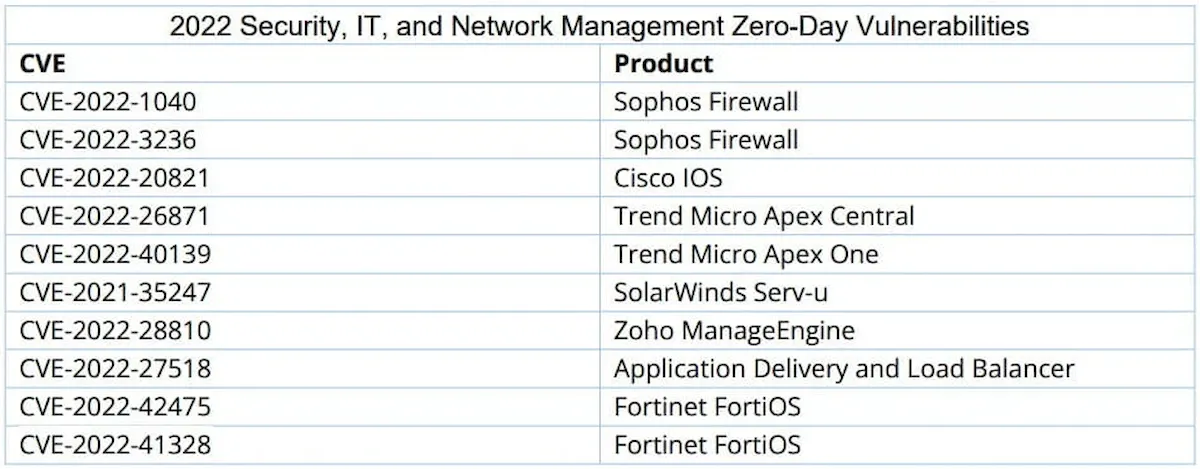

De acordo com a Mandiant, a maioria das falhas zero-day do ano passado foram exploradas por atores patrocinados pelo estado chinês e a maioria dos sistemas operacionais, navegadores da web e produtos de gerenciamento de rede.

Em 2021, os agentes de ameaças exploraram 80 falhas zero-day em vários produtos para realizar violações de segurança, então o ano passado mostra um ligeiro declínio. Ainda assim, 2022 supera todos os outros anos em relação ao número de falhas de zero dias ativamente exploradas.

A Mandiant diz que 2021 foi um ano particularmente excepcional para a exploração zero-day, e a empresa de segurança cibernética espera que a tendência continue subindo em 2023.

No entanto, a migração contínua para serviços de nuvem pode reduzir o número de falhas de zero-day divulgadas, pois os fornecedores de nuvem seguem uma abordagem diferente nos relatórios de segurança.

Das 55 falhas zero-day exploradas em 2022, 13 foram exploradas por grupos de ciberespionagem, enquanto os ciberespiões chineses alavancaram 7.

Os agentes de ameaças russos exploraram duas falhas, com uma sobreposição, os norte-coreanos outras duas, enquanto a Mandiant não conseguiu determinar a origem dos ataques de espionagem em três casos.

Os grupos de ciberespionagem têm preferido visar produtos de “infraestrutura de ponta”, pois geralmente não possuem soluções de detecção e são menos propensos a disparar alarmes.

Além disso, sua exploração não requer interação com a vítima e pode facilitar o movimento lateral dentro da rede comprometida.

Atores de ameaças motivados financeiramente são considerados responsáveis por explorar quatro vulnerabilidades de zero-day no ano passado, com três atribuídas a agentes de ransomware.

A Mandiant diz que não conseguiu inferir a motivação exata para explorar 16 vulnerabilidades de zero-day.

Apesar dos esforços dos governos ocidentais para conter o problema do spyware comercial, a Mandiant relata que continuou a ser um problema em 2022, com pelo menos três dias zero descobertos por fornecedores de malware semilegais.

Em relação aos produtos visados, o Windows foi afetado por 15 falhas de zero-day em 2022, o Chrome vem em segundo lugar com nove vulnerabilidades ativamente exploradas, o iOS em terceiro com 5 dias zero e o macOS em quarto lugar com quatro problemas de zero-day.

Proteger os sistemas contra a exploração de zero-day pode ser um desafio, pois não existem correções para as vulnerabilidades visadas; no entanto, as organizações ainda podem tomar medidas para mitigar o impacto de tais ataques:

- Não exponha dispositivos internos à Internet, a menos que seja necessário e, se o fizer, implemente listas de permissão com base em endereços IP.

- Utilize túneis privados ou VPNs para acessar servidores em vez de expô-los à Internet.

- Aplique o princípio do menor privilégio para limitar os direitos de acesso do usuário ao mínimo necessário.

- Implemente a segmentação de rede para limitar a propagação de um ataque em caso de violação.

- Use monitoramento de rede, firewalls, produtos de filtragem de e-mail e web e ferramentas de segurança de endpoint.

Também é aconselhável que os administradores assinem anúncios de produtos ou boletins de segurança de seus fornecedores para ficar por dentro das novas atualizações à medida que são lançadas.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.