Segundo o Group-IB, alguns Hackers usam Browser-in-the-Browser para roubar contas Steam, indo atrás de contas para jogadores profissionais.

Os hackers estão lançando novos ataques para roubar credenciais do Steam usando uma técnica de phishing do navegador no navegador que está crescendo em popularidade entre os agentes de ameaças.

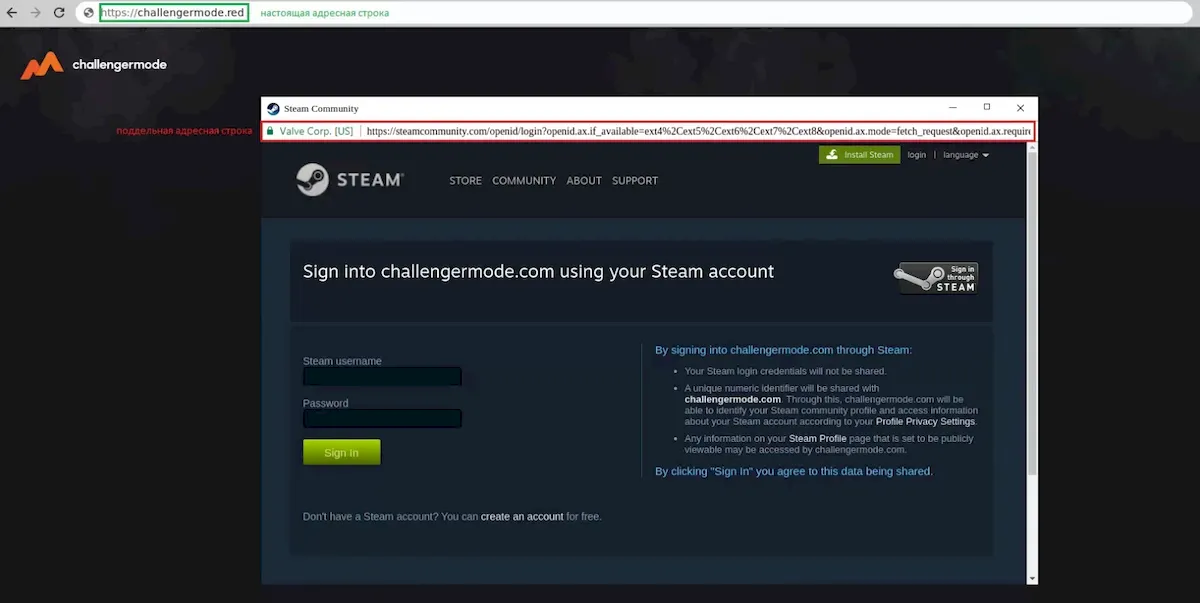

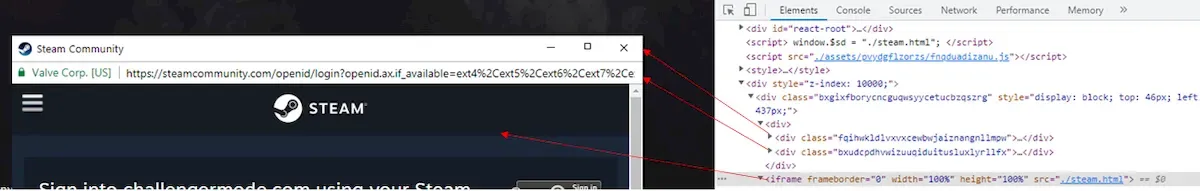

A técnica Browser-in-the-Browser é um método de ataque de tendência que envolve a criação de janelas de navegador falsas dentro da janela ativa, fazendo com que ela apareça como uma página pop-up de login para um serviço de login direcionado.

Em março de 2022, o site BleepingComputer foi o primeira a relatar os recursos desse novo kit de phishing criado pelo pesquisador de segurança mr.d0x.

Usando este kit de phishing, os agentes de ameaças criam formulários de login falsos para Steam, Microsoft, Google e qualquer outro serviço.

Agora, o Group-IB publicou um novo relatório sobre o tema, ilustrando como uma nova campanha usando o método ‘Browser-in-the-Browser’ tem como alvo os usuários do Steam, indo atrás de contas para jogadores profissionais.

Hackers usam Browser-in-the-Browser para roubar contas Steam

Esses ataques de phishing visam vender o acesso a essas contas, com algumas contas Steam proeminentes avaliadas entre US$ 100.000 e US$ 300.000.

O Group-IB relata que o kit de phishing usado na campanha Steam observada não está amplamente disponível em fóruns de hackers ou mercados da dark web. Em vez disso, é usado de forma privada por hackers que se reúnem nos canais Discord ou Telegram para coordenar seus ataques.

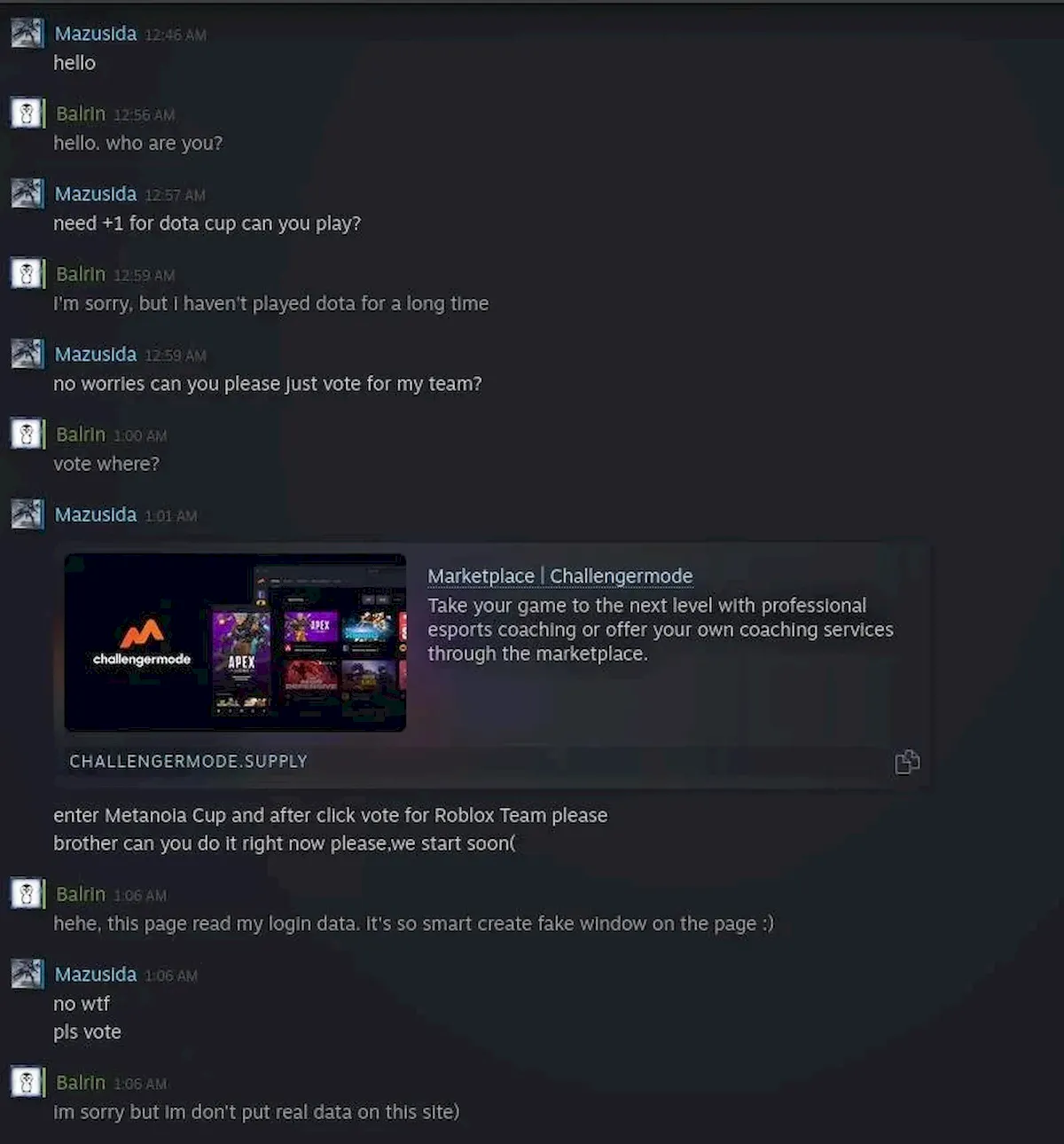

As vítimas em potencial são direcionadas com mensagens diretas no Steam, convidando-as a participar de uma equipe para torneios LoL, CS, Dota 2 ou PUBG.

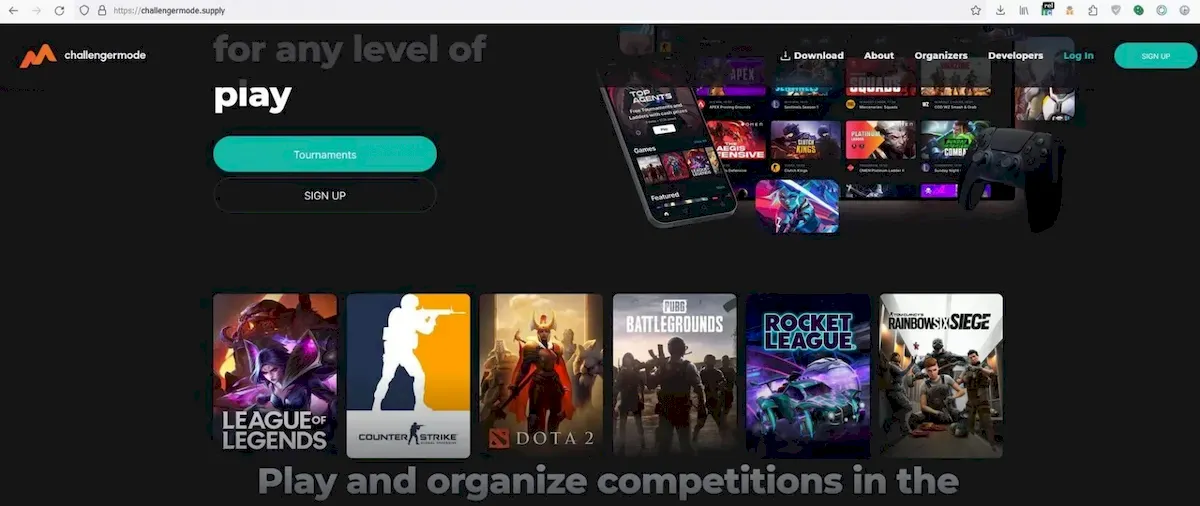

Os links que os atores de phishing compartilham levarão os alvos a um site de phishing para o que parece ser uma organização que patrocina e hospeda competições de esports.

Para se juntar a uma equipe e jogar em uma competição, os visitantes devem fazer login através de sua conta Steam.

No entanto, a nova janela da página de login não é uma janela real do navegador sobreposta ao site existente, mas sim uma janela falsa criada na página atual, tornando muito difícil identificar um ataque de phishing.

As páginas de destino ainda suportam 27 idiomas, detectando o idioma nas preferências do navegador da vítima e carregando o correto.

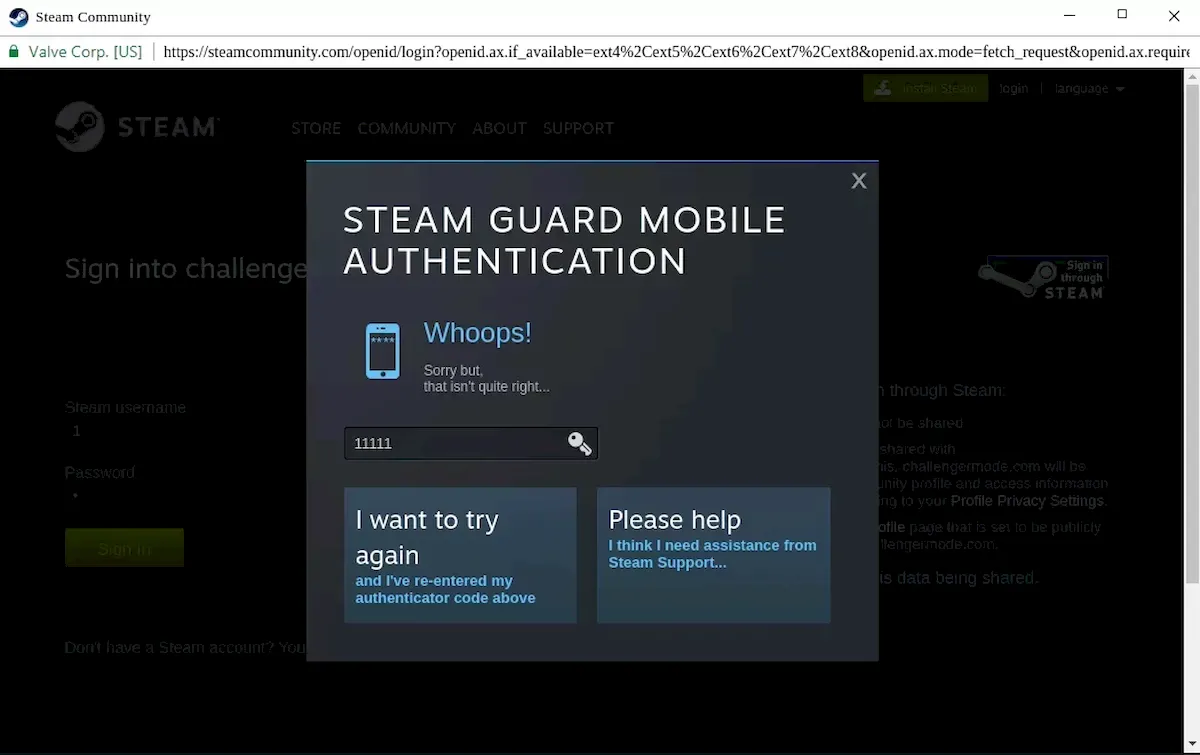

Depois que a vítima insere suas credenciais, um novo formulário solicita que ela insira o código 2FA. Se a segunda etapa não for bem-sucedida, uma mensagem de erro será exibida.

Se a autenticação for bem-sucedida, o usuário será redirecionado para uma URL especificada pelo C2, geralmente um endereço legítimo, para minimizar as chances de a vítima perceber o comprometimento.

Neste ponto, as credenciais da vítima já foram roubadas e enviadas aos agentes da ameaça.

Em ataques semelhantes, os agentes de ameaças rapidamente sequestram as contas do Steam, alterando senhas e endereços de e-mail para dificultar que as vítimas recuperem o controle sobre suas contas.

Como identificar um ataque Browser-in-the-Browser

Em todos os casos de phishing do navegador no navegador, a URL na janela de phishing é a legítima, pois os agentes de ameaças são livres para exibir o que quiserem, pois não é uma janela do navegador, mas apenas uma renderização de uma.

O mesmo se aplica ao símbolo de cadeado do certificado SSL, indicando uma conexão HTTPS, criando uma falsa sensação de segurança para as vítimas.

Pior ainda, o kit de phishing permite aos usuários arrastar a janela falsa, minimizá-la, maximizá-la e fechá-la, tornando muito difícil identificá-la como uma janela falsa do navegador no navegador.

Como a técnica requer JavaScript, bloquear scripts JS de forma agressiva impediria que o login falso fosse exibido. No entanto, a maioria das pessoas não bloqueia scripts, pois isso quebraria muitos sites populares.

O criador do kit de ferramentas Browser-in-the-Browser, Mr.D0x, disse ao BleepingComputer que o melhor método para verificar se uma janela pop-up é real é tentar movê-la para além da janela original do navegador.

“Sempre tente arrastar a janela pop-up para a borda do navegador. Se ela estiver abaixo das bordas do navegador, então é BiTB”, explica Mr.D0x.

O Group-IB também compartilhou as seguintes maneiras de detectar ataques de navegador no navegador:

- Verifique se uma nova janela é aberta na barra de tarefas, supondo que você desagrupe programas na barra de tarefas do Windows 10. Se nenhuma nova janela da barra de tarefas existir, então esta não é uma janela real. Infelizmente, o Windows 11 não oferece suporte ao desagrupamento no momento.

- Tente redimensionar a janela. Se você não conseguir, é provável que seja uma janela falsa do navegador.

- As janelas falsas do navegador BiTB serão fechadas se você minimizá-las.

Em geral, tenha muito cuidado com as mensagens diretas recebidas no Steam, Discord ou outras plataformas relacionadas ao jogo e evite seguir o links enviados por usuários que você não conhece.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.