A Canonical lançou um novo Live Patch do Kernel para Ubuntu 16.04 e 14.04 LTS para resolver um total de nove vulnerabilidades de segurança descobertas recentemente por vários pesquisadores de segurança. Confira os detalhes desse update.

- Como ativar o suporte a AMD Navi/Radeon RX 5700 no Ubuntu 20.04

- Dicas de coisas para fazer depois de instalar o Ubuntu 21.04

- OpenBSD 7.5 lançado com melhorias no kernel, e muito mais

A grande vantagem das versões LTS do Ubuntu é que elas recebem suporte por cinco anos. Por exemplo, o Ubuntu 16.04 LTS receberá atualizações até 2021. Outro exemplo, é o Ubuntu 14.04 LTS, que será suportado até 2019.

Essas duas versões ainda são utilizadas por muitos usuários, graças a esse extenso prazo de suporte. Um comprovação dessa comodidade, são as novas atualizações do kernel para esses sistemas, que a Canonical lançou recentemente.

Canonical lançou novo Live Patch do Kernel para Ubuntu 16.04 e 14.04 LTS

De acordo com o alerta de segurança, o novo patch live do kernel aborda uma race condition (CVE-2017-0861) encontrada no subsistema ALSA PCM do kernel Linux e uma vulnerabilidade use-after-free (CVE-2017-15129) descoberta na implementação de namespaces de rede, ambos podem permitir que um invasor local trave o sistema ou execute código arbitrário.

Além disso, o novo live patch do kernel corrige uma race condition (CVE-2018-5344) descoberta no dispositivo de bloco de loop do kernel Linux, que poderia permitir que um invasor local travasse o sistema causando uma negação de serviço ou possivelmente executando código arbitrário, e uma referência de ponteiro nulo (CVE-2018-5333) na implementação do protocolo RDS (Reliable Datagram Sockets), que permite que invasores locais travem o sistema vulnerável.

Essa atualização live patch do kernel também resolve problemas encontrados na implementação do Bererne Filter Filter (BPF) do kernel Linux (CVE-2017-16995), o componente netfilter (CVE-2017-17448), o módulo netfilter passive OS fingerprinting (xt_osf) (CVE- 2017-17450), o driver do controlador de barramento Broadcom UniMAC MDIO (CVE-2018-8043) e o código ptrace do Linux (CVE-2018-1000199).

No alerta de segurança, Benjamin Romer da Canonical, disse o seguinte:

“O código ptrace do Linux virtualiza o acesso aos registradores de depuração, e o código de virtualização tem tratamento incorreto de erros. Isso significa que se você escrever um valor ilegal para, digamos, DR0, o estado interno do rastreamento do ponto de interrupção do kernel pode se tornar corrompido apesar do fato que a chamada ptrace() retornará -EINVAL.”

Todas essas falhas poderiam permitir que invasores locais travassem o sistema ou executassem código arbitrário, ignorassem as restrições de acesso pretendidas à lista de ajudantes de rastreamento de conexão, bem como modificassem de forma inadequada a lista de impressões digitais do sistema operacional em todo o sistema.

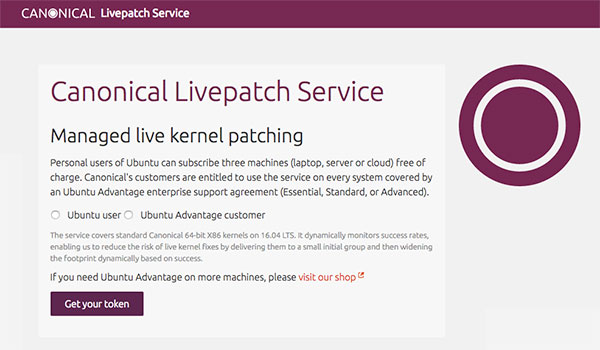

A Canonical convida todos os usuários do Ubuntu 16.04 LTS e do Ubuntu 14.04 LTS usando o Canonical Livepatch a atualizarem seus sistemas imediatamente. Uma reinicialização não é necessária ao atualizar o live patch do kernel.

Se seu sistema ainda não usa esse recurso, veja como ativá-lo nesse tutorial:

Como ativar o Canonical Livepatch Service no Ubuntu 14.04 ou superior