Descoberto pela primeira vez pela Kaspersky, o Malware Android FakeCalls voltou com novos truques de ocultação.

O malware Android ‘FakeCalls’ está circulando novamente na Coreia do Sul, imitando chamadas telefônicas para mais de 20 organizações financeiras e tentando enganar os banqueiros para que forneçam os detalhes de seus cartões de crédito.

Malware Android FakeCalls voltou com novos truques de ocultação

O malware específico não é novo, pois a Kaspersky publicou um relatório sobre ele há um ano. No entanto, os pesquisadores da Check Point agora relatam que versões mais recentes implementaram vários mecanismos de evasão não vistos em amostras anteriores.

“Descobrimos mais de 2.500 amostras do malware FakeCalls que usavam uma variedade de combinações de organizações financeiras simuladas e implementavam técnicas de anti-análise”, diz o relatório da CheckPoint.

“Os desenvolvedores de malware prestaram atenção especial à proteção de seu malware, usando várias evasões exclusivas que não tínhamos visto anteriormente.”

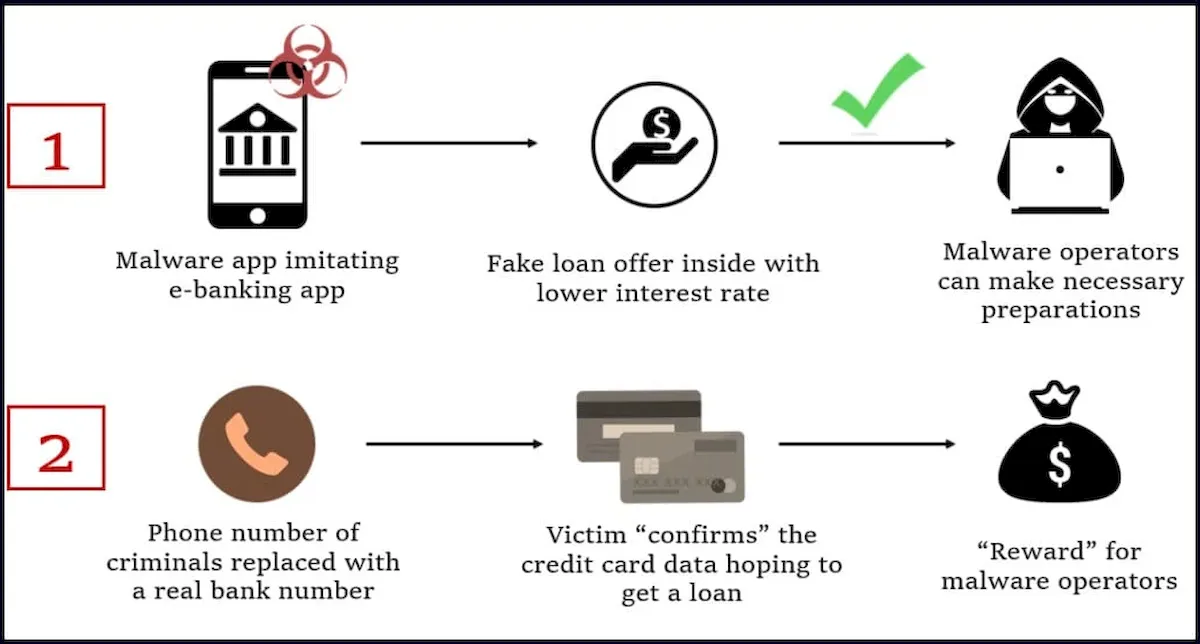

A primeira etapa do ataque é a instalação do malware no dispositivo da vítima, que pode ocorrer por meio de phishing, black SEO ou malvertizing.

O malware FakeCalls é distribuído em aplicativos bancários falsos que se fazem passar por grandes instituições financeiras na Coreia, então as vítimas pensam que estão usando um aplicativo legítimo de um fornecedor confiável.

O ataque começa com o aplicativo oferecendo ao alvo um empréstimo com juros baixos.

Uma vez que a vítima está interessada, o malware inicia um telefonema que reproduz uma gravação do suporte real ao cliente do banco com instruções sobre como obter a aprovação do pedido de empréstimo.

No entanto, o malware pode mascarar o número chamado, que pertence aos invasores, e exibir o número real do banco representado, fazendo com que a conversa pareça realista.

Em algum momento, a vítima é induzida a confirmar os dados do cartão de crédito, supostamente necessários para o recebimento do empréstimo, que são roubados pelos invasores.

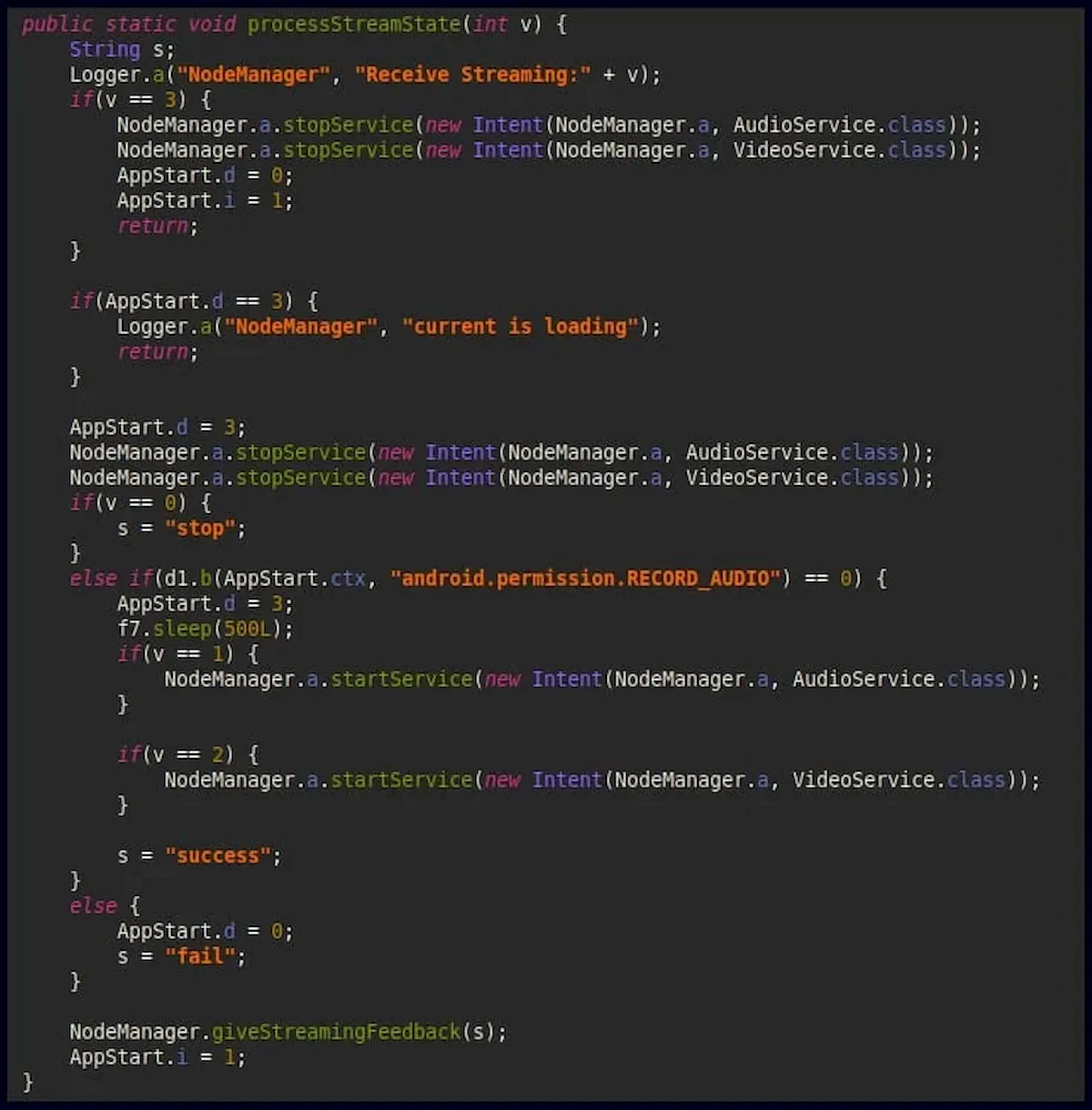

Além do processo de vishing, o FakeCalls pode capturar fluxos de áudio e vídeo ao vivo do dispositivo comprometido, o que pode ajudar os invasores a coletar informações adicionais.

Nas últimas amostras capturadas e analisadas pelos pesquisadores da CheckPoint, o FakeCalls incorpora três novas técnicas que o ajudam a evitar a detecção.

O primeiro mecanismo é chamado de ‘multidisco’, que envolve a manipulação dos dados do cabeçalho ZIP do arquivo APK (pacote Android), definindo valores anormalmente altos para o registro EOCD para confundir as ferramentas de análise automatizadas.

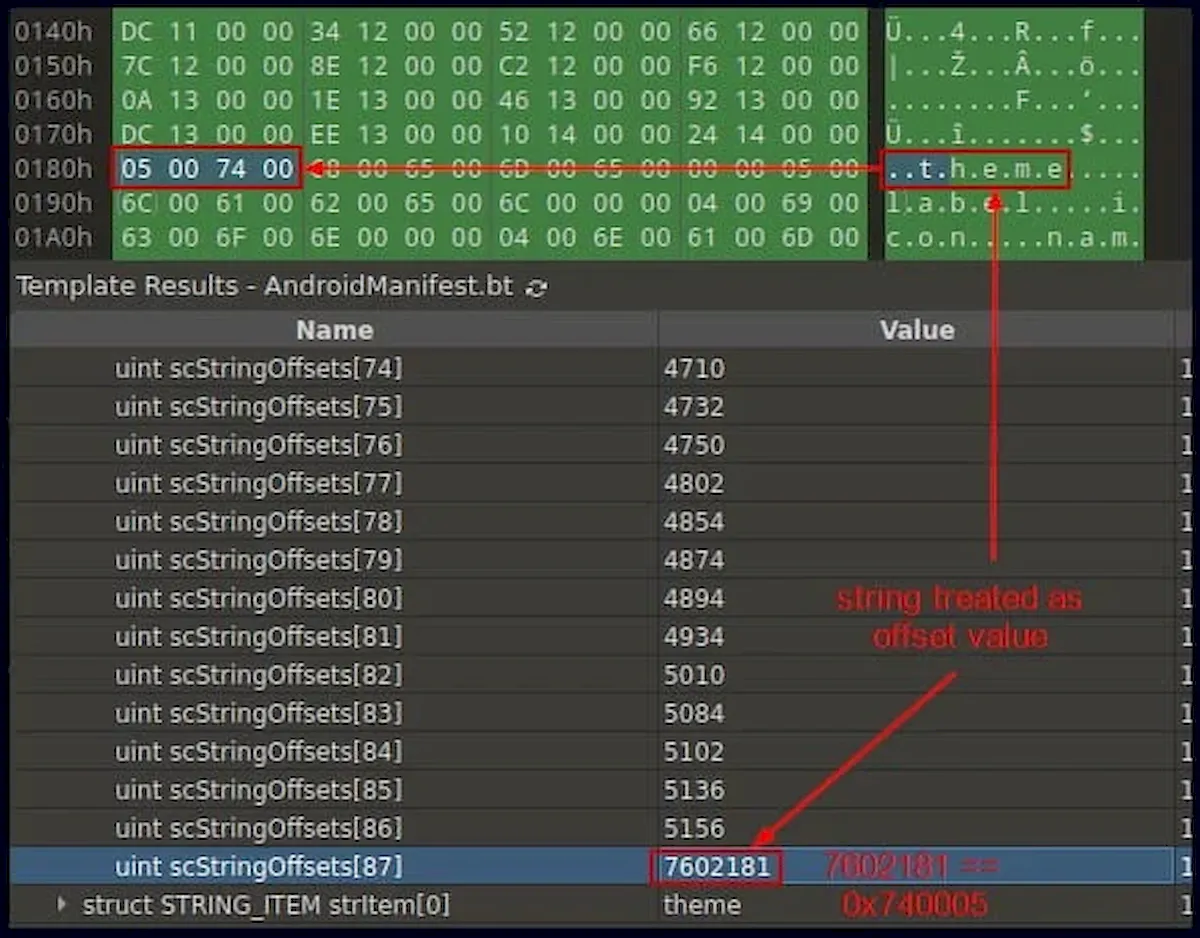

A segunda técnica de evasão envolve a manipulação do arquivo AndroidManifest.xml para tornar seu marcador inicial indistinguível, modificar as strings e a estrutura de estilos e adulterar o deslocamento da última string para causar uma interpretação incorreta.

Finalmente, o terceiro método de evasão é adicionar muitos arquivos dentro de diretórios aninhados na pasta de ativos do APK, resultando em nomes de arquivos e caminhos que ultrapassam 300 caracteres.

A Check Point diz que isso pode causar problemas para algumas ferramentas de segurança, fazendo com que elas não detectem o malware.

De acordo com estatísticas do governo sul-coreano, o vishing (phishing de voz) é um problema que custou às vítimas no país US$ 600 milhões apenas em 2020, enquanto houve 170.000 vítimas relatadas entre 2016 e 2020.

Embora o FakeCalls tenha permanecido na Coreia do Sul, o malware pode facilmente expandir suas operações para outras regiões se seus desenvolvedores ou afiliados desenvolverem um novo kit de idiomas e sobreposição de aplicativos para bancos de destino em diferentes países.

Vishing sempre foi um problema terrível, mas o surgimento de modelos de fala de aprendizado de máquina que podem gerar fala natural e imitar vozes de pessoas reais com entrada mínima de dados de treinamento está prestes a aumentar a ameaça em breve.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.