Detectado pela primeira vez pela Trend Micro no final de junho de 2023, o malware Android MMRat usa protocolo Protobuf para roubar dados.

Um novo malware bancário para Android chamado MMRat utiliza um método de comunicação raramente usado, a serialização de dados protobuf, para roubar dados de dispositivos comprometidos com mais eficiência.

Malware Android MMRat usa protocolo Protobuf para roubar dados

O MMRat foi detectado pela primeira vez pela Trend Micro no final de junho de 2023, visando principalmente usuários no Sudeste Asiático e permanecendo sem ser detectado em serviços de verificação antivírus como o VirusTotal.

Embora os pesquisadores não saibam como o malware é inicialmente promovido às vítimas, eles descobriram que o MMRat é distribuído por meio de sites disfarçados de lojas de aplicativos oficiais.

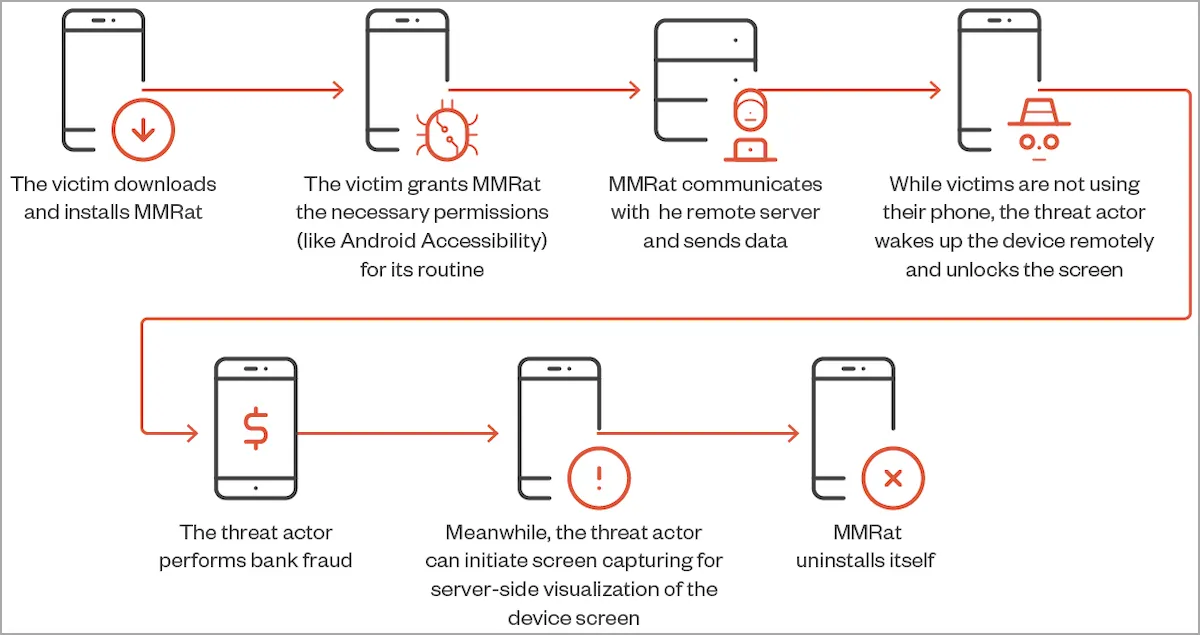

As vítimas baixam e instalam aplicativos maliciosos que carregam o MMRat, geralmente imitando um governo oficial ou um aplicativo de namoro, e concedem permissões arriscadas, como acesso ao serviço de acessibilidade do Android durante a instalação.

O malware abusa automaticamente do recurso Acessibilidade para conceder permissões adicionais que lhe permitirão realizar uma ampla gama de ações maliciosas no dispositivo infectado.

Capacidades MMRat

Depois que o MMRat infecta um dispositivo Android, ele estabelece um canal de comunicação com o servidor C2 e monitora a atividade do dispositivo para descobrir períodos de ociosidade.

Durante esse período, o agente da ameaça abusa do Serviço de Acessibilidade para ativar o dispositivo remotamente, desbloquear a tela e realizar fraudes bancárias em tempo real.

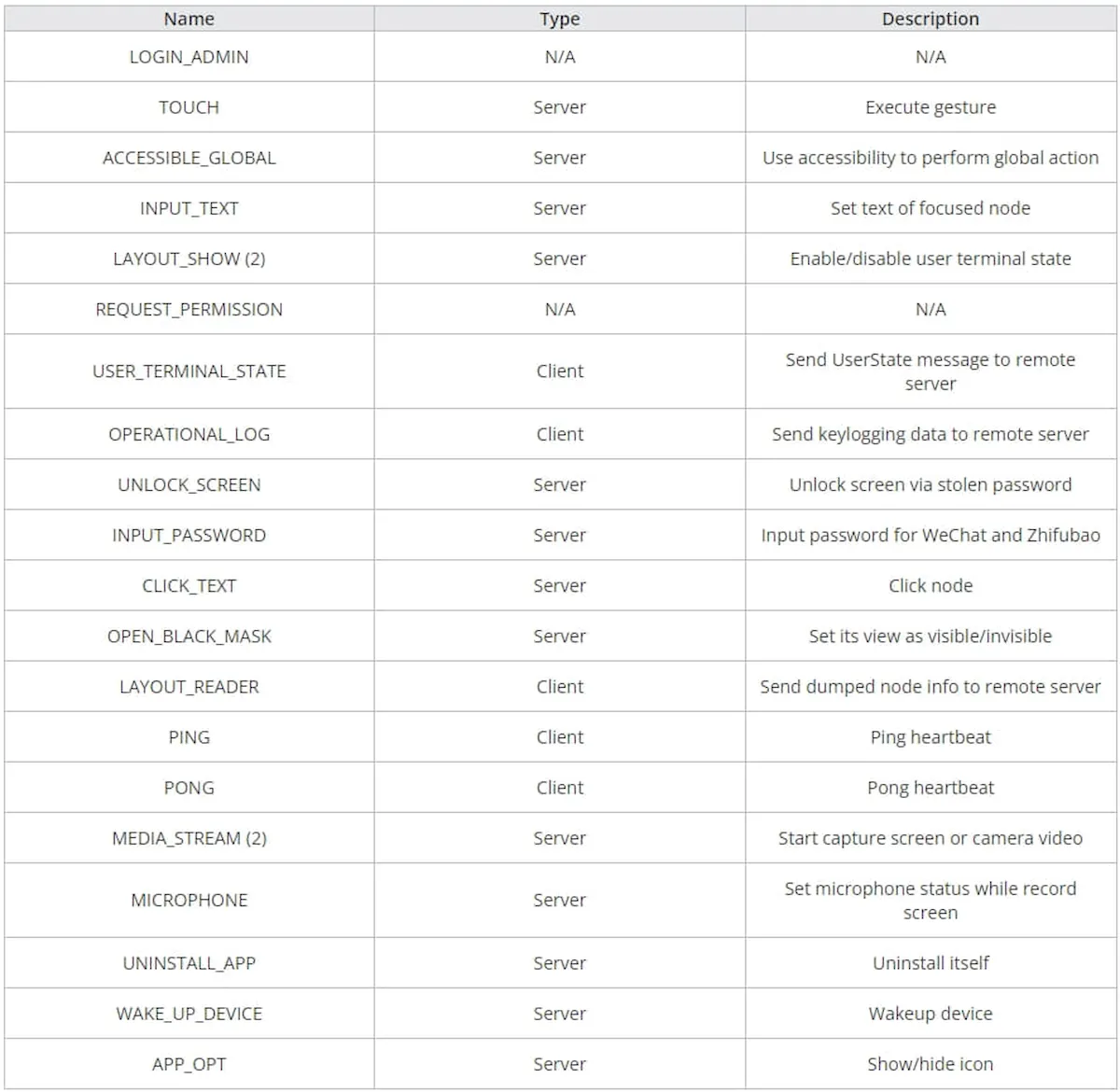

As principais funções do MMRat podem ser resumidas no seguinte:

- Coletar informações de rede, tela e bateria

- Exfiltrar a lista de contatos do usuário e a lista de aplicativos instalados

- Capturar a entrada do usuário por meio de keylogging

- Capturar o conteúdo da tela em tempo real do dispositivo abusando da API MediaProjection

- Gravar e transmitir dados da câmera ao vivo

- Gravar e despejar dados da tela em dumps de formato de texto que são exfiltrados para o C2

- Desinstalar-se do dispositivo para limpar todas as evidências de infecção

A capacidade do MMRat de capturar conteúdo da tela em tempo real e até mesmo seu método mais rudimentar de ‘estado do terminal do usuário’, que extrai dados de texto que requerem reconstrução, exigem uma transmissão de dados eficiente.

Sem essa eficiência, o desempenho impediria que os agentes da ameaça executassem fraudes bancárias de forma eficaz, razão pela qual os autores do MMRat optaram por desenvolver um protocolo Protobuf personalizado para exfiltração de dados.

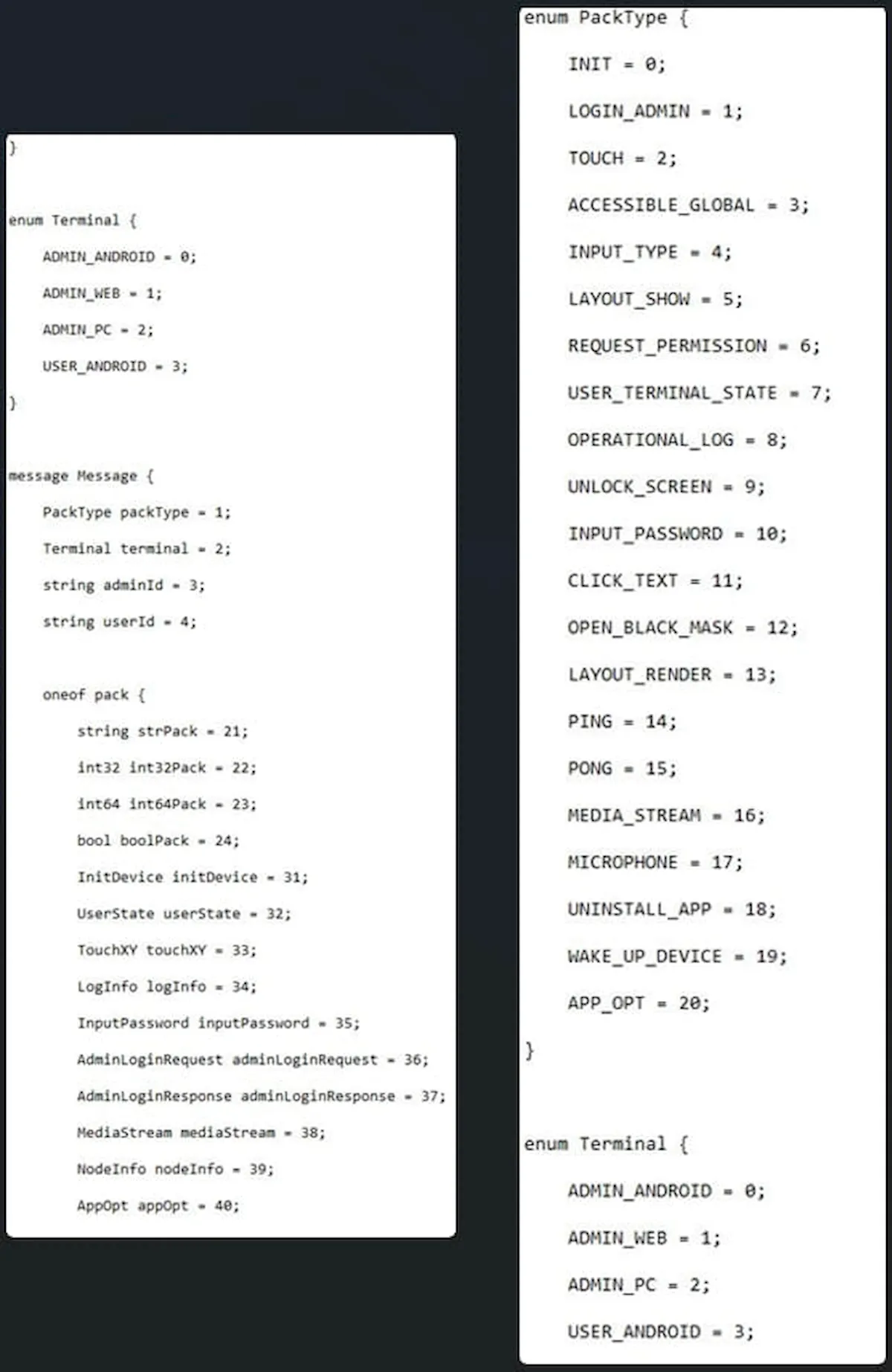

O MMRat usa um protocolo de servidor de comando e controle exclusivo (C2) baseado em buffers de protocolo (Protobuf) para transferência eficiente de dados, o que é incomum entre os trojans Android.

Protobuf é um método de serialização de dados estruturados desenvolvido pelo Google, semelhante ao XML e JSON, mas menor e mais rápido.

MMRat usa diferentes portas e protocolos para troca de dados com o C2, como HTTP na porta 8080 para exfiltração de dados, RTSP e porta 8554 para streaming de vídeo e Protobuf personalizado em 8887 para comando e controle.

“O protocolo C&C, em particular, é único devido à sua customização baseada no Netty (uma estrutura de aplicação de rede) e no Protobuf mencionado anteriormente, completo com estruturas de mensagens bem projetadas”, diz o relatório da Trend Micro.

“Para comunicação C&C, o ator da ameaça usa uma estrutura abrangente para representar todos os tipos de mensagens e a palavra-chave “oneof” para representar diferentes tipos de dados.”

Além da eficiência do Protobuf, os protocolos personalizados também ajudam os agentes de ameaças a evitar a detecção por ferramentas de segurança de rede que procuram padrões comuns de anomalias conhecidas.

A flexibilidade do Protobuf permite que os autores do MMRat definam suas estruturas de mensagens e organizem como os dados são transmitidos.

Ao mesmo tempo, sua natureza estruturada garante que os dados enviados sigam um esquema predefinido e tenham menos probabilidade de serem corrompidos no destinatário.

Concluindo, o MMRat mostra a crescente sofisticação dos trojans bancários Android, combinando habilmente furtividade com extração eficiente de dados.

Os usuários do Android só devem baixar aplicativos do Google Play, verificar as avaliações dos usuários, confiar apenas em editores confiáveis e ser cautelosos na fase de instalação, onde são solicitados a conceder permissões de acesso.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.