Pesquisadores da Cleafy descobriram que Malware para Android Revive imita o aplicativo 2FA do banco BBVA, agindo como um trojan bancário.

Foi descoberto um novo malware bancário para Android chamado Revive que se faz passar por um aplicativo 2FA necessário para fazer login em contas bancárias do BBVA na Espanha.

Malware para Android Revive imita o aplicativo 2FA do banco BBVA

O novo trojan bancário segue uma abordagem mais focada no banco BBVA, em vez de tentar comprometer os clientes de várias instituições financeiras.

Embora o Revive esteja em uma fase inicial de desenvolvimento, ele já é capaz de funções avançadas, como interceptar códigos de autenticação de dois fatores (2FA) e senhas de uso único.

Pesquisadores da Cleafy descobriram o Revive e o nomearam em homenagem a uma função de mesmo nome usada pelo malware para se reiniciar se encerrado.

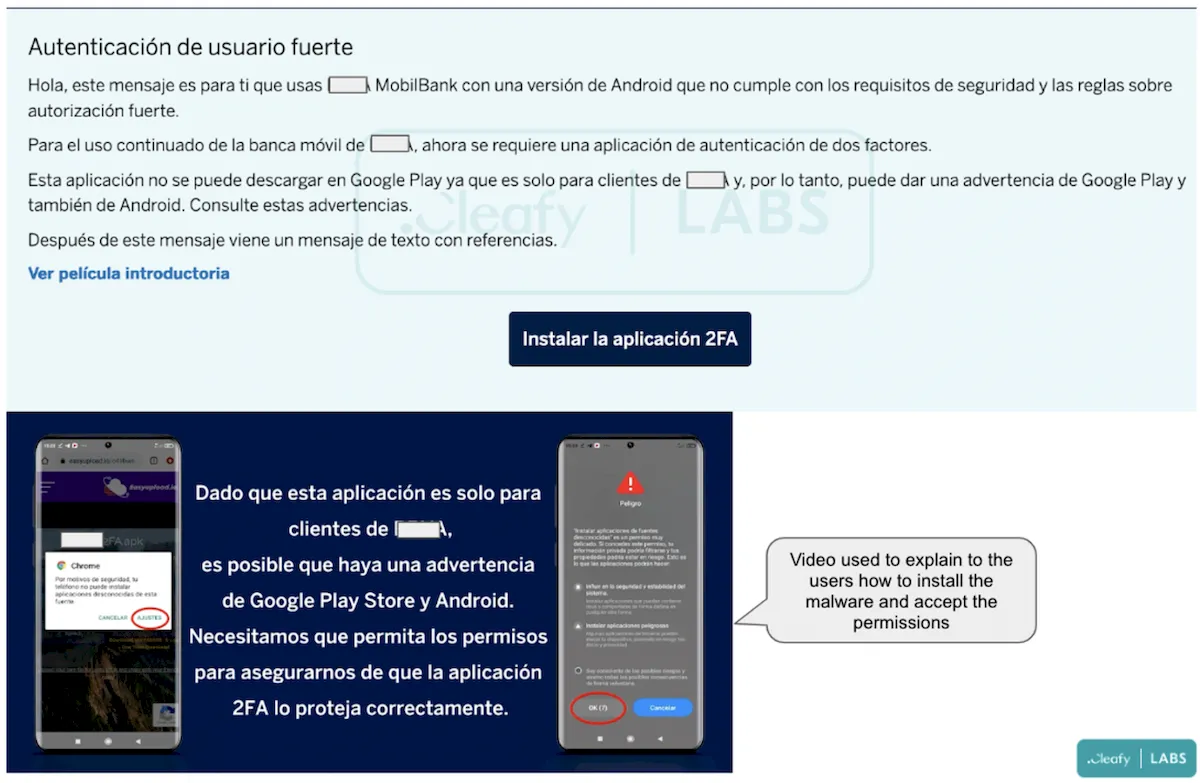

De acordo com os analistas da Cleafy, o novo malware tem como alvo possíveis vítimas por meio de ataques de phishing, convencendo-as a baixar um aplicativo que supostamente é uma ferramenta 2FA necessária para a segurança atualizada da conta bancária.

Esse ataque de phishing afirma que a funcionalidade 2FA incorporada ao aplicativo bancário real não atende mais aos requisitos de nível de segurança, portanto, os usuários precisam instalar essa ferramenta adicional para atualizar sua segurança bancária.

O aplicativo está hospedado em um site dedicado que ostenta uma aparência profissional e ainda possui um tutorial em vídeo para orientar as vítimas durante o processo de download e instalação.

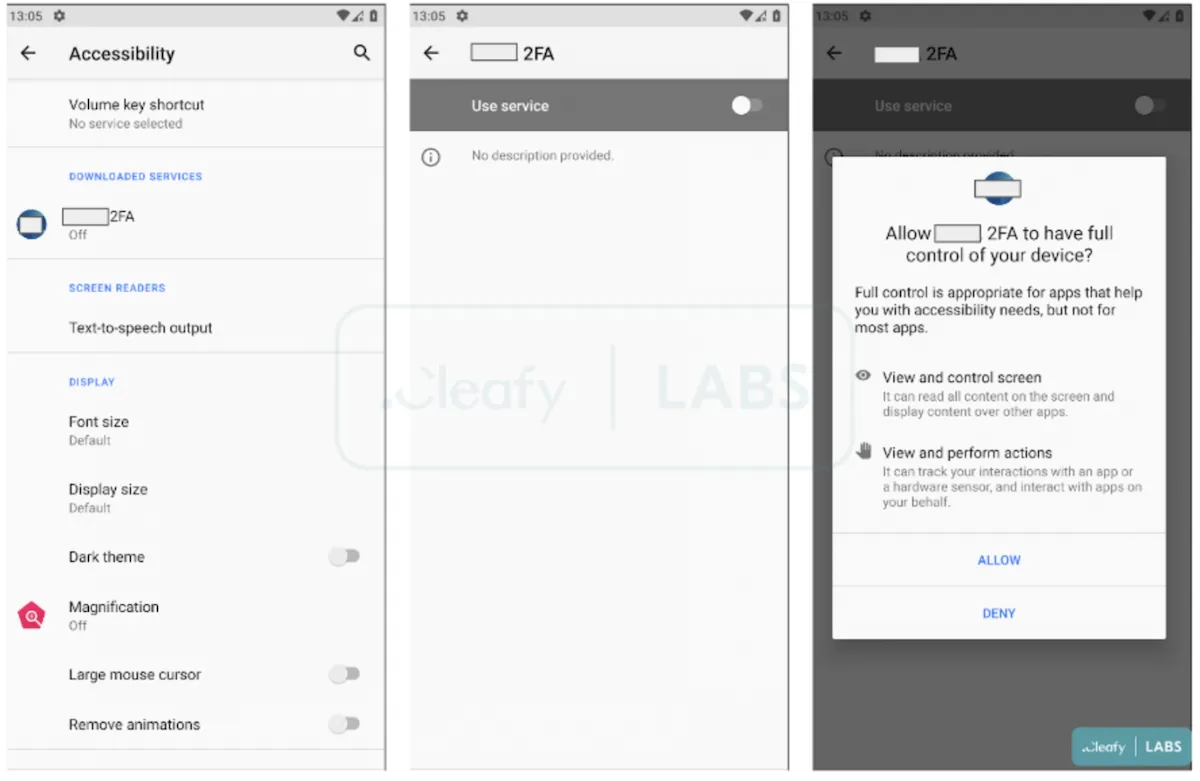

Após a instalação, o Revive solicita permissão para usar o Serviço de Acessibilidade, que basicamente lhe dá controle total da tela e a capacidade de executar toques na tela e ações de navegação.

Quando o usuário inicia o aplicativo pela primeira vez, ele é solicitado a conceder acesso a SMS e chamadas telefônicas, o que pode parecer normal para um utilitário 2FA.

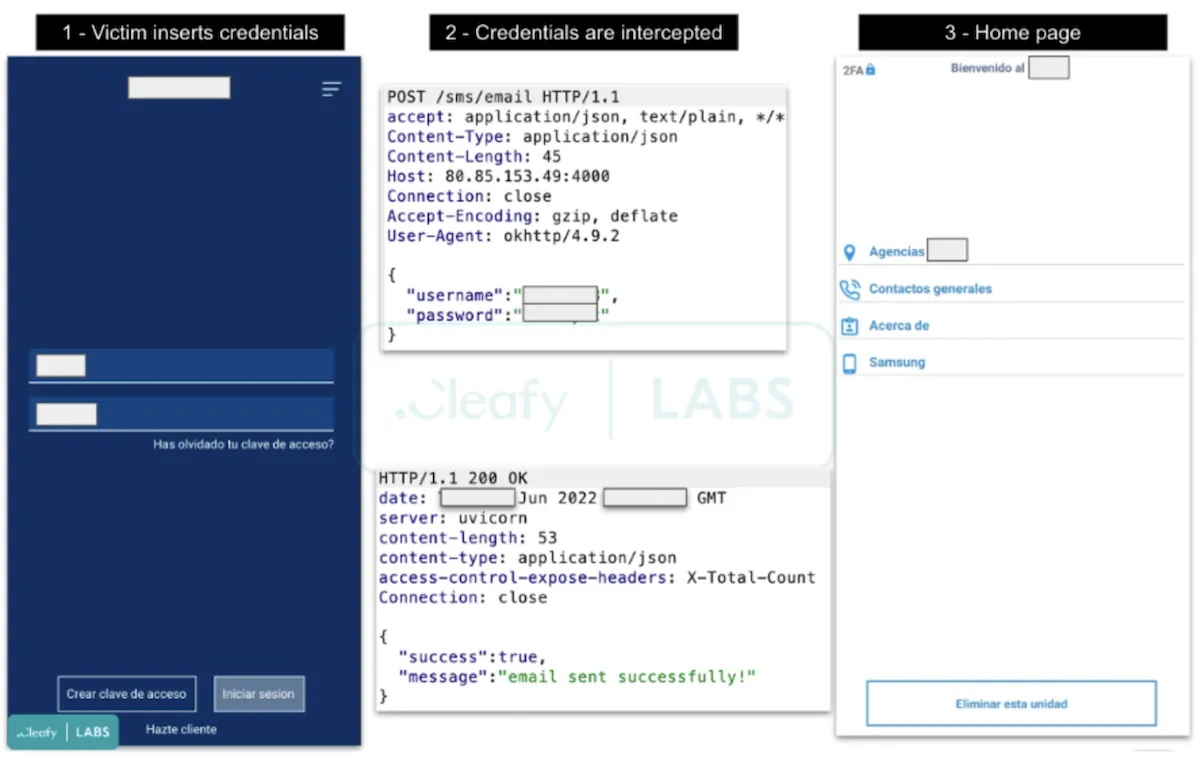

Depois disso, o Revive continua rodando em segundo plano como um simples keylogger, gravando tudo o que o usuário digita no dispositivo e enviando periodicamente para o C2.

Isso enviará as credenciais para o C2 dos agentes de ameaças e, em seguida, uma página inicial genérica com links para o site real do banco visado será carregada.

Depois disso, o Revive continua rodando em segundo plano como um simples keylogger, gravando tudo o que o usuário digita no dispositivo e enviando periodicamente para o C2.

Com base na análise de código de Cleafy do novo malware, parece que seus autores se inspiraram no Teradroid, spyware do Android que tem seu código disponível publicamente no GitHub.

Os dois compartilham extensas semelhanças na API, na estrutura da Web e nas funções. Revive usa um painel de controle personalizado para coletar credenciais e interceptar mensagens SMS.

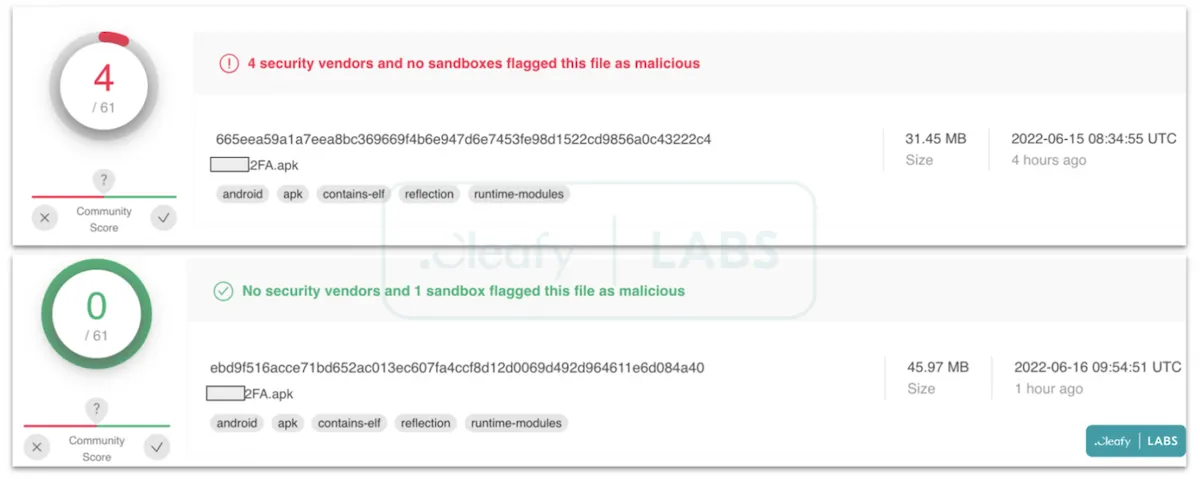

O resultado é um aplicativo que dificilmente é detectado por qualquer fornecedor de segurança. Por exemplo, os testes de Cleafy no VirusTotal retornam quatro detecções em uma amostra e nenhuma em uma variante posterior.

Provavelmente, a segmentação restrita, as campanhas de curto prazo e as operações localizadas não oferecem aos fornecedores de segurança muitas oportunidades para registrar essas ameaças e definir parâmetros de identificação para que possam voar sob o radar por mais tempo.