Segundo os analistas da empresa de segurança cibernética ThreatFabric, o Malware Xenomorph agora mira bancos e carteiras crypto dos EUA.

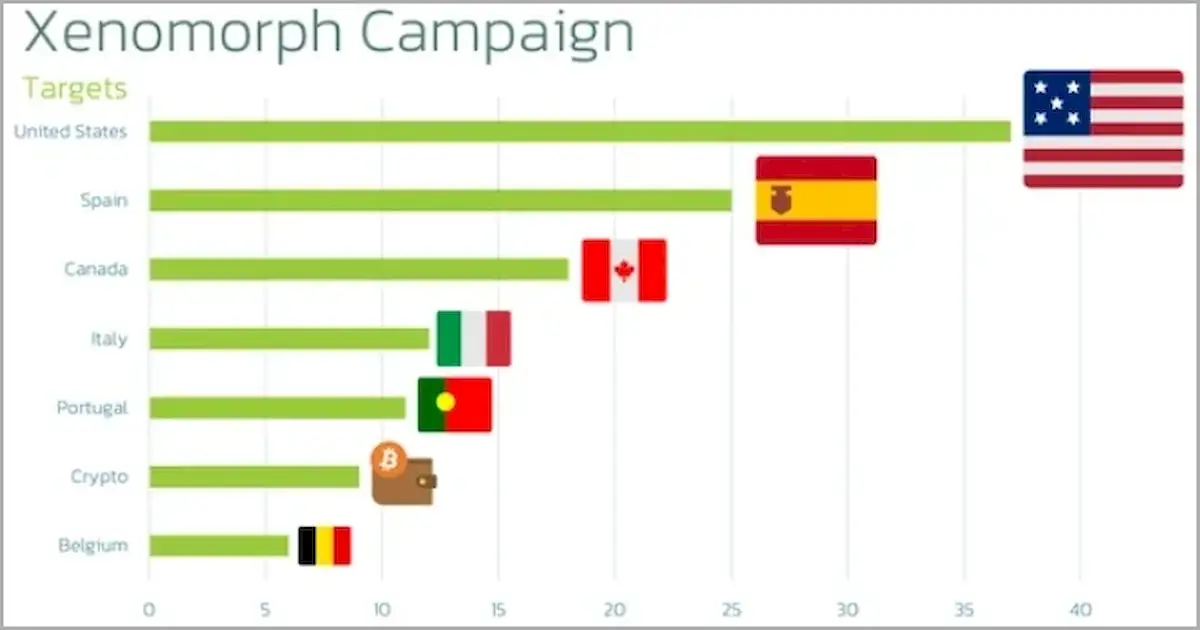

Pesquisadores de segurança descobriram uma nova campanha que distribui uma nova versão do malware Xenomorph para usuários de Android nos Estados Unidos, Canadá, Espanha, Itália, Portugal e Bélgica.

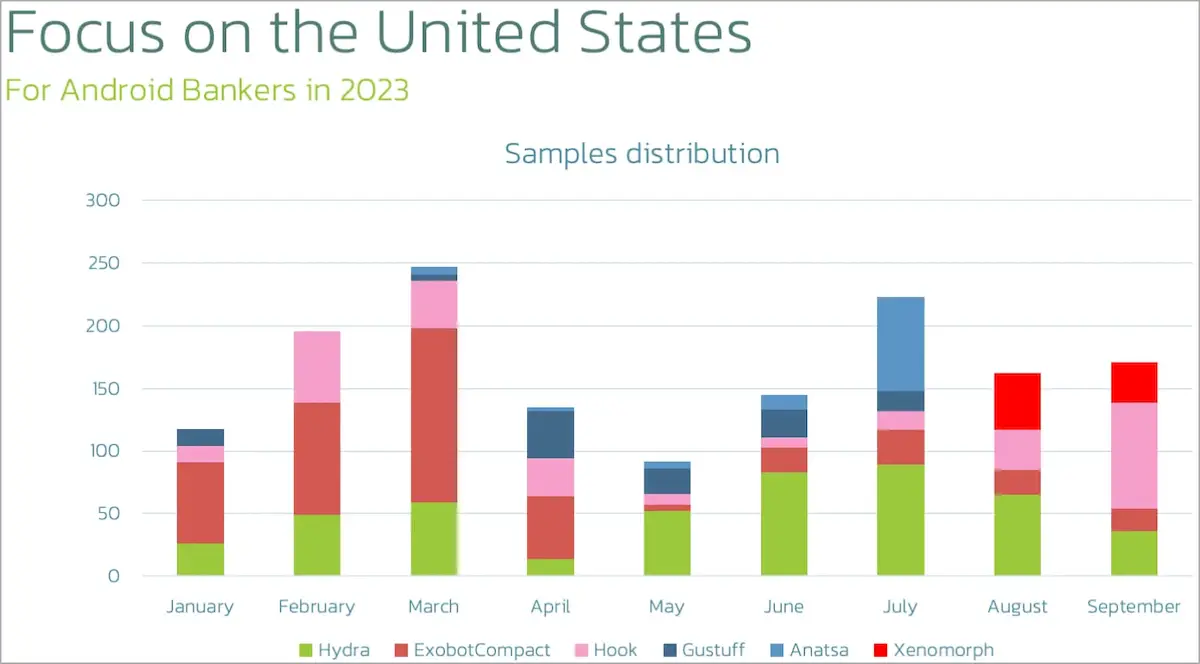

Analistas da empresa de segurança cibernética ThreatFabric acompanham a atividade do Xenomorph desde fevereiro de 2022 e observam que a nova campanha foi lançada em meados de agosto.

E a versão mais recente do Xenomorph tem como alvo usuários de carteiras de criptomoedas e várias instituições financeiras dos EUA.

Malware Xenomorph agora mira bancos e carteiras crypto dos EUA

Sim. O Malware Xenomorph agora mira bancos e carteiras crypto dos EUA. ele apareceu pela primeira vez no início de 2022, operando como um trojan bancário que visava 56 bancos europeus por meio de phishing de sobreposição de tela.

O Xenomorph foi distribuído através do Google Play, onde contou mais de 50.000 instalações. Seus autores, “Hadoken Security”, continuaram o desenvolvimento e, em junho de 2022, lançaram uma versão reescrita que tornou o malware modular e mais flexível.

Naquela época, o Xenomorph estava entre os dez trojans bancários mais prolíficos do Zimperium, portanto já havia alcançado o status de “grande ameaça”.

Em agosto de 2022, ThreatFabric relatou que o Xenomorph estava sendo distribuído por meio de um novo dropper chamado “BugDrop”, que contornava os recursos de segurança do Android 13.

Em dezembro de 2022, os mesmos analistas relataram sobre uma nova plataforma de distribuição de malware chamada “Zombinder”, que incorporou a ameaça no arquivo APK de aplicativos Android legítimos.

Mais recentemente, em março de 2023, o Hadoken lançou a terceira versão principal do Xenomorph, apresentando um sistema de transferência automatizada (ATS) para transações autônomas no dispositivo, desvio de MFA, roubo de cookies e a capacidade de atingir mais de 400 bancos.

Na última campanha, os operadores de malware optaram por usar páginas de phishing, atraindo os visitantes para atualizarem o navegador Chrome e induzi-los a baixar o APK malicioso.

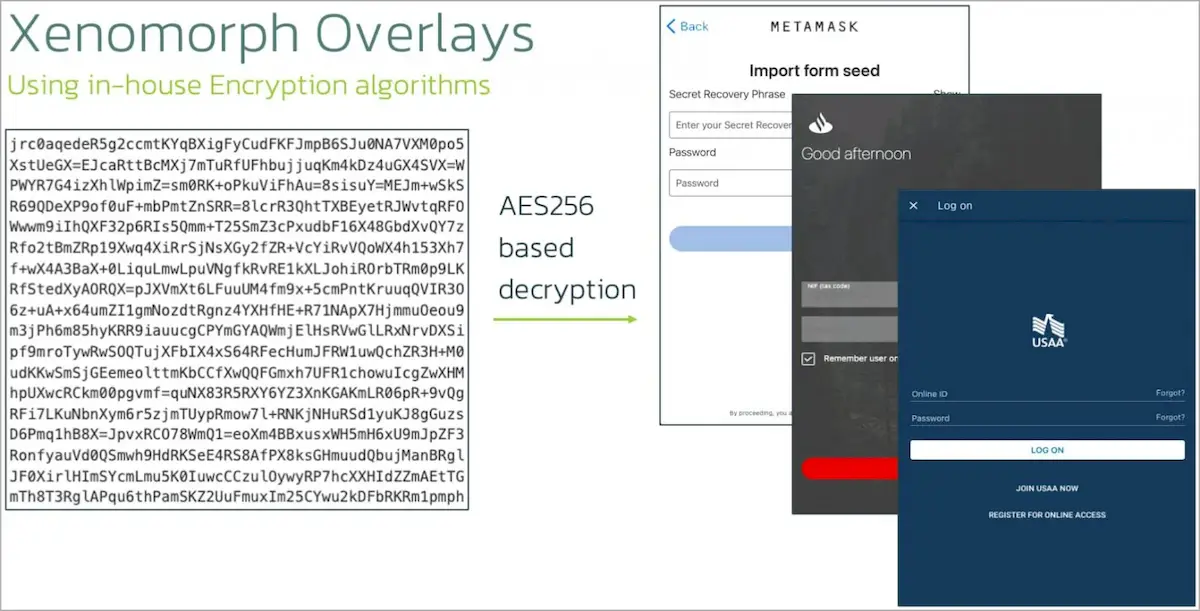

O malware continua a usar sobreposições para roubar informações. No entanto, agora expandiu seu escopo de segmentação para incluir instituições financeiras dos Estados Unidos e vários aplicativos de criptomoeda.

ThreatFabric explica que cada amostra do Xenomorph é carregada com cerca de cem sobreposições direcionadas a diferentes conjuntos de bancos e aplicativos de criptografia, dependendo do público-alvo.

“[..]esta última campanha também adicionou muitas instituições financeiras dos Estados Unidos, juntamente com vários aplicativos de carteira criptografada, totalizando mais de 100 alvos diferentes por amostra, cada um usando uma sobreposição especificamente criada para roubar PII preciosas da vítima. dispositivo infectado.” – ThreatFabric

Embora as novas amostras do Xenomorph não sejam muito diferentes das variantes anteriores, elas vêm com alguns novos recursos que indicam que seus autores continuam a refinar e aprimorar o malware.

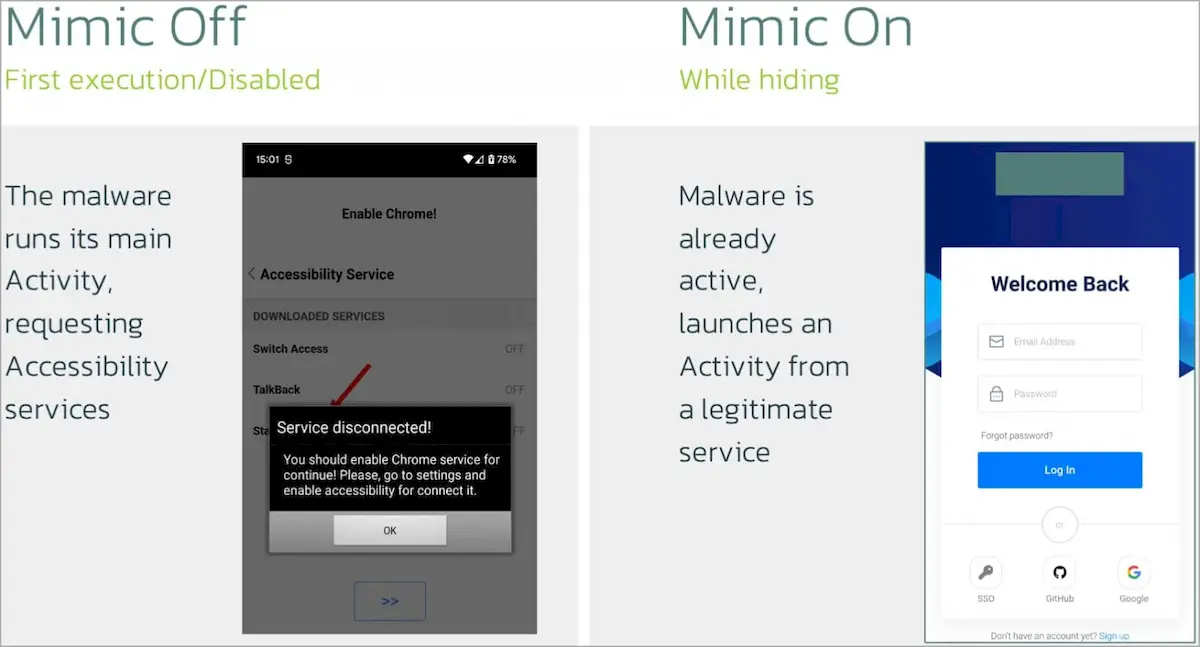

Primeiro, um novo recurso de “imitação” pode ser ativado por um comando correspondente, dando ao malware a capacidade de agir como outro aplicativo.

Além disso, mimic possui uma atividade integrada chamada IDLEActivity, que atua como um WebView para exibir conteúdo legítimo da web a partir do contexto de um processo confiável.

Este sistema substitui a necessidade de ocultar ícones do inicializador de aplicativos pós-instalação, que é sinalizado como comportamento suspeito pela maioria das ferramentas de segurança móvel.

Outro novo recurso é o “ClickOnPoint”, que permite aos operadores Xenomorph simular toques em coordenadas específicas da tela.

Isso permite que os operadores passem pelas telas de confirmação ou executem outras ações simples sem empregar o módulo ATS completo, o que pode acionar avisos de segurança.

Por fim, existe um novo sistema “anti-sono” que evita que o aparelho desligue a tela por meio de uma notificação ativa.

Isto é útil para prolongar o engajamento e evitar interrupções que exijam o restabelecimento das comunicações de comando e controle.

Outras descobertas

Aproveitando as fracas medidas de segurança do operador de malware, os analistas da ThreatFabric puderam acessar sua infraestrutura de hospedagem de carga útil.

Lá, eles descobriram cargas maliciosas adicionais, incluindo as variantes de malware do Android Medusa e Cabassous, os ladrões de informações do Windows RisePro e LummaC2 e o carregador de malware Private Loader.

Os usuários devem ser cautelosos com solicitações em dispositivos móveis para atualizar seus navegadores, pois elas provavelmente fazem parte de campanhas de distribuição de malware.

A distribuição do Xenomorph junto com um potente malware do Windows sugere colaboração entre agentes de ameaças ou a possibilidade do trojan Android ser vendido como Malware-as-a-Service (MaaS).