Pensando na segurança do seu navegador e sem qualquer tipo de alarde, a Microsoft Edge adicionou o modo Super Duper Secure ao canal Stable.

A Microsoft silenciosamente adicionou um ‘Modo Super Duper Secure’ ao navegador Microsoft Edge, um novo recurso que traz melhorias de segurança sem perdas significativas de desempenho.

Microsoft Edge adicionou o modo Super Duper Secure ao canal Stable

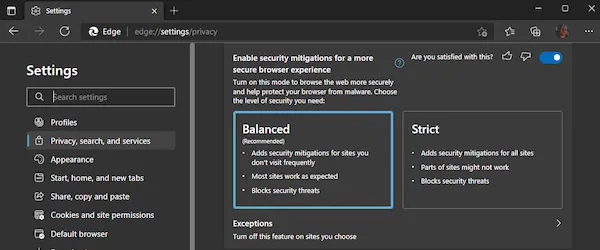

Os usuários podem ativar o modo Super Duper Secure após atualizar o Edge para a versão estável 96.0.1054.29 ou posterior, e podem alternar entre os modos Balanced e Strict para diferentes níveis de aumento de segurança.

O novo recurso, em teste pela equipe de Pesquisa de Vulnerabilidade do Edge desde agosto, remove a Compilação Just-In-Time (JIT) do pipeline de processamento V8, reduzindo assim a superfície de ataque que os agentes de ameaça podem explorar para invadir os sistemas dos usuários do Edge.

A Microsoft descreve o Modo Super Duper Secure como “um modo de navegação no Microsoft Edge em que a segurança do seu navegador tem prioridade, fornecendo uma camada extra de proteção ao navegar na web”.

“Nós silenciosamente lançamos o Modo Seguro Super Duper para estável (96.0.1054.29)”, disse Johnathan Norman, Líder de Pesquisa de Vulnerabilidade do Microsoft Edge.

“Balanced aprende quais sites você usa com frequência e confia neles, estrito é bom … estrito 🙂 Os usuários agora podem adicionar suas próprias exceções.”

Quando ativado, o modo Super Duper Secure desabilita o JIT (TurboFan/Sparkplug) e habilita o Control-flow Enforcement Technology (CET) da Intel, uma mitigação de exploit baseada em hardware que fornece uma experiência de navegação mais segura.

Como Norman revelou em agosto, quando o recurso foi anunciado pela primeira vez, cerca de 45% de todas as vulnerabilidades de segurança encontradas no motor V8 JavaScript e WebAssembly estavam relacionadas ao mecanismo JIT, respondendo por mais da metade de todos os exploits do Chrome que abusavam de bugs JIT .

Ao desabilitar o JIT, a superfície de ataque é drasticamente reduzida, removendo quase metade dos bugs do V8 que devem ser corrigidos.

“Esta redução na superfície de ataque mata metade dos bugs que vemos nas explorações e cada bug restante se torna mais difícil de explorar. Em outras palavras, reduzimos os custos para os usuários, mas aumentamos os custos para os invasores”, explicou Norman.

No futuro, a Microsoft pretende incluir suporte para Arbitrary Code Guard (ACG) no modo Super Duper Secure, outra atenuação de segurança que impediria os invasores de carregar código malicioso na memória, uma técnica conhecida usada pela maioria das explorações de navegador da web.

A equipe de pesquisa de vulnerabilidade do Edge também planeja lançar o novo recurso com as versões Android e macOS Edge.