Segundo um relatório da Trend Micro, milhões de dispositivos Android foram pré-infectados com malware pelo Lemon Group.

Uma grande empresa de crimes cibernéticos rastreada como “Lemon Group” supostamente pré-instalou um malware conhecido como ‘Guerilla’ em quase 9 milhões de smartphones, relógios, TVs e caixas de TV baseados em Android.

Milhões de dispositivos Android foram pré-infectados com malware

Os agentes de ameaças usam o Guerilla para carregar cargas adicionais, interceptar senhas únicas de SMS, configurar um proxy reverso do dispositivo infectado, sequestrar sessões do WhatsApp e muito mais.

De acordo com um relatório da Trend Micro, cujos analistas descobriram a enorme empresa criminosa e apresentaram detalhes sobre ela na recente conferência BlackHat Asia, parte da infraestrutura dos invasores se sobrepõe à operação do trojan Triada de 2016.

Triada era um trojan bancário encontrado pré-instalado em 42 modelos de smartphones Android de marcas chinesas de baixo custo que vendem seus produtos globalmente.

A Trend Micro diz que expôs o Lemon Group pela primeira vez em fevereiro de 2022 e, logo depois, o grupo supostamente rebatizou com o nome de “Durian Cloud SMS”. No entanto, a infraestrutura e as táticas dos atacantes permaneceram inalteradas.

“Embora tenhamos identificado uma série de negócios que o Lemon Group faz para empresas de big data, marketing e publicidade, o principal negócio envolve a utilização de big data: analisando grandes quantidades de dados e as características correspondentes das remessas dos fabricantes, diferentes conteúdos de publicidade obtidos de usuários diferentes em momentos diferentes e os dados de hardware com envio de software detalhado”, explica o relatório da Trend Micro.

A Trend Micro não detalhou como o Lemon Group infecta dispositivos com o firmware malicioso contendo Guerilla, mas esclareceu que os dispositivos examinados por seus analistas foram atualizados com novas ROMs.

Os analistas identificaram mais de 50 ROMs diferentes infectadas com carregadores de malware iniciais, visando vários fornecedores de dispositivos Android.

“O grupo criminoso infectou milhões de dispositivos Android, principalmente telefones celulares, mas também relógios inteligentes, TVs inteligentes e muito mais”, diz a descrição da palestra Black Hat da Trend Micro.

“A infecção transforma esses dispositivos em proxies móveis, ferramentas para roubar e vender mensagens SMS, mídias sociais e contas de mensagens online e monetização por meio de anúncios e cliques fraudulentos.”

Possíveis formas de atingir esse comprometimento incluem ataques à cadeia de suprimentos, software de terceiros comprometido, processo de atualização de firmware comprometido ou recrutamento de pessoas de dentro da cadeia de fabricação ou distribuição do produto.

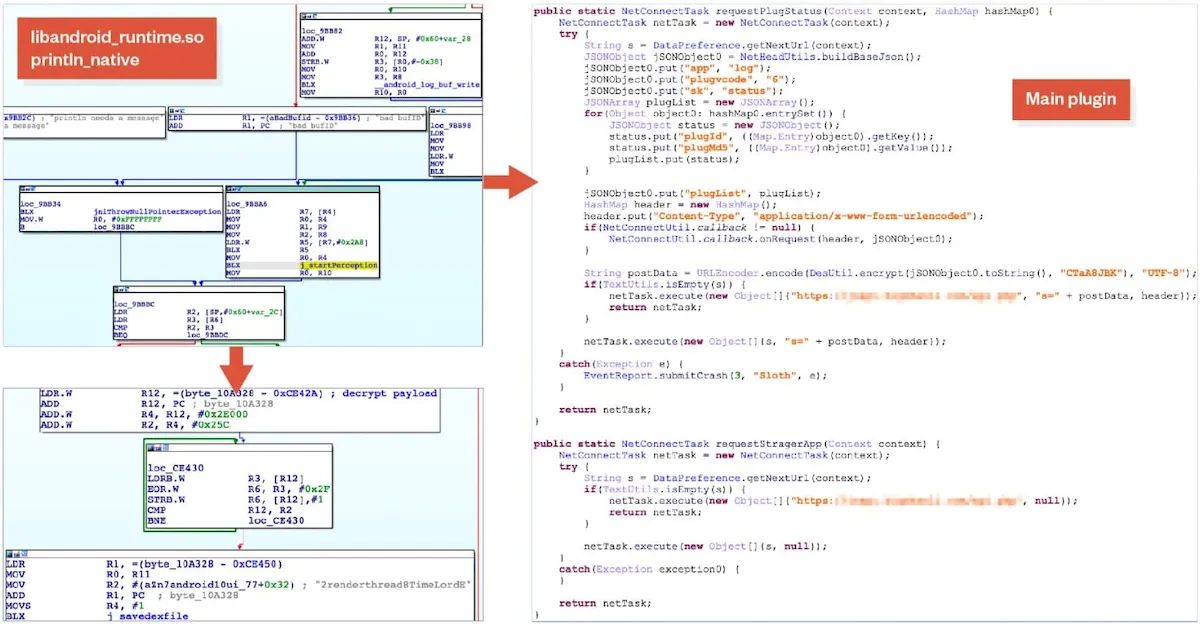

A Trend Micro diz que inicialmente comprou um telefone Android e extraiu sua “imagem ROM” para descobrir o firmware modificado implantado pelo Lemon Group.

Este dispositivo teve uma modificação na biblioteca do sistema ‘libandroid_runtime.so’ para conter código adicional que descriptografaria e executaria um arquivo DEX.

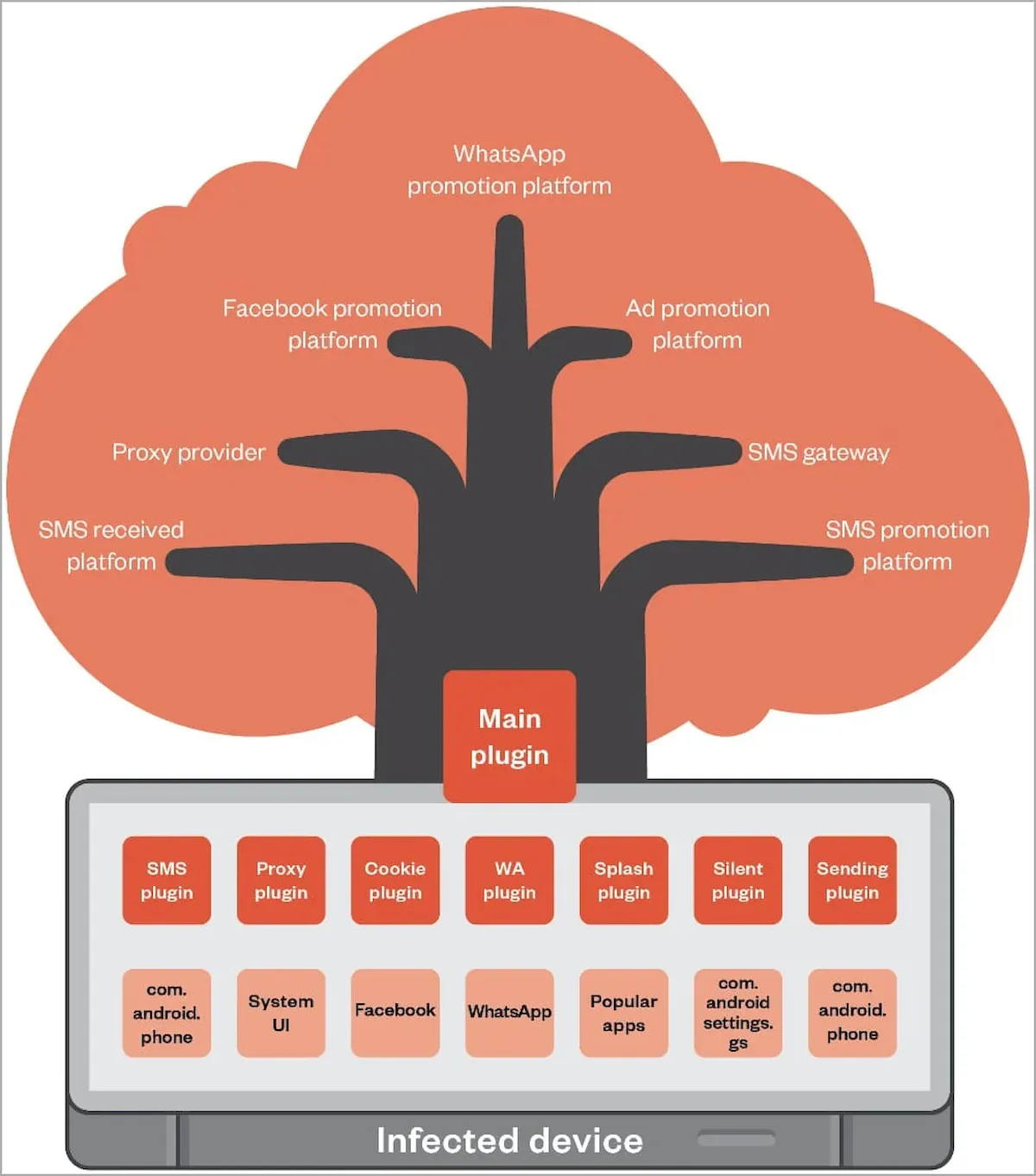

O código do arquivo DEX é carregado na memória e executado pelo Android Runtime para ativar o principal plug-in usado pelos invasores, chamado “Sloth”, e também fornecer sua configuração, que contém um domínio do Lemon Group para usar nas comunicações.

O plug-in principal do malware Guerrilla carrega plug-ins adicionais dedicados à execução de funcionalidades específicas, incluindo:

- Plug-in SMS : intercepta senhas únicas para WhatsApp, JingDong e Facebook recebidas via SMS.

- Proxy Plugin : Configura um proxy reverso do telefone infectado, permitindo que os invasores utilizem os recursos de rede da vítima.

- Cookie Plugin : Despeja os cookies do Facebook do diretório de dados do aplicativo e os exfiltra para o servidor C2. Ele também sequestra as sessões do WhatsApp para disseminar mensagens indesejadas do dispositivo comprometido.

- Splash Plugin : Exibe anúncios intrusivos para as vítimas quando elas estão usando aplicativos legítimos.

- Plug-in silencioso : instala APKs adicionais recebidos do servidor C2 ou desinstala aplicativos existentes conforme as instruções. A instalação e o lançamento do aplicativo são “silenciosos” no sentido de que ocorrem em segundo plano.

Essas funções permitem que o Lemon Group estabeleça uma estratégia de monetização diversificada que pode incluir a venda de contas comprometidas, sequestro de recursos de rede, oferta de serviços de instalação de aplicativos, geração de impressões de anúncios fraudulentos, oferta de serviços de proxy e serviços de SMS Phone Verified Accounts (PVA).

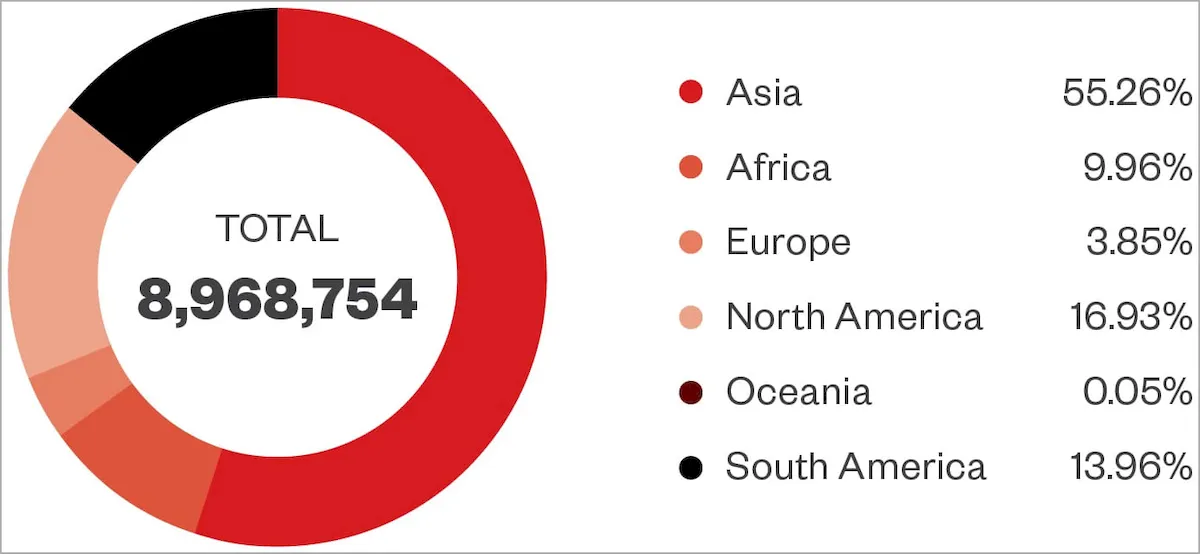

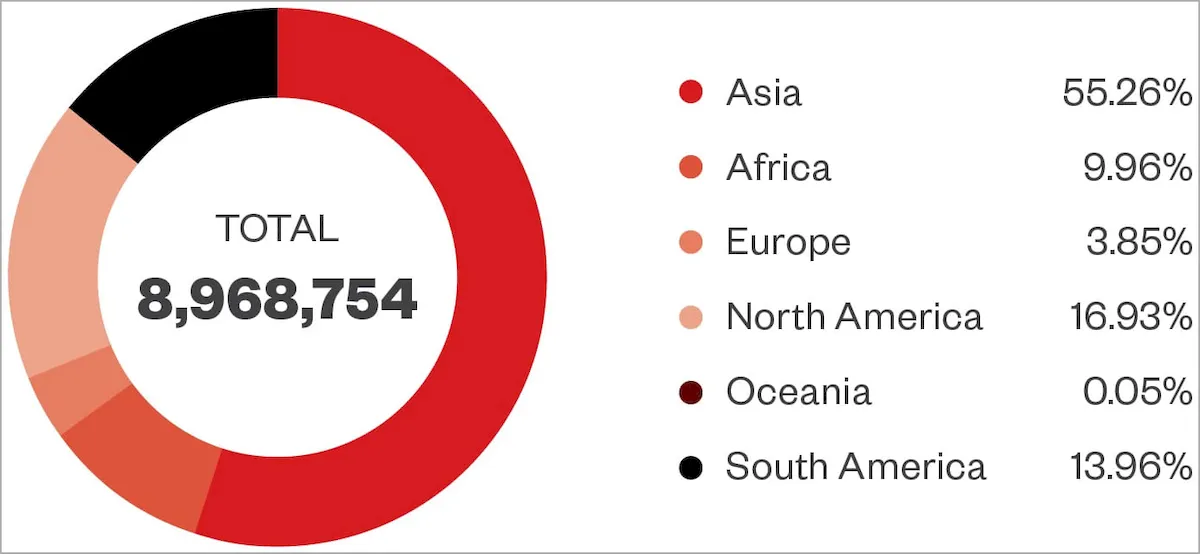

A Trend Micro relata que o Lemon Group já havia reivindicado em seu site de oferta de serviços o controle de quase nove milhões de dispositivos espalhados por 180 países. Os países mais significativamente afetados incluem os Estados Unidos, México, Indonésia, Tailândia e Rússia.

“Além disso, por meio de nossos dados de telemetria, confirmamos que existem milhões de dispositivos infectados operados globalmente. O cluster principal desses dispositivos está no Sudeste Asiático e na Europa Oriental, no entanto, este é um problema verdadeiramente global”, disse a Trend Micro.

A Trend Micro sugere que a contagem real de dispositivos Android infectados com o Guerrilla pode ser maior. No entanto, esses dispositivos ainda não se comunicaram com os servidores de comando e controle dos invasores porque ainda estão aguardando a compra.

Ao monitorar a operação, os analistas detectaram mais de 490.000 números de celular usados para gerar solicitações de senha única para serviços SMS PVA de JingDong, WhatsApp, Facebook, QQ, Line, Tinder e outras plataformas.

A identificação de mais de meio milhão de dispositivos comprometidos vinculados a apenas um único serviço oferecido por esse sindicato do crime cibernético significa um alcance global substancial de suas operações maliciosas.

A Bleeping Computer perguntou à Trend Micro onde eles compraram o telefone pré-infectado, como ele está sendo vendido e quais marcas são afetadas, mas uma resposta não estava disponível imediatamente.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.