Para eliminar uma vulnerabilidade crítica de corrupção de memória, a Mozilla corrigiu um bug crítico na biblioteca de criptografia multi plataforma.

A Mozilla abordou uma vulnerabilidade crítica de corrupção de memória que afetava seu conjunto de bibliotecas de criptografia de serviços de segurança de rede (NSS) multi plataforma.

Mozilla corrige bug crítico na biblioteca de criptografia multi plataforma

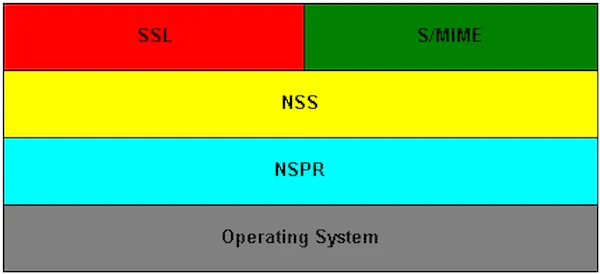

O NSS pode ser usado para desenvolver aplicativos de cliente e servidor habilitados para segurança com suporte para SSL v3, TLS, PKCS #5, PKCS #7, PKCS #11, PKCS #12, S/MIME, certificados X.509 v3 e vários outros padrões de segurança.

A falha de segurança foi encontrada pelo pesquisador de vulnerabilidades do Google Tavis Ormandy nas versões do NSS anteriores a 3.73 ou 3.68.1 ESR – que também o apelidou de BigSig – e agora é rastreado como CVE-2021-43527.

Isso pode levar a um estouro de buffer baseado em heap ao lidar com assinaturas DSA ou RSA-PSS codificadas por DER em clientes de e-mail e visualizadores de PDF usando versões NSS vulneráveis (o bug foi corrigido no NSS 3.68.1 e NSS 3.73).

O impacto da exploração bem-sucedida do estouro de heap pode variar de travamentos do programa e execução arbitrária de código até contornar o software de segurança se a execução do código for alcançada.

Todas as versões lançadas desde outubro de 2012 vulneráveis

“Os aplicativos que usam NSS para lidar com assinaturas codificadas em CMS, S/MIME, PKCS #7 ou PKCS #12 provavelmente serão afetados”, disse a Mozilla em um comunicado de segurança publicado recentemente.

“Aplicativos que usam NSS para validação de certificado ou outra funcionalidade TLS, X.509, OCSP ou CRL podem ser afetados, dependendo de como eles configuram o NSS.”

“Acreditamos que todas as versões do NSS desde 3.14 (lançado em outubro de 2012) são vulneráveis”, acrescentou Ormandy no rastreador de problemas do Project Zero.

“A Mozilla planeja produzir uma lista completa de APIs afetadas – mas o resumo é que qualquer uso padrão do NSS é afetado. O bug é simples de reproduzir e afeta vários algoritmos.”

Felizmente, de acordo com a Mozilla, essa vulnerabilidade não afeta o navegador Mozilla Firefox. No entanto, acredita-se que todos os visualizadores de PDF e clientes de e-mail que usam NSS para verificação de assinatura foram afetados.

O NSS é usado pela Mozilla, Red Hat, SUSE e outros em uma ampla variedade de produtos, incluindo:

- Firefox, Thunderbird, SeaMonkey e Firefox OS.

- Aplicativos de cliente de código aberto, como Evolution, Pidgin, Apache OpenOffice e LibreOffice.

- Produtos de servidor da Red Hat: Red Hat Directory Server, Red Hat Certificate System e o módulo mod_nss SSL para o servidor web Apache.

- Produtos de servidor da Oracle (anteriormente Sun Java Enterprise System), incluindo Oracle Communications Messaging Server e Oracle Directory Server Enterprise Edition.

- O SUSE Linux Enterprise Server oferece suporte a NSS e ao módulo mod_nss SSL para o servidor da web Apache.

“Se você for um fornecedor que distribui NSS em seus produtos, provavelmente precisará atualizar ou fazer o backport do patch”, disse Ormandy.