Descoberto pela Check Point Research, o novo malware Android FluHorse rouba senhas e códigos 2FA (autenticação de dois fatores).

Um novo malware para Android chamado ‘FluHorse’ foi descoberto, visando usuários no leste da Ásia com aplicativos maliciosos que imitam versões legítimas.

Novo malware Android FluHorse rouba senhas e códigos 2FA

O malware foi descoberto pela Check Point Research, que relata que tem como alvo vários setores da Ásia Oriental desde maio de 2022.

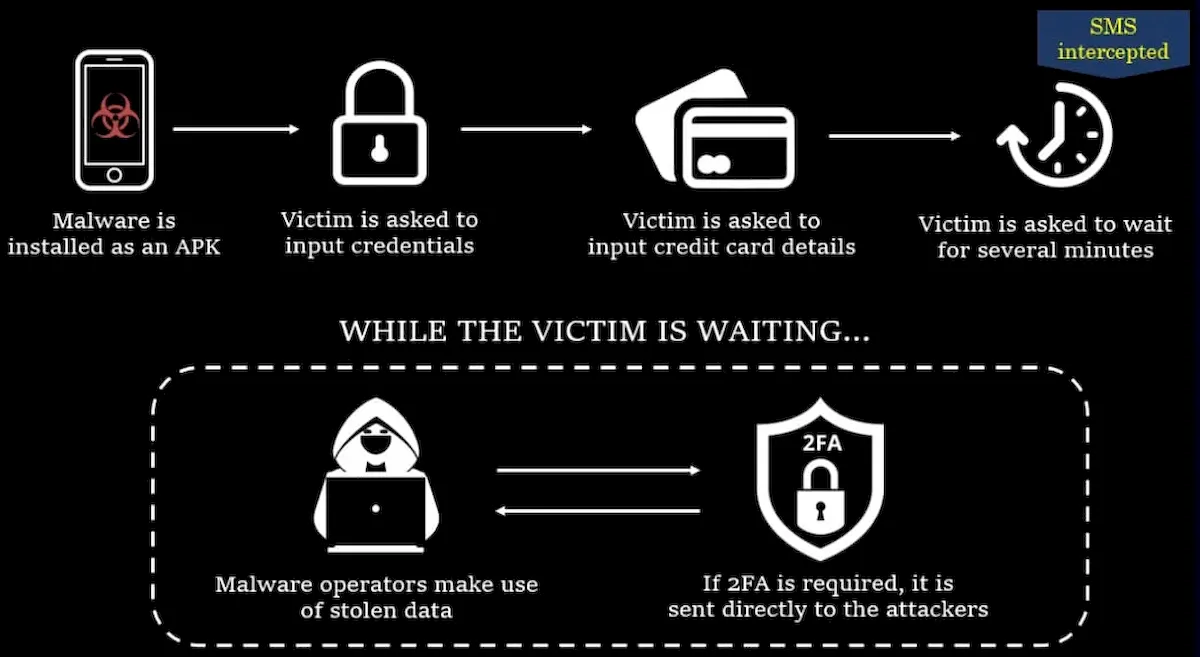

O malware FluHorse é distribuído por e-mail, enquanto seu objetivo é roubar as credenciais da conta e os dados do cartão de crédito do alvo e, se necessário, obter códigos de autenticação de dois fatores (2FA).

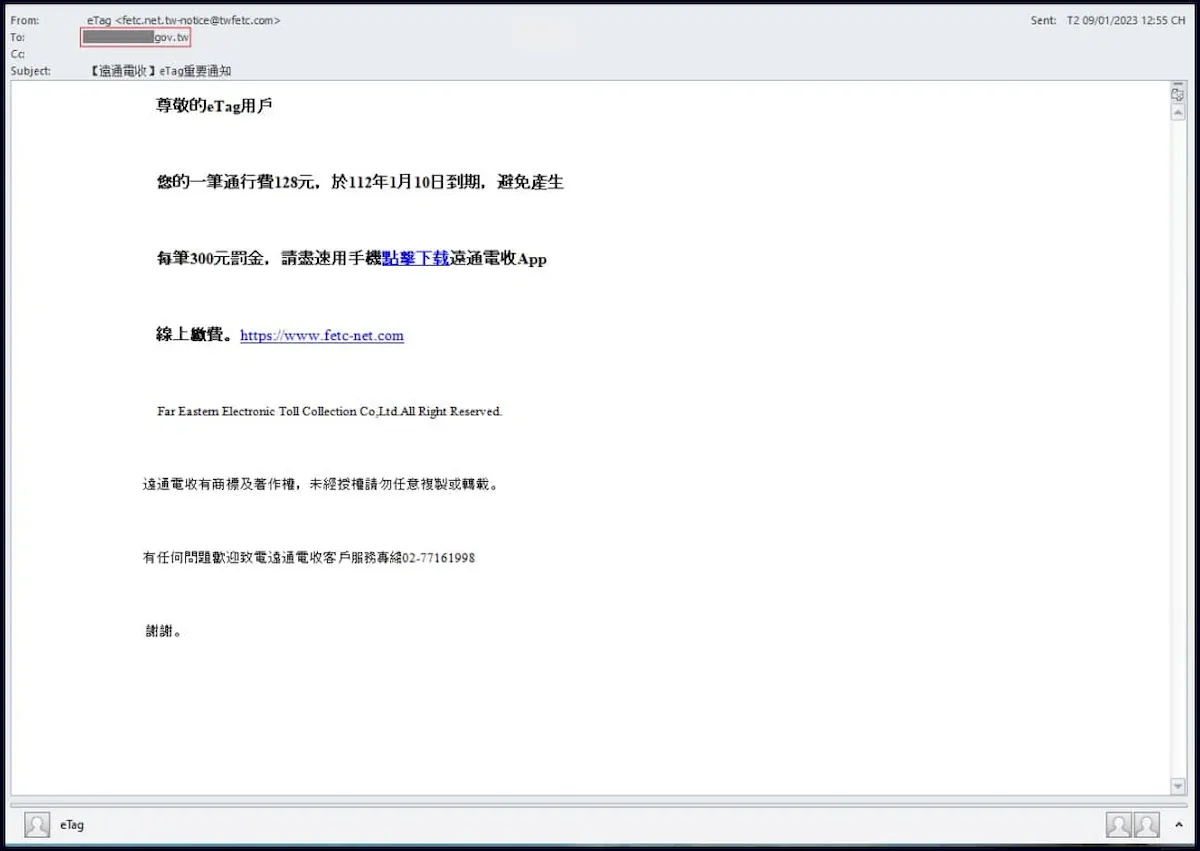

Os ataques do FluHorse começam com e-mails maliciosos enviados a alvos de alto perfil, instando-os a tomar medidas imediatas para resolver um problema de pagamento.

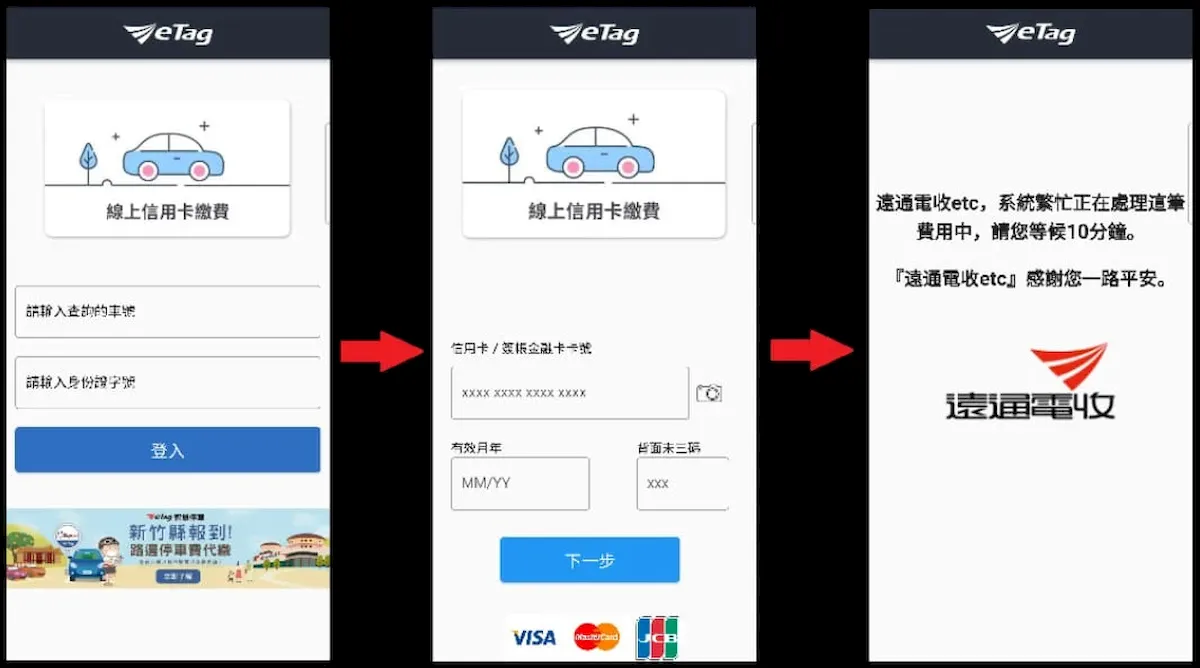

Normalmente, a vítima é direcionada a um site de phishing por meio de um link fornecido no e-mail, de onde baixa o APK do aplicativo falso (arquivo do pacote Android).

Os aplicativos imitados pelos aplicativos da transportadora FluHorse são ‘ETC’, um aplicativo de cobrança de pedágio usado em Taiwan, e ‘VPBank Neo’, um aplicativo bancário no Vietnã. Ambas as versões legítimas desses aplicativos têm mais de um milhão de downloads cada no Google Play.

A Check Point também observou o malware se passando por um aplicativo de transporte usado por 100.000 pessoas, mas seu nome não foi divulgado no relatório.

Todos os três aplicativos falsos solicitam acesso ao SMS após a instalação para interceptar os códigos 2FA recebidos, caso seja necessário sequestrar as contas.

Os analistas comentam que os aplicativos falsos copiam a GUI dos originais, mas não apresentam muitas funcionalidades além de duas ou três janelas que carregam os formulários que capturam as informações da vítima.

Depois de capturar as credenciais da conta das vítimas e os detalhes do cartão de crédito, os aplicativos exibem uma mensagem de “sistema ocupado” por 10 minutos, provavelmente para fazer o processo parecer realista enquanto os operadores agem em segundo plano para interceptar códigos 2FA e aproveitar os dados roubados.

A CheckPoint diz que os aplicativos maliciosos foram criados no Dart, usando a plataforma Flutter, e a engenharia reversa e a descompilação do malware foram desafiadoras.

“O tempo de execução do Flutter para ARM usa seu próprio registro de ponteiro de pilha (R15) em vez do ponteiro de pilha integrado (SP)”, diz o relatório da Check Point.

“Qual registro é usado como um ponteiro de pilha não faz diferença na execução do código ou no processo de engenharia reversa. No entanto, faz uma grande diferença para o descompilador. Devido ao uso de um registro não padrão, um pseudocódigo errado e feio é gerado.”

A análise foi tão desafiadora que a CheckPoint acabou contribuindo com melhorias para as ferramentas de código aberto existentes, como ‘flutter-re-demo’ e ‘reFlutter’.

Em última análise, este trabalho revelou as funções responsáveis por exfiltrar as credenciais das vítimas, dados de cartão de crédito e a comunicação HTTP POST que enviou as mensagens SMS interceptadas para o servidor C2.

A CheckPoint avisa que a campanha FluHorse está em andamento, com novas infraestruturas e aplicativos maliciosos aparecendo a cada mês, portanto, essa é uma ameaça ativa para usuários do Android.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.