Surgiu um novo malware Android se faz passar por uma atualização do sistema para roubar dados. Confira os detalhes dessa nova ameaça digital.

Há um novo malware com extensas capacidades de spyware que rouba dados de dispositivos Android infectados e que foi projetado para ser acionado automaticamente sempre que novas informações estiverem prontas para exfiltração.

Novo malware Android se faz passar por uma atualização do sistema

Esse spyware só pode ser instalado como um aplicativo de ‘Atualização do Sistema’ por meio de lojas de aplicativos Android de terceiros, pois nunca esteve disponível na Play Store do Google.

Isso limita drasticamente o número de dispositivos que ele pode infectar, visto que os usuários mais experientes provavelmente evitarão instalá-lo.

O malware também carece de um método para infectar outros dispositivos Android por conta própria, aumentando seus recursos de propagação limitados.

No entanto, quando se trata de roubar seus dados, este trojan de acesso remoto (RAT) pode coletar e exfiltrar uma ampla gama de informações para seu servidor de comando e controle.

Os pesquisadores da Zimperium que o avistaram disseram que ele é capaz de “roubar dados, mensagens, imagens e assumir o controle de telefones Android”.

“Uma vez no controle, os hackers podem gravar áudio e chamadas telefônicas, tirar fotos, revisar o histórico do navegador, acessar mensagens do WhatsApp e muito mais.”

A ampla gama de recursos de roubo de dados do malware inclui:

- Roubo de mensagens de mensagens instantâneas;

- Roubo de arquivos de banco de dados de mensagens instantâneas (se o root estiver disponível);

- Inspecionando os favoritos e pesquisas do navegador padrão;

- Inspecionando o favorito e o histórico de pesquisa do Google Chrome, Mozilla Firefox e Samsung Internet Browser;

- Pesquisa de arquivos com extensões específicas (incluindo .pdf, .doc, .docx e .xls, .xlsx);

- Inspecionando os dados da área de transferência;

- Inspecionar o conteúdo das notificações;

- Gravação de áudio;

- Gravação de chamadas telefônicas;

- Tire fotos periodicamente (pelas câmeras frontal ou traseira);

- Lista dos aplicativos instalados;

- Roubo de imagens e vídeos;

- Monitorando a localização GPS;

- Roubo de mensagens SMS;

- Roubar contatos telefônicos;

- Roubo de registros de chamadas;

Exfiltrando informações do dispositivo (por exemplo, aplicativos instalados, nome do dispositivo, estatísticas de armazenamento).

Depois de instalado em um dispositivo Android, o malware enviará várias informações ao servidor de comando e controle (C2) do Firebase, incluindo estatísticas de armazenamento, o tipo de conexão com a Internet e a presença de vários aplicativos, como o WhatsApp.

O spyware coleta dados diretamente se tiver acesso root ou usará os Serviços de Acessibilidade depois de enganar as vítimas para habilitar o recurso no dispositivo comprometido.

Ele também fará a varredura do armazenamento externo em busca de dados armazenados ou em cache, coletará e entregará aos servidores C2 quando o usuário se conectar a uma rede Wi-Fi.

Mas ao contrário de outro malware projetado para roubar dados, este será acionado usando os receptores contentObserver e Broadcast do Android apenas quando algumas condições forem atendidas, como a adição de um novo contato, novas mensagens de texto ou novos aplicativos sendo instalados.

Zimperium disse que:

“Os comandos recebidos através do serviço de mensagens Firebase iniciam ações como a gravação de áudio do microfone e a exfiltração de dados, como mensagens SMS.”

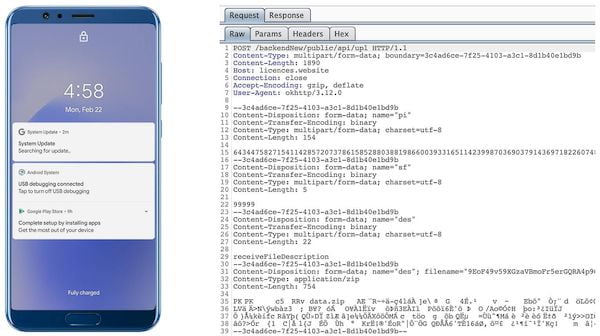

“A comunicação do Firebase é usada apenas para emitir os comandos, e um servidor C&C dedicado é usado para coletar os dados roubados usando uma solicitação POST.”

O malware também exibe notificações falsas de atualização do sistema “Procurando por atualização”, quando recebe novos comandos de seus mestres para camuflar sua atividade maliciosa.

O spyware também oculta sua presença em dispositivos Android infectados, ocultando o ícone da gaveta/menu.

Para evitar ainda mais a detecção, ele apenas roubará miniaturas de vídeos e imagens que encontrar, reduzindo assim o consumo de largura de banda das vítimas para evitar chamar sua atenção para a atividade de exfiltração de dados em segundo plano.

Ao contrário de outro malware que coleta dados em massa, este também garantirá que exfiltre apenas os dados mais recentes, coletando dados de localização criados e fotos tiradas nos últimos minutos.

Indicadores de comprometimento, incluindo hashes de amostra de malware e endereços de servidor C2 usados durante este spyware, estão disponíveis no final do relatório da Zimperium.