Segundo informações da empresa Dr. Web, um novo malware explora 30 falhas em vários plugins do WordPress. Confira os detalhes dessa ameaça.

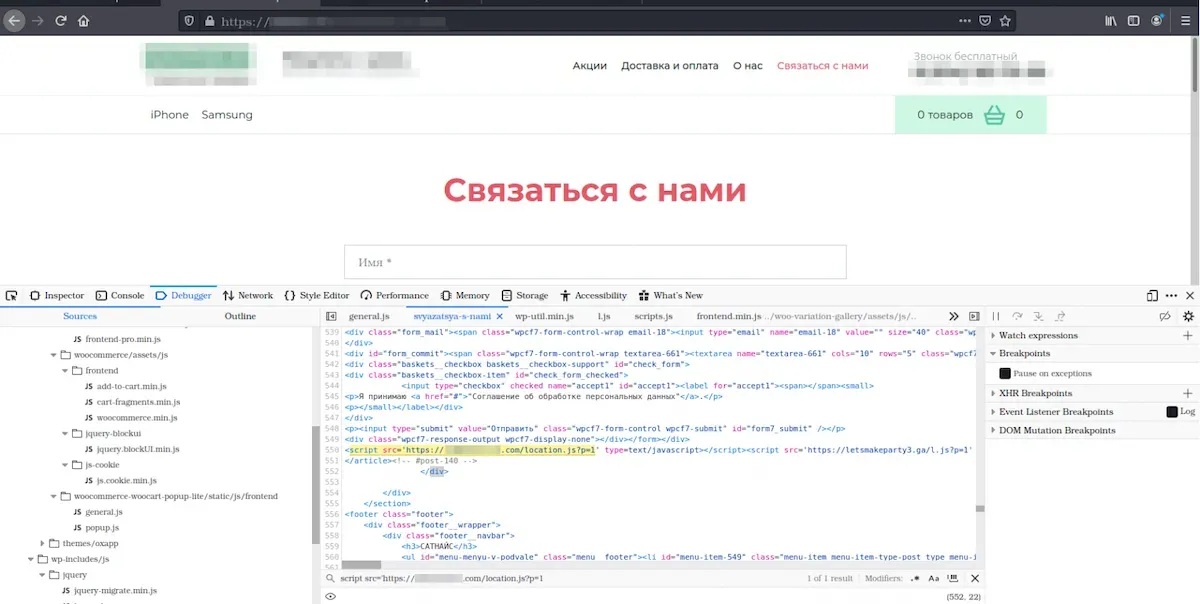

Um malware Linux anteriormente desconhecido tem explorado 30 vulnerabilidades em vários plugins e temas WordPress desatualizados para injetar JavaScript malicioso.

Novo malware explora 30 falhas em vários plugins do WordPress

De acordo com um relatório do fornecedor de antivírus Dr. Web, o malware tem como alvo os sistemas Linux de 32 e 64 bits, dando ao seu operador recursos de comando remoto.

A principal funcionalidade do trojan é hackear sites WordPress usando um conjunto de exploits codificados que são executados sucessivamente, até que um deles funcione.

Os plugins e temas direcionados são os seguintes:

- WP Live Chat Support Plugin

- WordPress – Yuzo Related Posts

- Yellow Pencil Visual Theme Customizer Plugin

- Easysmtp

- WP GDPR Compliance Plugin

- Newspaper Theme on WordPress Access Control (CVE-2016-10972)

- Thim Core

- Google Code Inserter

- Total Donations Plugin

- Post Custom Templates Lite

- WP Quick Booking Manager

- Faceboor Live Chat by Zotabox

- Blog Designer WordPress Plugin

- WordPress Ultimate FAQ (CVE-2019-17232 and CVE-2019-17233)

- WP-Matomo Integration (WP-Piwik)

- WordPress ND Shortcodes For Visual Composer

- WP Live Chat

- Coming Soon Page and Maintenance Mode

- Hybrid

Se o site de destino executar uma versão desatualizada e vulnerável de qualquer um dos itens acima, o malware buscará automaticamente o JavaScript malicioso de seu servidor de comando e controle (C2) e injetará o script no site do site.

As páginas infectadas atuam como redirecionadores para um local escolhido pelo invasor, portanto, o esquema funciona melhor em sites abandonados.

Esses redirecionamentos podem servir em campanhas de phishing, distribuição de malware e malvertising para ajudar a evitar a detecção e o bloqueio. Dito isso, os operadores do auto-injetor podem estar vendendo seus serviços para outros cibercriminosos.

Uma versão atualizada da carga útil que o Dr. Web observou na natureza também tem como alvo os seguintes complementos do WordPress:

- Brizy WordPress Plugin

- FV Flowplayer Video Player

- WooCommerce

- WordPress Coming Soon Page

- WordPress theme OneTone

- Simple Fields WordPress Plugin

- WordPress Delucks SEO plugin

- Poll, Survey, Form & Quiz Maker by OpinionStage

- Social Metrics Tracker

- WPeMatico RSS Feed Fetcher

- Rich Reviews plugin

Os novos complementos visados pela nova variante indicam que o desenvolvimento do backdoor está ativo no momento.

O Dr. Web também menciona que ambas as variantes contêm funcionalidades atualmente inativas, o que permitiria ataques de força bruta contra contas de administradores de sites.

A defesa contra essa ameaça exige que os administradores de sites WordPress atualizem para a versão mais recente disponível os temas e plug-ins em execução no site e substituam aqueles que não são mais desenvolvidos por alternativas compatíveis.

Usar senhas fortes e ativar o mecanismo de autenticação de dois fatores deve garantir proteção contra ataques de força bruta.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.