A empresa de segurança cibernética Positive Technologies anunciou que alguns pesquisadores criaram um exploit confiável para o bug crítico do Magento.

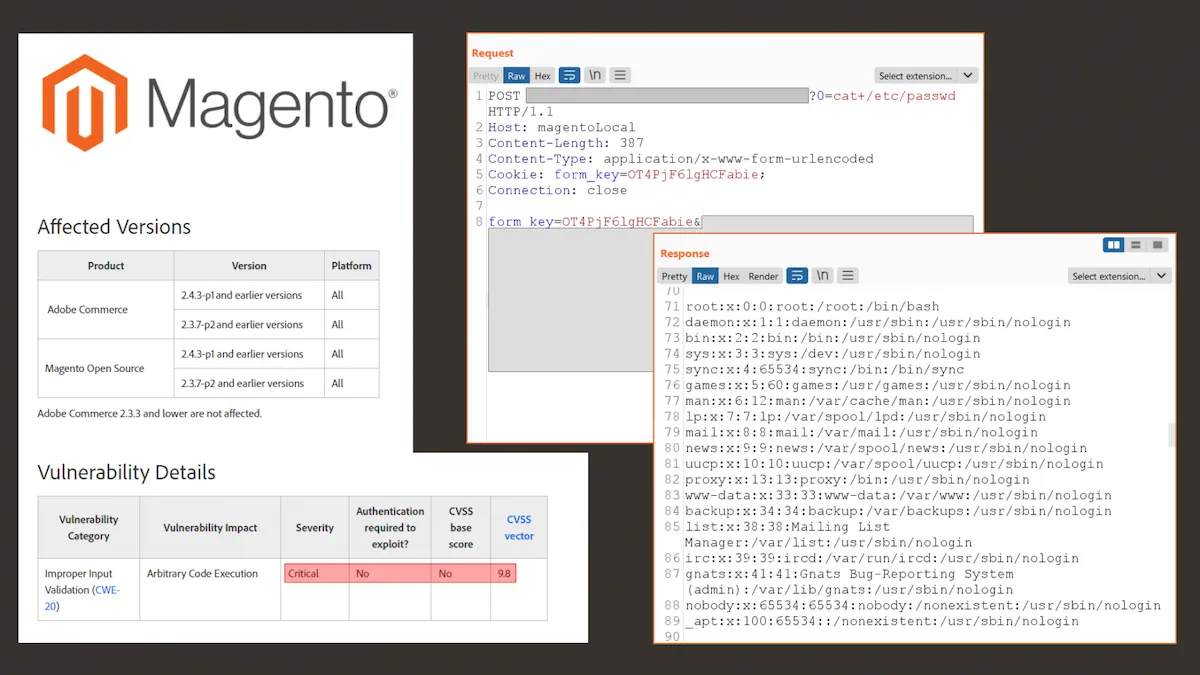

A vulnerabilidade, que a Adobe viu sendo “explorada à solta em ataques muito limitados”, recebeu uma pontuação de gravidade de 9,8 em 10, e os adversários que a exploram podem obter execução remota de código nos sistemas afetados sem a necessidade de autenticação.

Agora, alguns pesquisadores de segurança criaram um código de exploração para o CVE-2022-24086, a vulnerabilidade crítica que afeta o AdobeCommerce e o Magento Open Source que a Adobe corrigiu em uma atualização emergência no último domingo.

Pesquisadores criaram um exploit confiável para o bug crítico do Magento

Sim. Pesquisadores criaram um exploit confiável para o bug crítico do Magento.

Agora, a Adobe atualizou seu comunicado de segurança para CVE-2022-24086 adicionando um novo problema que agora é rastreado como CVE-2022-24087, que tem a mesma pontuação de gravidade e pode levar ao mesmo resultado quando aproveitado em ataques.

Ambas são vulnerabilidades de validação de entrada imprópria e a empresa lançou patches para Adobe Commerce e Magento Open Source para resolver os dois problemas de segurança.

Em um tweet recente, a equipe ofensiva da empresa de segurança cibernética Positive Technologies anunciou que criou uma exploração confiável para o CVE-2022-24086.

Os pesquisadores disseram ao site BleepingComputer que os invasores que aproveitam o bug podem obter “acesso total ao sistema de destino com privilégios de servidor web”.

Eles estão alertando que tentar bloquear tentativas de exploração configurando um firewall de aplicativo da Web (WAF) não é uma solução confiável porque existem várias maneiras de aproveitar o bug, “sem construções específicas e não removíveis na solicitação”.

Os pesquisadores da Positive Technologies nos disseram que desenvolver “uma exploração completa é uma tarefa bastante difícil” se os detalhes técnicos não estiverem disponíveis.

No entanto, uma vez que esse obstáculo é eliminado, atacar alvos vulneráveis ”é bastante direto e simples”.

No entanto, os atores de ameaças não devem ser subestimados. Mesmo que levem mais tempo para criar uma exploração, adversários motivados investirão o esforço para desenvolvê-la.

As lojas online são o principal alvo de hackers com fins financeiros que buscam dados de cartões de pagamento, normalmente capturados por um web skimmer – um script malicioso injetado em formulários de pagamento.

Além disso, como a Adobe observou em seu comunicado, alguns agentes de ameaças já estão aproveitando o CVE-2022-24086 em ataques limitados.

De acordo com as estimativas dos pesquisadores, existem mais de 17.000 sites vulneráveis, alguns deles de “grandes empresas”.

Os pesquisadores dizem que não têm planos de publicar o código de exploração de prova de conceito (PoC) que criaram ou compartilhá-lo de forma privada na indústria de infosec.

A decisão é motivada principalmente pelo número significativo de sites executando produtos Adobe Commerce e Magento sem patches.

Recomenda-se aos administradores de lojas online que instalem os patches para vulnerabilidades críticas para defender tentativas de exploração.

Creditados pelo segundo bug crítico (CVE-2022-24087) são os pesquisadores Eboda e Blaklis, este último enfatizando que aplicar a primeira correção não é suficiente:

A new patch have been published for Magento 2, to mitigate the pre-authenticated remote code execution. If you patched with the first patch, THIS IS NOT SUFFICIENT to be safe.

Please update again!https://t.co/vtYj9Ic6ds@ptswarm (as you had a PoC too!)#magento— Blaklis (@Blaklis_) February 17, 2022

Fabian Schmengler, um desenvolvedor certificado Magento que trabalha na empresa de consultoria técnica de comércio eletrônico integer_net, avisa que o patch da Adobe para CVE-2022-24087 (MDVA-43443) quebra os “estilos de modelo” Configuração de CSS em modelos de e-mail “porque todas as chaves são removidas para limpar a entrada”.

O desenvolvedor observa que, mesmo assim, ter “e-mails menos coloridos” é uma boa compensação para não ser impactado por uma vulnerabilidade de execução remota de código.