Pesquisadores descobriram que um Plug-in de vale-presente para WordPress está sendo explorado por hackers através de uma vulnerabilidade.

Os hackers estão visando ativamente uma falha crítica no YITH WooCommerce Gift Cards Premium, um plug-in do WordPress usado em mais de 50.000 sites.

Plug-in de vale-presente para WordPress está sendo explorado por hackers

YITH WooCommerce Gift Cards Premium é um plug-in que os operadores de sites vendem cartões vale-presente em suas lojas online.

A exploração da vulnerabilidade, rastreada como CVE-2022-45359 (CVSS v3: 9.8), permite que invasores não autenticados carreguem arquivos em sites vulneráveis, incluindo web shells que fornecem acesso total ao site.

CVE-2022-45359 foi divulgado ao público em 22 de novembro de 2022, impactando todas as versões de plugins até 3.19.0. A atualização de segurança que solucionou o problema foi a versão 3.20.0, enquanto o fornecedor já lançou a 3.21.0, que é o alvo de atualização recomendado.

Infelizmente, muitos sites ainda usam a versão mais antiga e vulnerável, e os hackers já criaram uma exploração funcional para atacá-los.

De acordo com especialistas em segurança do WordPress na Wordfence, o esforço de exploração está bem encaminhado, com hackers aproveitando a vulnerabilidade para fazer upload de backdoors nos sites, obter execução remota de código e realizar ataques de aquisição.

Explorado ativamente em ataques

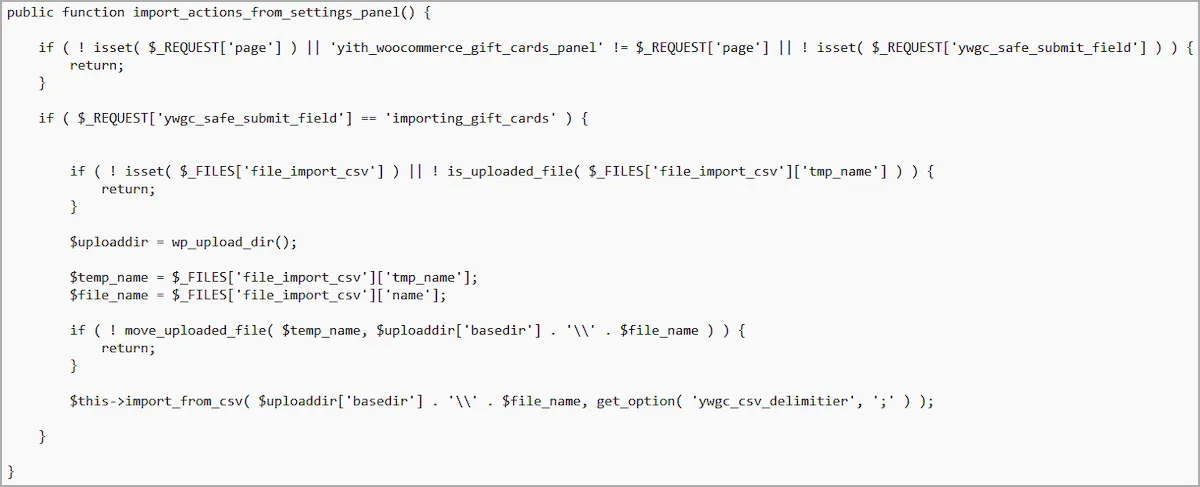

O Wordfence fez engenharia reversa de uma exploração que os hackers estão usando em ataques, descobrindo que o problema está na função “import_actions_from_settings_panel” do plug-in que é executada no gancho “admin_init”.

Além disso, esta função não executa verificações de capacidade ou CSRF em versões vulneráveis.

Esses dois problemas possibilitam que invasores não autenticados enviem solicitações POST para “/wp-admin/admin-post.php” usando os parâmetros apropriados para carregar um executável PHP malicioso no site.

“É trivial para um invasor simplesmente enviar uma solicitação contendo um parâmetro de página definido como yith_woocommerce_gift_cards_panel, um parâmetro ywgc_safe_submit_field definido como importing_gift_cards e uma carga útil no parâmetro de arquivo file_import_csv.” – Wordfence.

As solicitações maliciosas aparecem nos logs como solicitações POST inesperadas de endereços IP desconhecidos, o que deve ser um sinal para os administradores do site de que estão sob ataque.

Os arquivos enviados detectados pelo Wordfence são os seguintes:

- kon.php/1tes.php – este arquivo carrega uma cópia do gerenciador de arquivos “marijuana shell” na memória de um local remoto (shell[.]prinsh[.]com)

- b.php – arquivo de upload simples

- admin.php – backdoor protegido por senha

Os analistas relatam que a maioria dos ataques ocorreu em novembro, antes que os administradores pudessem corrigir a falha, mas um segundo pico foi observado em 14 de dezembro de 2022.

O endereço IP 103.138.108.15 foi uma fonte significativa de ataques, lançando 19.604 tentativas de exploração contra 10.936 sites. O próximo maior endereço IP é 188.66.0.135, que realizou 1.220 ataques contra 928 sites WordPress.

As tentativas de exploração ainda estão em andamento, portanto, recomenda-se que os usuários do plug-in YITH WooCommerce Gift Cards Premium atualizem para a versão 3.21 o mais rápido possível.