Confira os detalhes sobre os problemas gerados pelo cancelamento do certificado DST Root CA X3, que já começaram a aparecer em diferentes locais.

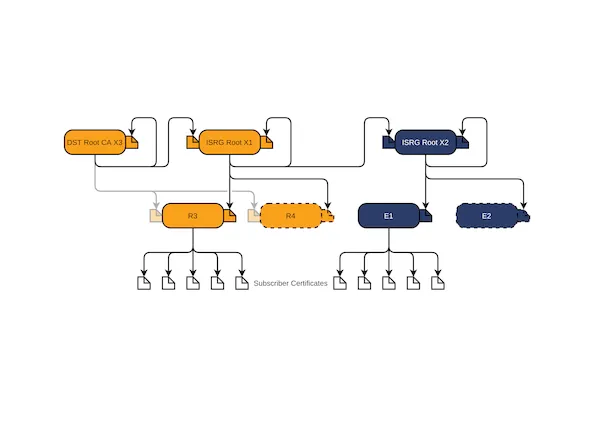

Recentemente houve relato de que o cancelamento do certificado IdenTrust (DST Root CA X3) usado para assinar o certificado Let’s Encrypt CA causou problemas com a validação do certificado Let’s Encrypt em projetos que usam versões anteriores do OpenSSL e GnuTLS.

Infelizmente, esse parece ter sido apenas o primeiro de muitos problemas causados por essa cancelamento.

Problemas gerados pela conclusão do certificado DST Root CA X3 já começaram

Os problemas também afetaram a biblioteca LibreSSL, cujos desenvolvedores não levaram em consideração a experiência anterior relacionada a travamentos que ocorreram depois que o certificado raiz AddTrust da autoridade de certificação Sectigo (Comodo) expirou.

E é que nas versões OpenSSL até 1.0.2 incluídas e no GnuTLS antes de 3.6.14, ocorreu um erro que não permitiu o processamento correto de certificados assinados se um dos certificados raiz usados para assinatura expirou, mesmo que outros válidos foram mantidos.

A essência do bug é que as versões anteriores do OpenSSL e GnuTLS analisavam o certificado como uma cadeia linear, enquanto de acordo com a RFC 4158, um certificado pode representar um gráfico de pizza distribuído direcionado com várias âncoras de confiança que precisam ser levadas em consideração.

Por sua vez, o projeto OpenBSD lançou com urgência patches para os branches 6.8 e 6.9 hoje, que corrigem problemas no LibreSSL com verificação de certificado de assinatura cruzada, um dos certificados raiz na cadeia de confiança expirou.

Como solução para o problema, é recomendado em /etc/installurl, mudar de HTTPS para HTTP (isso não ameaça a segurança, pois as atualizações são adicionalmente verificadas por assinatura digital) ou selecione um espelho alternativo (ftp.usa.openbsd.org , ftp.hostserver.de, cdn.openbsd.org).

O certificado DST Root CA X3 expirado também pode ser removido do arquivo /etc/ssl/cert.pem, e o utilitário syspatch usado para instalar atualizações binárias do sistema parou de funcionar no OpenBSD.

Problemas similares do DragonFly BSD ocorrem ao trabalhar com DPorts. Ao iniciar o gerenciador de pacotes pkg, um erro de validação de certificado é gerado.

A correção foi adicionada aos branches master, DragonFly_RELEASE_6_0 e DragonFly_RELEASE_5_8 hoje. Como solução alternativa, você pode remover o certificado DST Root CA X3.

Algumas das falhas que ocorreram após o cancelamento do certificado IdenTrust foram as seguintes:

- O processo de verificação para certificados Let’s Encrypt em aplicativos baseados na plataforma Electron foi interrompido. Este problema foi corrigido nas atualizações 12.2.1, 13.5.1, 14.1.0, 15.1.0.

- Algumas distribuições têm problemas para acessar repositórios de pacotes ao usar o gerenciador de pacotes APT incluído com versões anteriores da biblioteca GnuTLS.

- Debian 9 se vio afectado por el paquete GnuTLS sin parches, lo que provocó problemas para acceder a deb.debian.org para los usuarios que no instalaron las actualizaciones a tiempo (la solución gnutls28-3.5.8-5 + deb9u6 se propuso el 17 de setembro).

- O cliente acme quebrou no OPNsense, o problema foi relatado com antecedência, mas os desenvolvedores não conseguiram lançar o patch a tempo.

- O problema afetou o pacote OpenSSL 1.0.2k no RHEL/CentOS 7, mas uma semana atrás para RHEL 7 e CentOS 7, uma atualização para o pacote ca-certificate-2021.2.50-72.el7_9.noarch foi gerado, a partir do qual o O certificado IdenTrust foi excluído, ou seja, a manifestação do problema foi bloqueada anteriormente.

- Como as atualizações foram lançadas com antecedência, o problema com a verificação dos certificados Let’s Encrypt afetou apenas os usuários dos antigos RHEL/CentOS e branches do Ubuntu, que não instalam atualizações regularmente.

- O processo de verificação de certificado no grpc está quebrado.

- Falha ao criar plataforma de página Cloudflare.

- Problemas do Amazon Web Services (AWS).

- Os usuários do DigitalOcean estão tendo problemas para se conectar ao banco de dados.

- Falha da plataforma de nuvem Netlify.

- Problemas para acessar os serviços Xero.

- Uma tentativa de estabelecer uma conexão TLS com a API da Web MailGun falhou.

- Bugs nas versões macOS e iOS (11, 13, 14), que teoricamente não deveriam ter sido afetados pelo problema.

- Falha nos serviços de ponto de captura.

- Falha ao verificar os certificados ao acessar a API PostMan.

- O Guardian Firewall travou.

- Interrupção na página de suporte monday.com.

- Bater na plataforma Cerb.

- Não foi possível verificar o tempo de atividade no Google Cloud Monitoring.

- Problema de validação de certificado no Cisco Umbrella Secure Web Gateway.

- Problemas de conexão com proxies Bluecoat e Palo Alto.

- O OVHcloud está tendo problemas para se conectar à API OpenStack.

- Problemas ao gerar relatórios no Shopify.

- Existem problemas para acessar a API do Heroku.

- Crash no Ledger Live Manager.

- Erro de validação de certificado nas ferramentas de desenvolvimento de aplicativos do Facebook.

- Problemas na Sophos SG UTM.

- Problemas com verificação de certificado no cPanel.

Como uma solução alternativa, é proposto excluir o certificado “DST Root CA X3” do armazenamento do sistema (/etc/ca-certificates.conf e /etc/ssl/certs) e então executar o comando update-ca -ificates -f -v).

No CentOS e RHEL, você pode adicionar o certificado “DST Root CA X3” à lista negra.