Aproveitando-se da confiança no aplicativo de desenvolvimento, alguns projetos maliciosos do VS no GitHub enviam malware Keyzetsu.

Os atores de ameaças estão abusando dos recursos de automação do GitHub e de projetos maliciosos do Visual Studio para promover uma nova variante do malware de sequestro de área de transferência “Keyzetsu” e roubar pagamentos em criptomoedas.

Projetos maliciosos do VS no GitHub enviam malware Keyzetsu

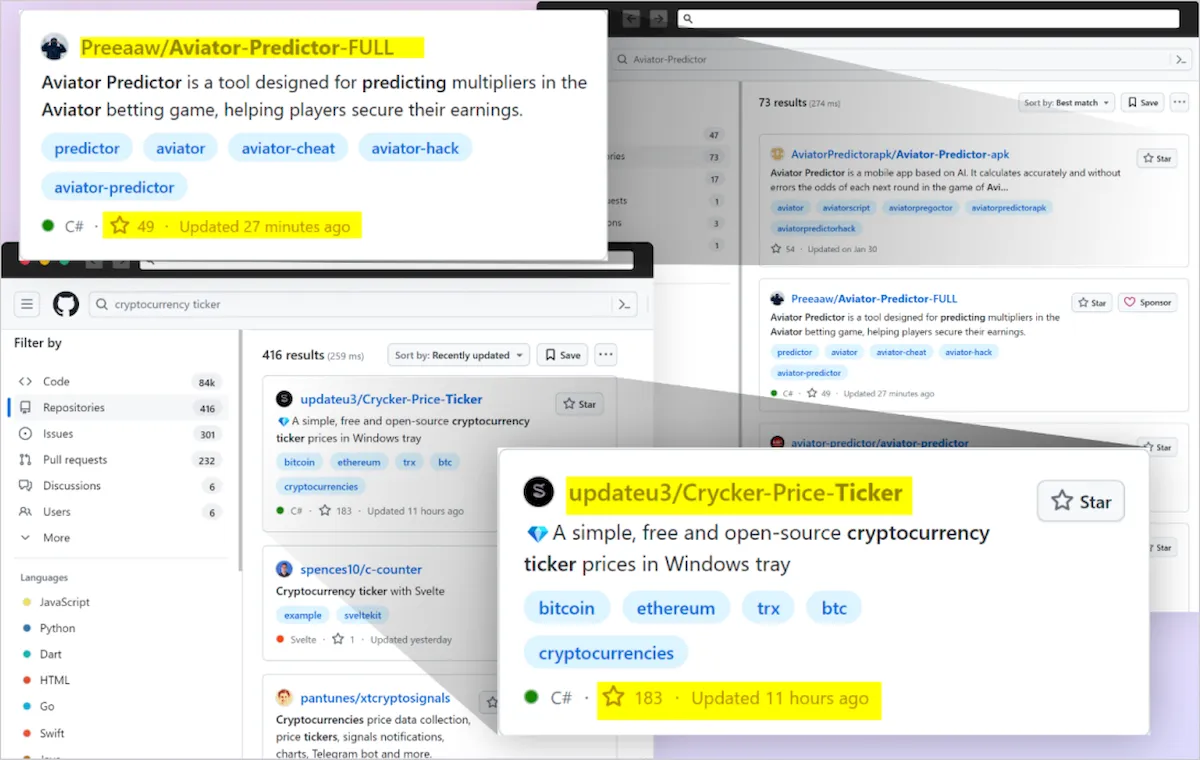

Os invasores criam repositórios GitHub com nomes que têm maior chance de obter uma boa classificação nos resultados de pesquisa e usam vários métodos para aumentar artificialmente sua popularidade e visibilidade na plataforma.

Os usuários que baixam arquivos desses repositórios são infectados por malware oculto nos arquivos de projeto do Visual Studio e executados furtivamente durante a construção do projeto.

De acordo com um novo relatório da Checkmarx, a campanha de malware usa vários repositórios GitHub com nomes de tópicos e projetos populares.

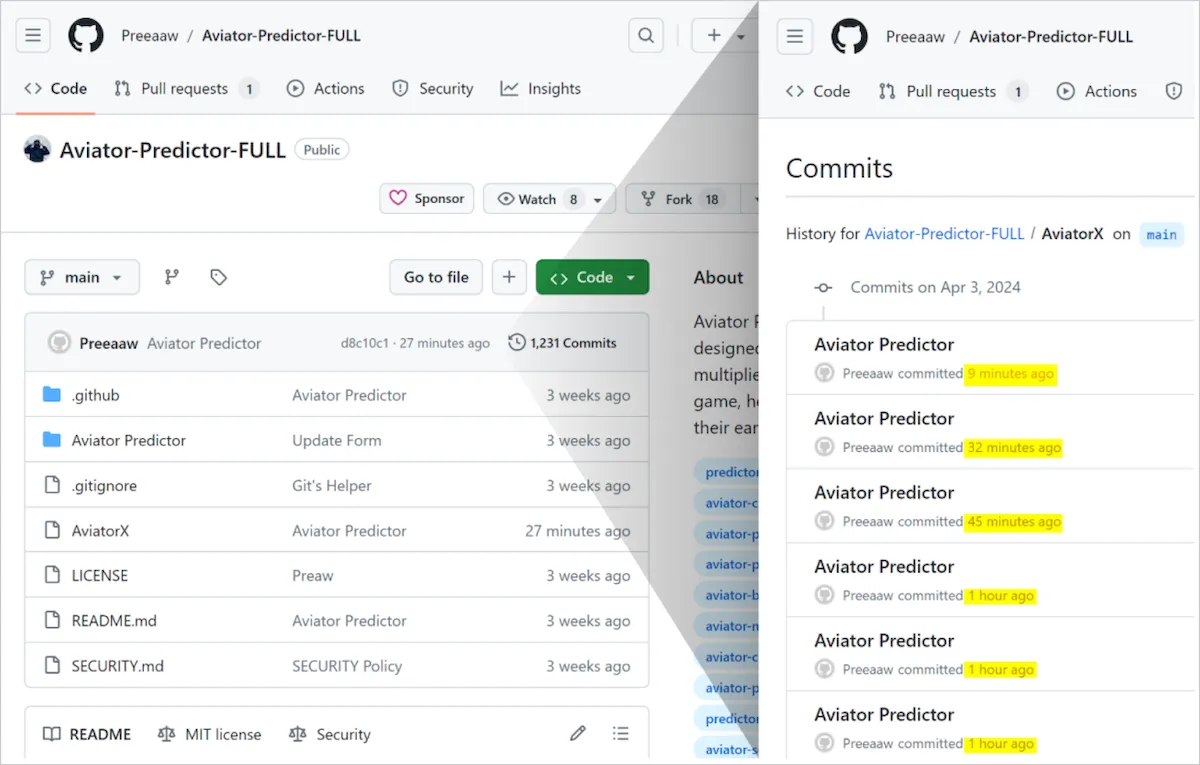

Os invasores utilizaram o GitHub Actions para atualizar automaticamente esses repositórios em uma frequência muito alta, modificando um arquivo de log com uma pequena alteração aleatória.

Isso é feito para que os repositórios tenham uma classificação elevada nos resultados de pesquisa classificados por “atualizados mais recentemente”.

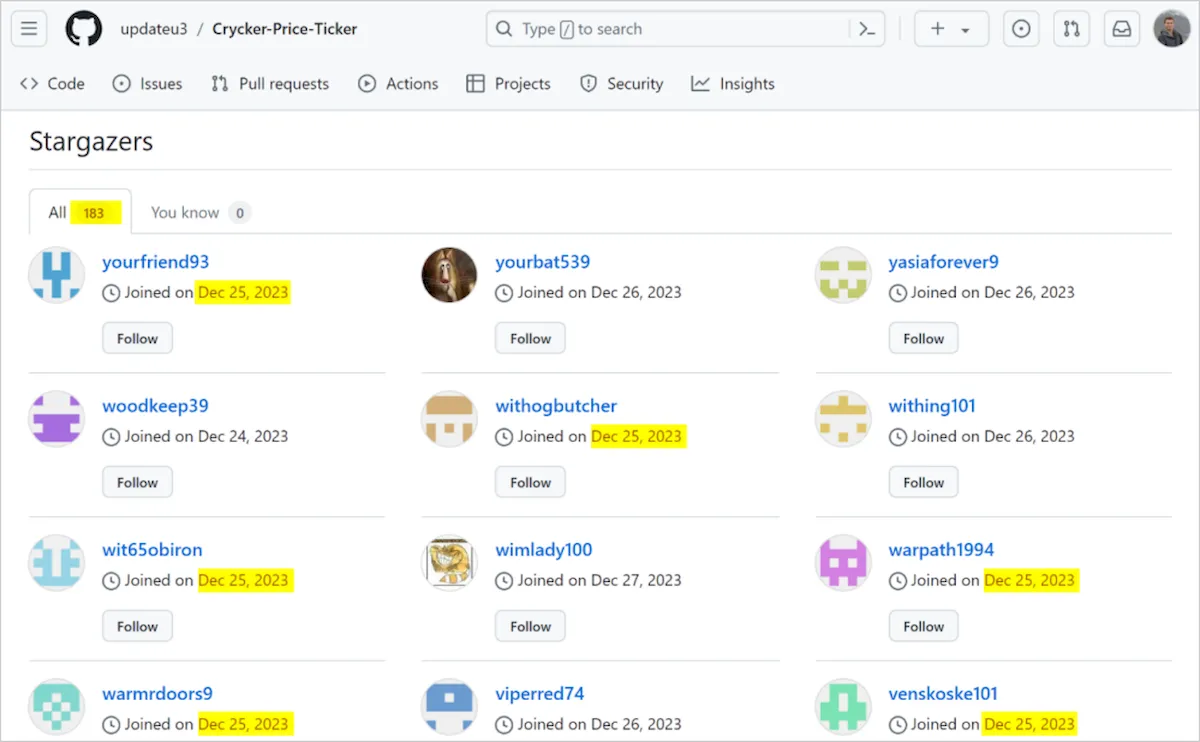

Outro processo potencialmente automatizado é a criação de contas falsas no GitHub que adicionam estrelas falsas a esses repositórios para criar uma falsa sensação de popularidade e confiabilidade em torno do projeto. Uma novidade é que todas essas contas foram criadas recentemente.

Escondendo-se em projetos do Visual Studio

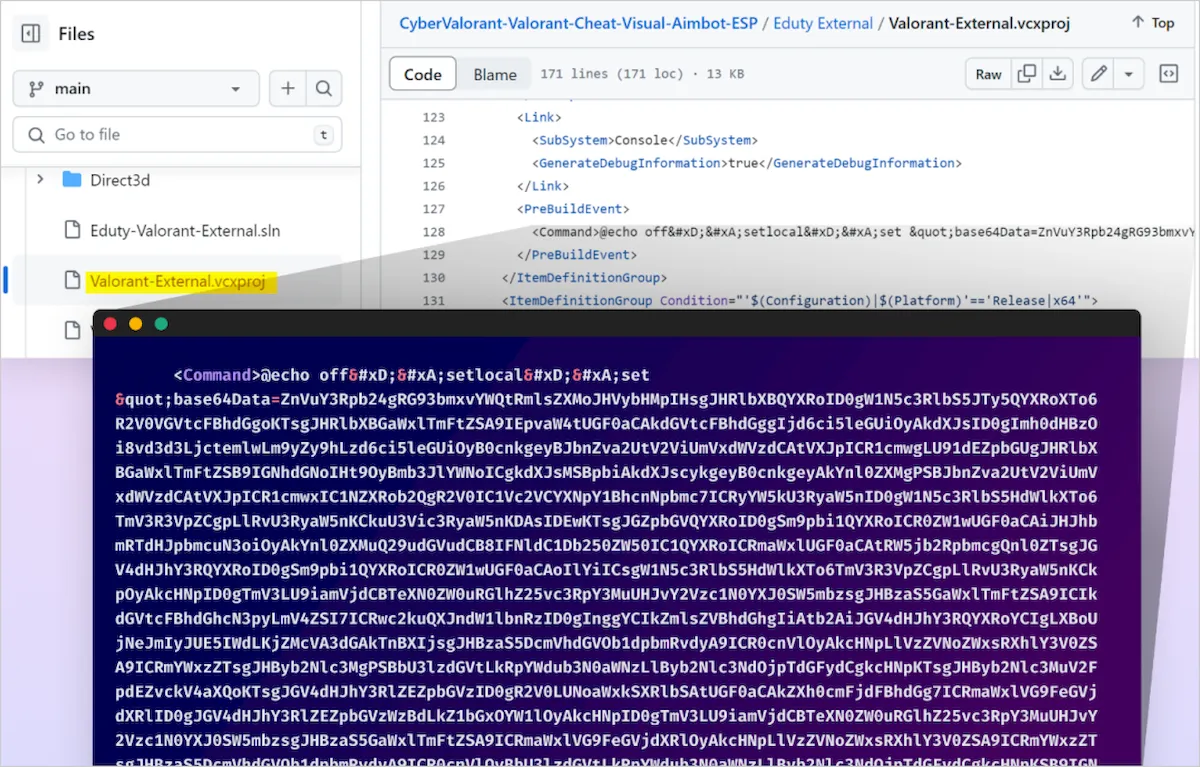

A carga útil do malware geralmente fica oculta em eventos de compilação em arquivos de projeto maliciosos do Visual Studio, embora Checkmarx tenha visto algumas variações.

Um evento de build do Visual Studio são comandos a serem executados em diferentes estágios do processo de build. Por exemplo, o projeto malicioso abaixo usa o PreBuildEvent para gravar malware no disco e executá-lo antes que o projeto seja compilado.

O script executado durante a construção do projeto consiste em um script em lote e um script PowerShell codificado em base64 que é executado sucessivamente para realizar as seguintes ações:

- Limpe arquivos temporários

- Recupere o endereço IP e determine se o local é a Rússia

- Baixe arquivos criptografados de um URL especificado dependendo do código do país

- Descriptografe, extraia e execute os arquivos baixados.

Checkmarx relata que a partir de 3 de abril de 2024, a campanha passou a usar uma carga criptografada /7z contendo um executável de 750 MB chamado ‘feedbackAPI.exe’.

O grande tamanho do arquivo foi obtido adicionando zeros, aumentando-o a ponto de ficar grande demais para ser verificado por ferramentas de segurança como o VirusTotal. Isso inclui o endpoint de upload alternativo do VirusTotal para análise, que pode levar até 650 MB.

Em todos os casos, a carga final é uma variante do malware Keyzetsu clipboard clipper, que substitui o conteúdo da área de transferência do Windows pelos próprios dados do invasor.

Esse malware normalmente é usado para trocar endereços de carteiras de criptomoedas copiados pela vítima pelos endereços do próprio invasor. Isso permite que qualquer pagamento seja desviado para carteiras sob o controle dos invasores.

Um clipper de área de transferência, ou sequestrador, é um malware que monitora a área de transferência do Windows em busca de determinados dados e, quando detectado, os troca por dados diferentes fornecidos pelo invasor.

Como os endereços de criptomoeda são normalmente longos e difíceis de lembrar, a maioria das pessoas copia um endereço de outra página, site ou programa.

Esse tipo de malware detecta o endereço copiado na área de transferência e o substitui pelo endereço do próprio invasor, na esperança de que a vítima não perceba a troca.

Então, quando o usuário cola o endereço em sua carteira para enviar uma transação de criptomoeda, os fundos são enviados para o endereço sob controle do invasor, e não para o destinatário pretendido.

Em sistemas Windows, a carga cria uma tarefa agendada chamada “Feedback_API_VS_Services_Client”, que executa o malware sem avisos de confirmação às 4h.

Para se proteger contra ataques à cadeia de suprimentos e códigos maliciosos hospedados no GitHub, revise a atividade do repositório em busca de padrões suspeitos, como muitos commits ou estrelas recebidos por contas criadas ao mesmo tempo.