Segundo a Kaspersky, o emulador e hipervisor QEMU foi usado como ferramenta de tunelamento em ataques cibernéticos.

o QEMU é um emulador e hipervisor gratuito que permite executar outros sistemas operacionais como convidados em um computador.

Agora, atores maliciosos foram detectados abusando da plataforma de hipervisor de código aberto QEMU como ferramenta de tunelamento em um ataque cibernético contra uma grande empresa.

QEMU foi usado como ferramenta de tunelamento em ataques cibernéticos

Como parte do ataque, os agentes da ameaça usaram o QEMU para criar interfaces de rede virtuais e um dispositivo de rede do tipo soquete para se conectar a um servidor remoto.

Isso permitiu que os agentes da ameaça criassem um túnel de rede do sistema da vítima até o servidor do invasor, com impacto insignificante no desempenho do sistema.

Este caso incomum, que destaca os diversos métodos que os invasores usam para permanecer furtivos, foi descoberto por analistas da Kaspersky que foram chamados para investigar atividades suspeitas nos sistemas da empresa violada.

Os hackers criam túneis de rede para estabelecer um canal de comunicação seguro e furtivo entre eles e um sistema comprometido.

Normalmente, esses túneis criptografam o tráfego de rede para ajudar a contornar firewalls, sistemas de detecção de intrusões e outras medidas de segurança.

A Kaspersky afirma que em 10% dos casos investigados nos últimos três anos, os hackers usaram os utilitários FRP e ngrok para criar túneis.

Outras ferramentas de tunelamento usadas em ataques incluem túneis CloudFlare, Stowaway, ligolo, 3proxy, dog-tunnel, chisel, gs-netcat, plink, iox e nps.

Devido ao abuso frequente por parte dos cibercriminosos, os defensores e as ferramentas de monitorização tratam estas ferramentas com suspeita.

Neste caso incomum envolvendo o QEMU, os invasores decidiram aproveitar uma ferramenta menos convencional para criar túneis de rede que provavelmente não gerariam alarmes, mesmo que isso significasse desistir da criptografia de tráfego.

Além disso, o QEMU oferece recursos exclusivos, como a emulação de uma ampla variedade de hardware e redes virtuais, permitindo que atividades maliciosas se misturem ao tráfego de virtualização benigno e conectando partes de rede segmentadas por meio de pontos de articulação de VM estrategicamente configurados.

Porta dos fundos leve como uma pena

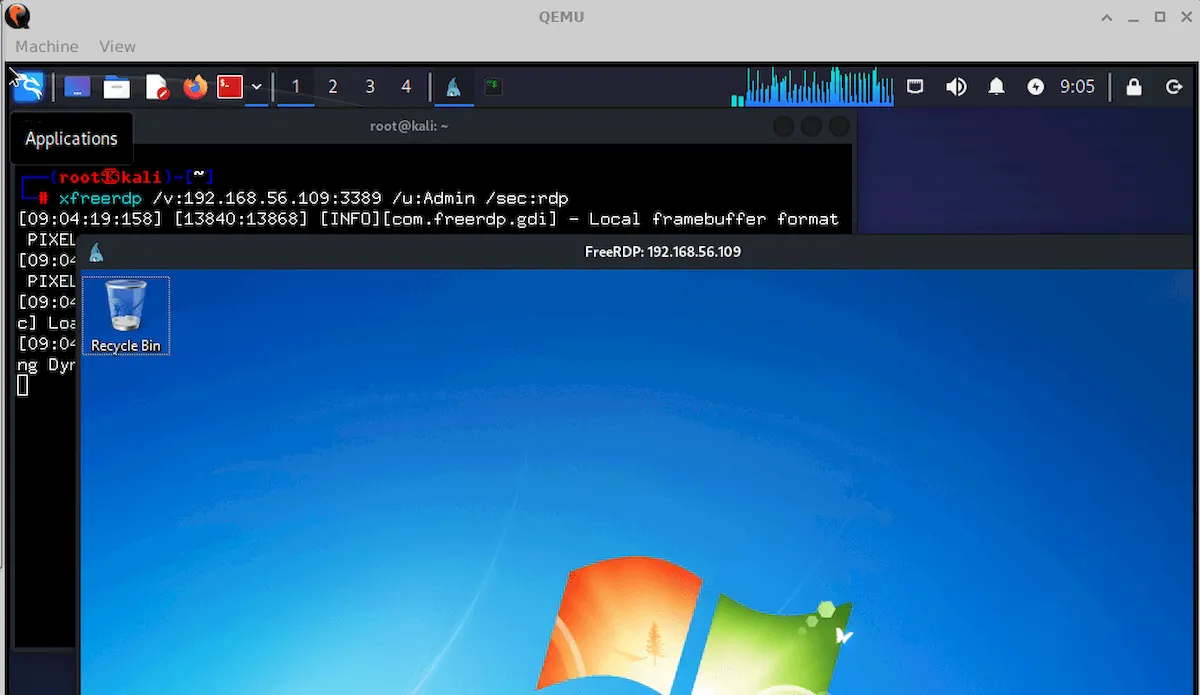

No ataque visto pela Kaspersky, os hackers utilizaram o ‘Angry IP Scanner’ para verificação de rede, o ‘mimikatz’ para roubo de credenciais e o QEMU para criar uma configuração sofisticada de túnel de rede que facilitou um canal de comunicação secreto.

Os invasores tentaram manter sua pegada o mínimo possível, alocando apenas 1 MB de RAM para a máquina virtual que criaram, reduzindo bastante as chances de detecção por meio do consumo de recursos.

A configuração da VM, que foi iniciada sem usar LiveCD ou imagem de disco, inclui os seguintes argumentos:

- -netdev user,id=lan,restrict=off : Configura um backend de rede chamado ‘lan’ no modo de usuário, permitindo acesso irrestrito à rede através da pilha de rede do host.

- -netdev socket,id=sock,connect=<IP>:443 : Estabelece uma conexão de soquete para um endereço IP especificado na porta 443, criando um link de rede direto para o backend ‘sock’.

- -netdev hubport,id=port-lan,hubid=0,netdev=lan/sock : vincula um dispositivo de rede (lan ou sock) a um hub virtual hubid=0, facilitando a conectividade de rede entre diferentes back-ends.

- -nographic : executa o QEMU sem interface gráfica, optando apenas pela interação por linha de comando, reduzindo sua visibilidade e consumo de recursos.

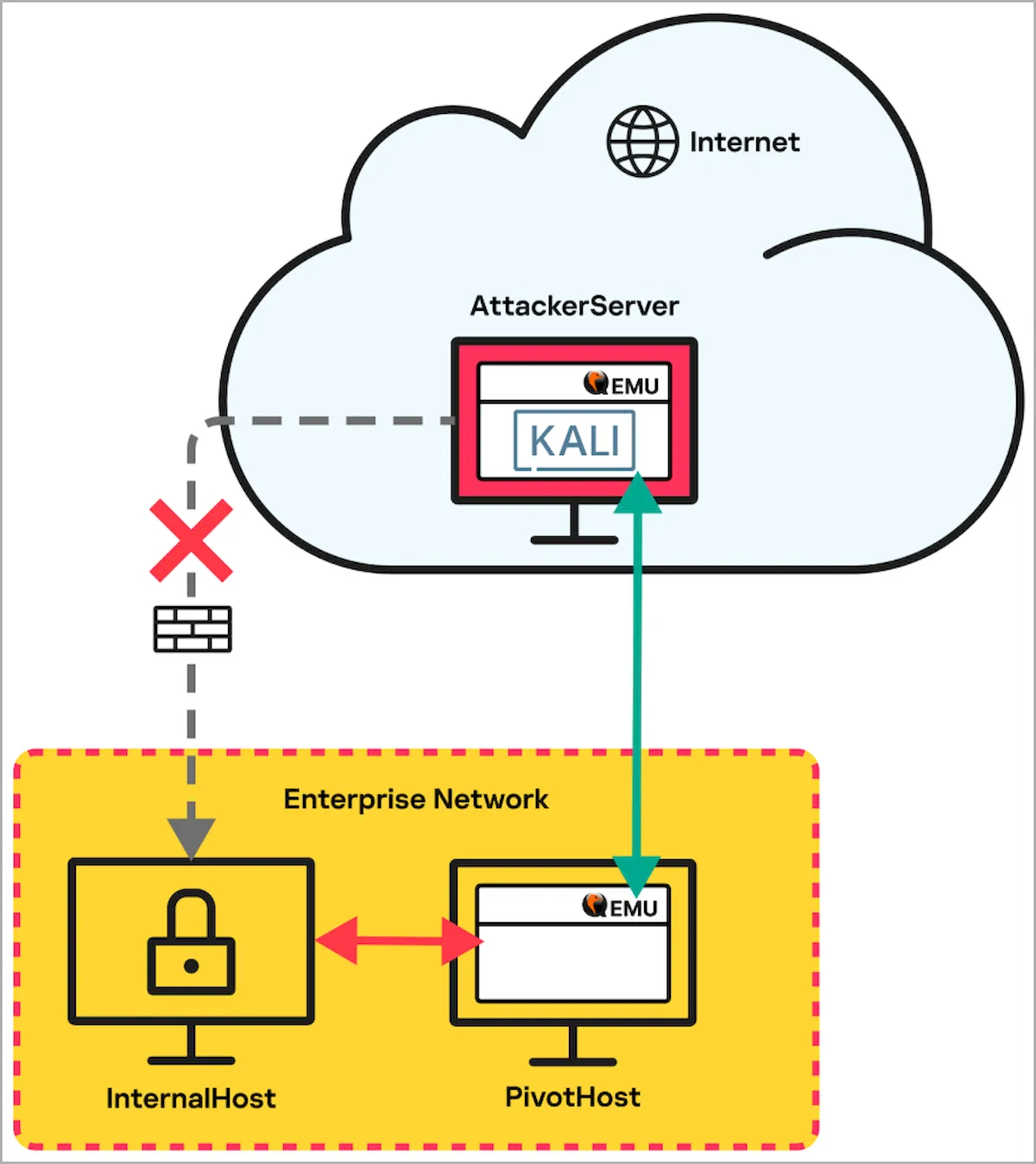

A Kaspersky conduziu testes simulados para replicar o uso específico do QEMU pelos invasores, concluindo que a configuração era semelhante à do diagrama abaixo.

Usando o QEMU, os invasores estabeleceram um túnel de rede do host interno alvo que não tinha acesso à Internet até um host pivô com acesso à Internet, que por sua vez se conecta ao servidor do invasor na nuvem, executando uma VM Kali Linux.

A capacidade das VMs QEMU de se conectarem perfeitamente e unirem componentes de rede segmentados é fundamental para contornar as medidas de segurança e também pode ser usada para promover a violação lateralmente.

A Kaspersky diz que a empresa deve adotar proteção multinível para detectar o uso de ferramentas legítimas como essa, incluindo monitoramento de rede 24 horas por dia, 7 dias por semana, o que pode estar fora do preço para muitas pequenas empresas.

“Isso apoia ainda mais o conceito de proteção multinível, que abrange tanto a proteção confiável de endpoints quanto soluções especializadas para detectar e proteger contra ataques complexos e direcionados, incluindo os operados por humanos”, concluiu Kaspersky.

“Somente segurança abrangente que inclui monitoramento de rede (NDR, NGFW) e endpoint (EDR, EPP) 24 horas por dia, 7 dias por semana, por especialistas em SOC, pode detectar anomalias em tempo hábil e bloquear um ataque em seu estágio inicial.”