Segundo as descobertas recentes de Pesquisadores de segurança, o Ransomware Clop usa malware TrueBot para acesso a redes.

Pesquisadores de segurança notaram um aumento nos dispositivos infectados com o downloader de malware TrueBot criado por um grupo de hackers de língua russa conhecido como Silence.

O grupo Silence é conhecido por seus grandes assaltos contra instituições financeiras e começou a deixar de ser o phishing como um vetor de comprometimento inicial.

O agente da ameaça também está usando uma nova ferramenta personalizada de exfiltração de dados chamada Teleport. A análise dos ataques do Silence nos últimos meses revelou que a gangue entregou o ransomware Clop normalmente implantado por hackers TA505, associados ao grupo FIN11.

Ransomware Clop usa malware TrueBot para acesso a redes

Os hackers Silence plantaram seu malware em mais de 1.500 sistemas em todo o mundo para buscar shellcode, beacons Cobalt Strike, o malware Grace, a ferramenta de exfiltração Teleport e o ransomware Clop.

As novas campanhas foram analisadas por pesquisadores da Cisco Talos, que observaram vários novos vetores de ataque sendo usados desde agosto de 2022.

Em um pequeno número de ataques entre agosto e setembro, os hackers infectaram sistemas com Truebot (Silence.Downloader) depois de explorar uma vulnerabilidade crítica nos servidores Netwrix Auditor rastreados como CVE-2022-31199.

Em outubro de 2022, a gangue passou a usar drives USB para infectar computadores com o worm Raspberry Robin, que frequentemente fornecia cargas úteis IcedID, Bumblebee e Truebot.

Um relatório da Microsoft em outubro vinculou o worm à distribuição do ransomware Clop por um agente de ameaça que eles rastreiam como DEV-0950, cuja atividade maliciosa se sobrepõe à de FIN11 e TA505 (conhecido por usar Clop em ataques de extorsão).

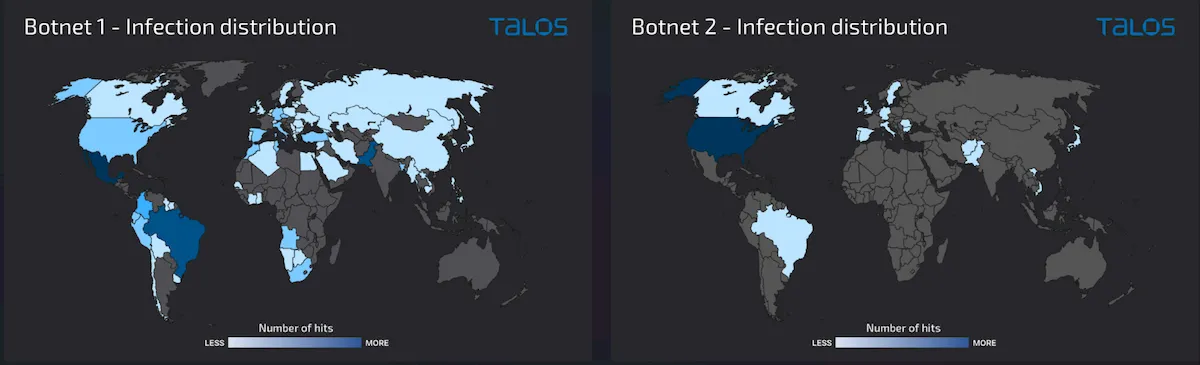

Cisco Talos observa que a gangue Truebot usou o Raspberry Robin para infectar mais de 1.000 hosts, muitos deles desktops não acessíveis pela web pública, principalmente no México, Brasil e Paquistão.

Em novembro, os hackers visaram servidores Windows expondo os serviços SMB, RDP e WinRM na Internet pública. Os pesquisadores contaram mais de 500 infecções, cerca de 75% delas nos Estados Unidos.

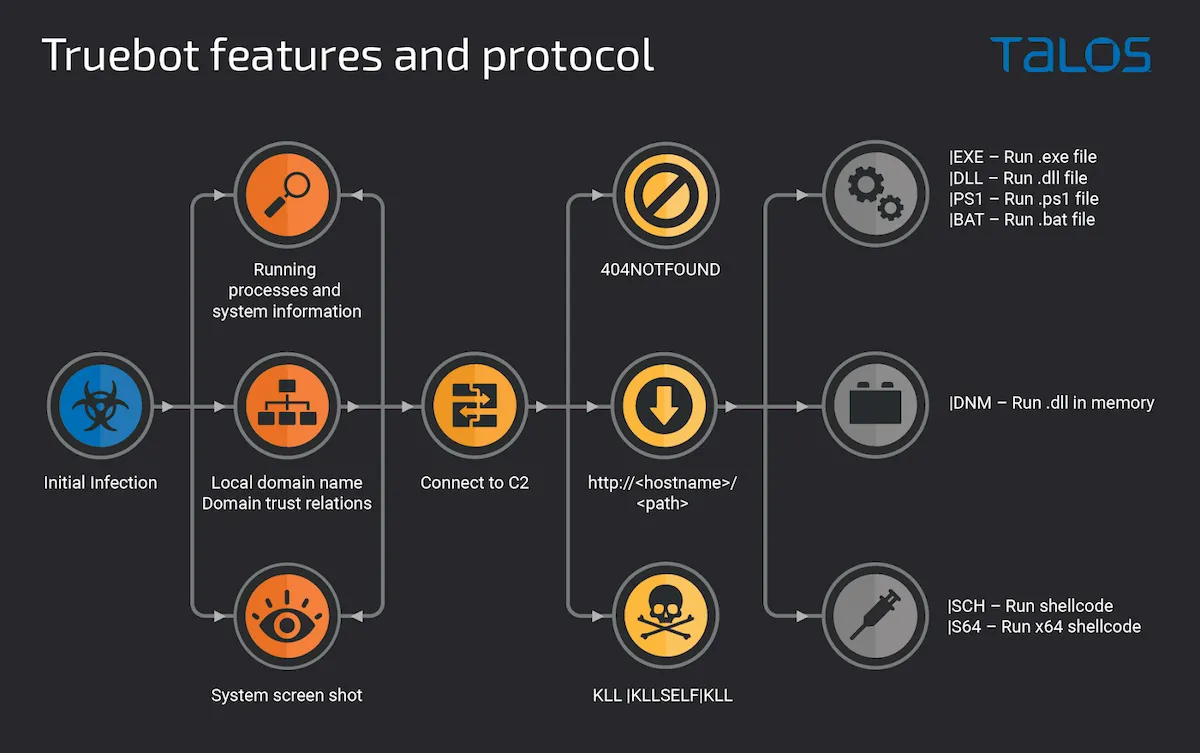

O Truebot é um módulo de primeiro estágio que pode coletar informações básicas e fazer capturas de tela. Ele também exfiltra informações de relações de confiança do Active Directory que ajudam o agente da ameaça a planejar a atividade pós-infecção.

O servidor de comando e controle (C2) pode instruir o Truebot a carregar shellcode ou DLLs na memória, executar módulos adicionais, desinstalar-se ou baixar DLLs, EXEs, BATs e arquivos PS1.

Nova ferramenta de exfiltração de dados de teletransporte

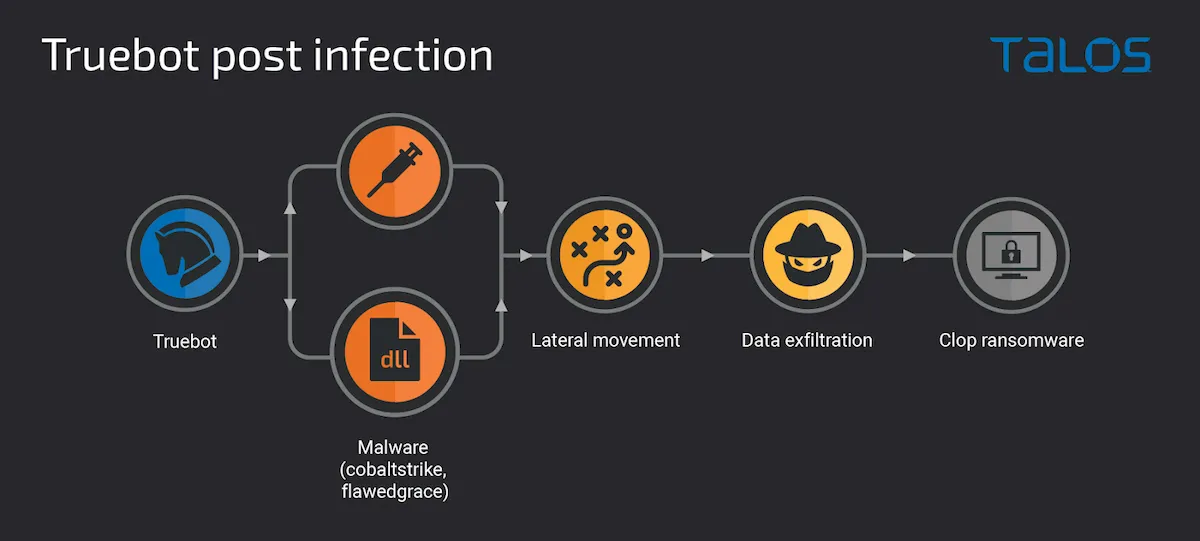

Na fase pós-comprometimento, os hackers usam o Truebot para lançar beacons Cobalt Strike ou o malware Grace (FlawedGrace, GraceWire), que foi atribuído ao grupo cibercriminoso TA505.

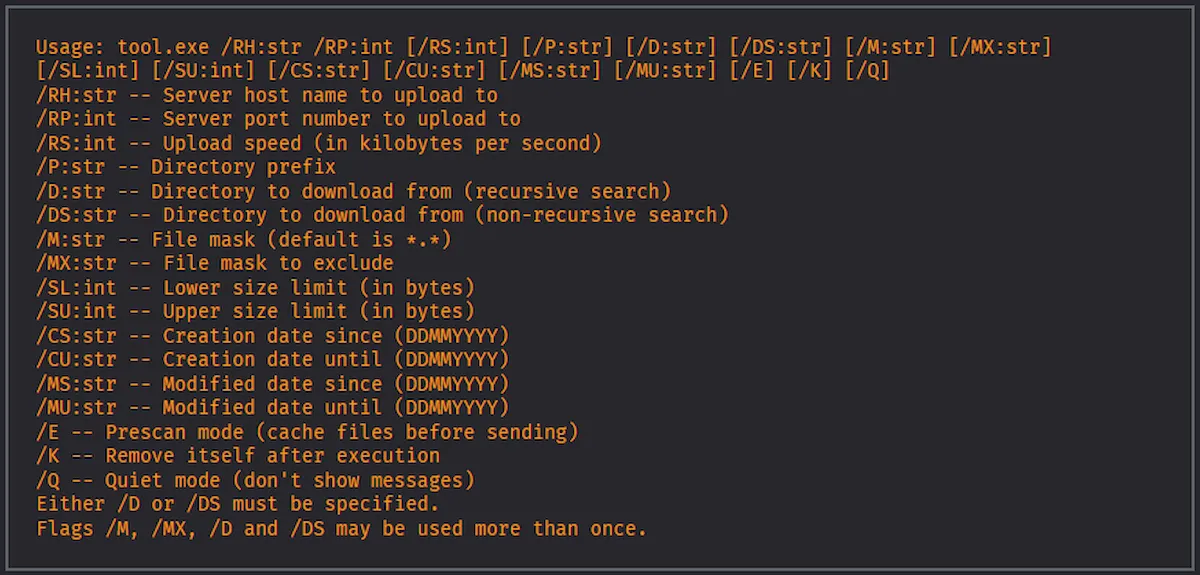

Depois disso, os invasores implantam o Teleport, que a Cisco descreve como uma nova ferramenta personalizada criada em C++ que ajuda os hackers a roubar dados furtivamente.

O canal de comunicação entre o Teleport e o servidor C2 é criptografado. Os operadores podem limitar a velocidade de upload, filtrar arquivos por tamanho para roubar mais deles ou excluir a carga útil. Tudo isso é projetado para manter um perfil discreto na máquina da vítima.

O Teleport também oferece opções para roubar arquivos de pastas do OneDrive, coletar e-mails do Outlook da vítima ou direcionar extensões de arquivo específicas.

Em alguns casos, os invasores implantam o ransomware Clop depois de se moverem lateralmente para o maior número possível de sistemas com a ajuda do Cobalt Strike.

“Durante as fases de exploração e movimento lateral, os invasores navegaram pelos principais sistemas de arquivos do servidor e da área de trabalho, conectaram-se a bancos de dados SQL e coletaram dados que foram filtrados usando a ferramenta Teleport para um servidor controlado pelo invasor.”, explicam os pesquisadores do Cisco Talos.

“Depois que dados suficientes foram coletados, os invasores criaram tarefas agendadas em um grande número de sistemas para iniciar simultaneamente a execução do ransomware Clop e criptografar o maior volume possível de dados.”

Atividade de gangue silenciosa

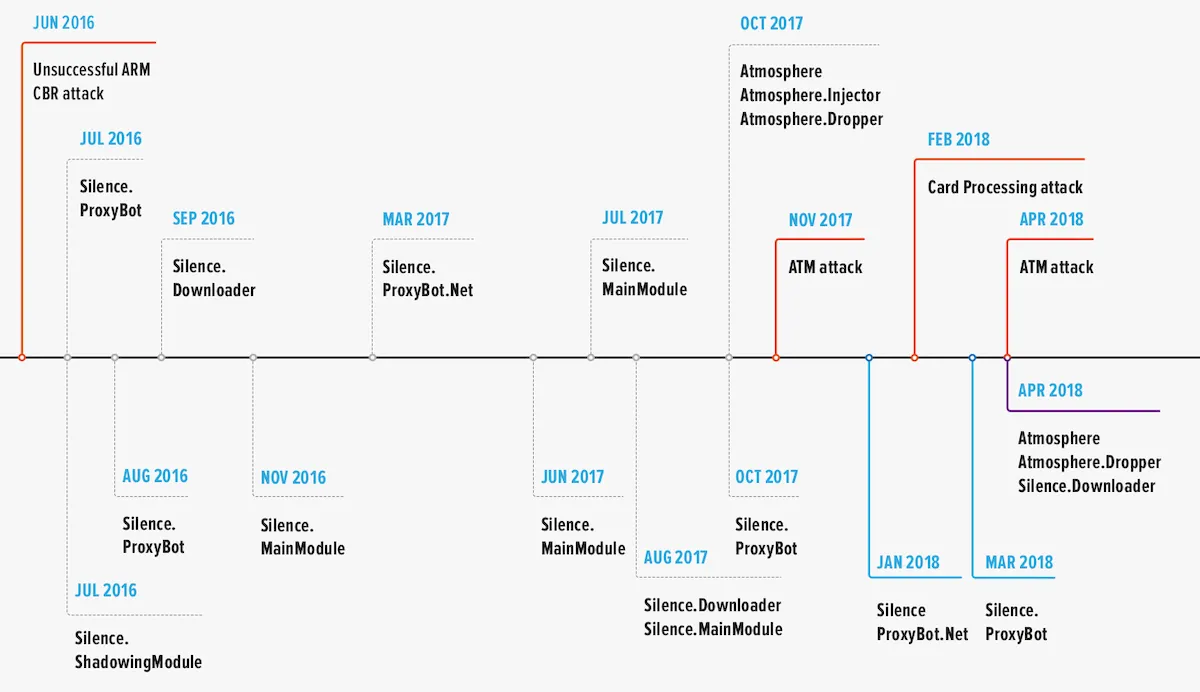

Pesquisadores da empresa de segurança cibernética Group-IB rastreiam a atividade do Silence/Truebot desde 2016, quando os hackers invadiram furtivamente um banco, mas não conseguiram roubar dinheiro devido a um problema com uma ordem de pagamento.

O invasor atingiu o mesmo alvo novamente e começou a monitorar a atividade do operador do banco fazendo capturas de tela e streaming de vídeo do sistema infectado para aprender como funciona o procedimento de transferência de dinheiro.

Em 2017, eles realizaram seu primeiro roubo bem-sucedido, de acordo com o conhecimento do Grupo-IB, atacando sistemas de caixas eletrônicos e roubando mais de US$ 100.000 em uma noite.

O silêncio continuou seus ataques e em três anos, entre 2016 e 2019, eles roubaram pelo menos US$ 4,2 milhões de bancos da ex-União Soviética, Europa, América Latina e Ásia.

Os pesquisadores do Group-IB descrevem os hackers do Silence como altamente qualificados, sendo capazes de fazer engenharia reversa de malware para modificá-lo para sua finalidade ou adaptar no nível de instruções do montador uma exploração usada pelo grupo Fancy Bear. Eles também são capazes de desenvolver suas próprias ferramentas.

Inicialmente, o invasor visava apenas organizações na Rússia, mas o Silence expandiu seu alcance em nível global nos últimos anos.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.