Segundo uma analise feita por pesquisadores em chats vazados, o ransomware Conti planeja fazer ataques furtivos em firmware da Intel.

Pesquisadores que analisam os bate-papos vazados da notória operação de ransomware Conti descobriram que equipes dentro do grupo russo de crimes cibernéticos estavam desenvolvendo ativamente hacks de firmware.

Ransomware Conti quer fazer ataques furtivos em firmware da Intel

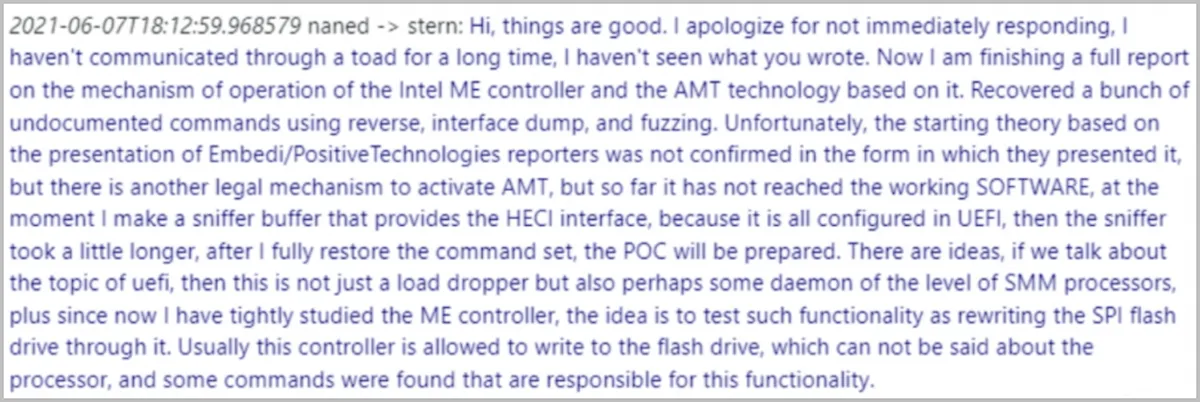

De acordo com as mensagens trocadas entre os membros do sindicato do cibercrime, os desenvolvedores da Conti criaram um código de prova de conceito (PoC) que alavancou o Management Engine (ME) da Intel para substituir o flash e obter a execução do SMM (System Management Mode).

O ME é um microcontrolador embutido dentro de chipsets Intel rodando um micro-SO para fornecer serviços fora de banda. Conti estava fuzzing esse componente para encontrar funções e comandos não documentados que eles pudessem aproveitar.

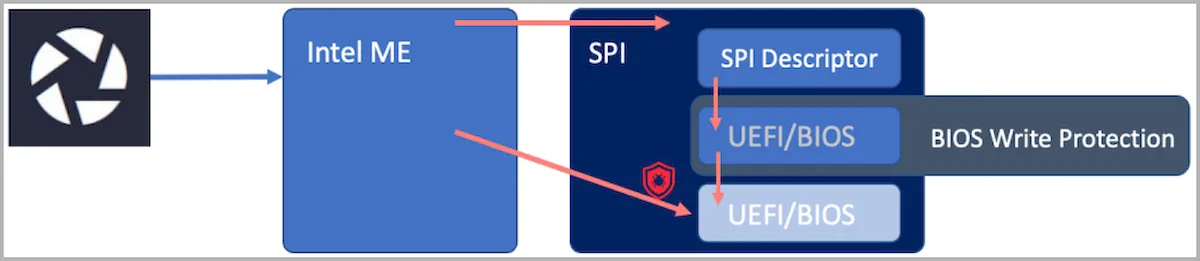

A partir daí, Conti poderia acessar a memória flash que hospedava o firmware UEFI/BIOS, ignorar as proteções contra gravação e executar a execução de código arbitrário no sistema comprometido.

O objetivo final seria descartar um implante SMM que seria executado com os privilégios de sistema mais altos possíveis (ring-0) enquanto praticamente indetectável pelas ferramentas de segurança no nível do sistema operacional.

É importante notar que, ao contrário do módulo do TrickBot que visava falhas de firmware UEFI, auxiliando infecções Conti e posteriormente realizadas pelo grupo de ransomware, as novas descobertas indicam que os engenheiros maliciosos estavam se esforçando para descobrir vulnerabilidades novas e desconhecidas no ME.

Para que um ataque de firmware seja possível, os agentes do ransomware precisam primeiro acessar o sistema por meio de um caminho comum, como phishing, explorar uma vulnerabilidade ou executar um ataque à cadeia de suprimentos.

Depois de comprometer o ME, os invasores teriam que seguir um plano de ataque com base em quais regiões de “proteção fora de gravação” eles têm permissão para acessar, dependendo da implementação do ME e várias restrições/proteções.

Eclypsium diz que isso pode ser um acesso para substituir o descritor SPI e mover o UEFI/BIOS para fora da área protegida ou acesso direto à região do BIOS.

Há também o cenário do ME não ter acesso a nenhum deles, caso em que os agentes de ameaças poderiam aproveitar o mecanismo de gerenciamento da Intel para forçar uma inicialização da mídia virtual e desbloquear as proteções PCH que sustentam o controlador SPI.

A Conti pode usar esse fluxo de ataque para bloquear sistemas permanentemente, obter persistência máxima, evitar detecções de antivírus e EDR e ignorar todos os controles de segurança na camada do sistema operacional.

Conti foi, mas o código ainda está vivo

Embora a operação da Conti pareça ter sido encerrada, muitos de seus membros mudaram para outras operações de ransomware, onde continuam realizando ataques.

Isso também significa que todo o trabalho feito para desenvolver exploits como o descoberto pelo Eclypsium nos chats vazados continuará existindo.

Como os pesquisadores explicam, a Conti tinha um PoC funcional para esses ataques desde o verão passado, então é provável que eles já tivessem a chance de empregá-lo em ataques reais.

O RaaS pode retornar em uma forma renomeada, os membros principais podem ingressar em outras operações de ransomware e, em geral, as explorações continuarão sendo usadas.

Para se proteger das ameaças, aplique as atualizações de firmware disponíveis para seu hardware, monitore o ME quanto a alterações de configuração e verifique a integridade do flash SPI regularmente.