Considerado um criptografador e uma grande ameaça, o mais recente ransomware Linux RTM Locker mira servidores VMware ESXi.

Sim. O RTM Locker é a mais recente operação de ransomware voltada para empresas que está implantando um criptografador Linux direcionado a máquinas virtuais em servidores VMware ESXi.

Ransomware Linux RTM Locker mira servidores VMware ESXi

A gangue de crimes cibernéticos RTM (Leia o Manual) atua em fraudes financeiras desde pelo menos 2015, conhecida por distribuir um trojan bancário personalizado usado para roubar dinheiro das vítimas.

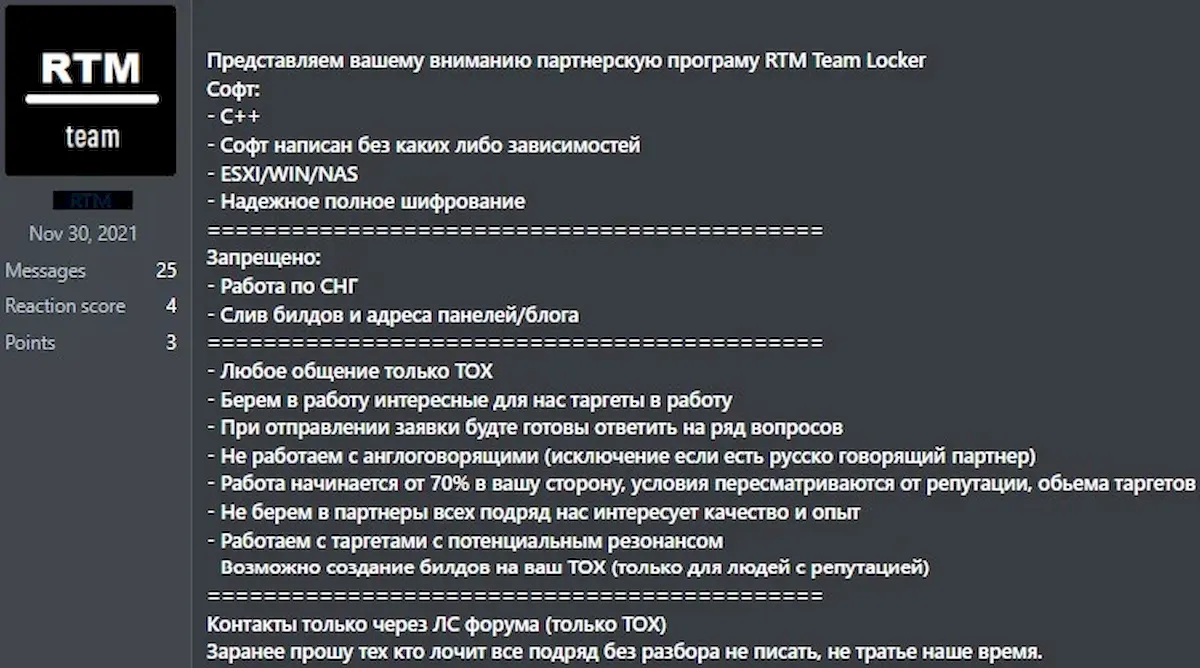

Este mês, a empresa de segurança cibernética Trellix informou que a RTM Locker lançou uma nova operação de Ransomware-as-a-Service (Raas) e começou a recrutar afiliados, incluindo aqueles do antigo sindicato do cibercrime Conti.

“A gangue ‘Read The Manual’ Locker usa afiliados para resgatar vítimas, todos os quais são forçados a cumprir as regras estritas da gangue”, explica Trellix.

“A configuração empresarial do grupo, em que os filiados são obrigados a permanecer ativos ou avisar a quadrilha sobre sua saída, mostra a maturidade organizacional do grupo, como também foi observado em outros grupos, como o Conti.”

O pesquisador de segurança MalwareHunterTeam também compartilhou uma amostra do RTM Locker com o BleepingComputer em dezembro de 2022, indicando que este RaaS está ativo há pelo menos cinco meses.

Na época, Trellix e MalwareHunterTeam só tinham visto um criptografador de ransomware do Windows, mas, como Uptycs relatou ontem, o RTM expandiu sua segmentação para servidores Linux e VMware ESXi.

Nos últimos anos, a empresa mudou para máquinas virtuais (VMs), pois elas oferecem gerenciamento de dispositivos aprimorado e manuseio de recursos muito mais eficiente.

Devido a isso, os servidores de uma organização geralmente são distribuídos em uma mistura de dispositivos dedicados e servidores VMware ESXi executando vários servidores virtuais.

As operações de ransomware seguiram essa tendência e criaram criptografadores Linux dedicados a direcionar os servidores ESXi para criptografar todos os dados usados pela empresa adequadamente.

O BleepingComputer viu isso com quase todas as operações de ransomware voltadas para empresas, incluindo Royal, Black Basta, LockBit, BlackMatter, AvosLocker, REvil, HelloKitty, RansomEXX, Hive e, agora, RTM Locker.

Em um novo relatório da Uptycs, os pesquisadores analisaram uma variante Linux do RTM Locker baseada no código-fonte vazado do agora extinto ransomware Babuk.

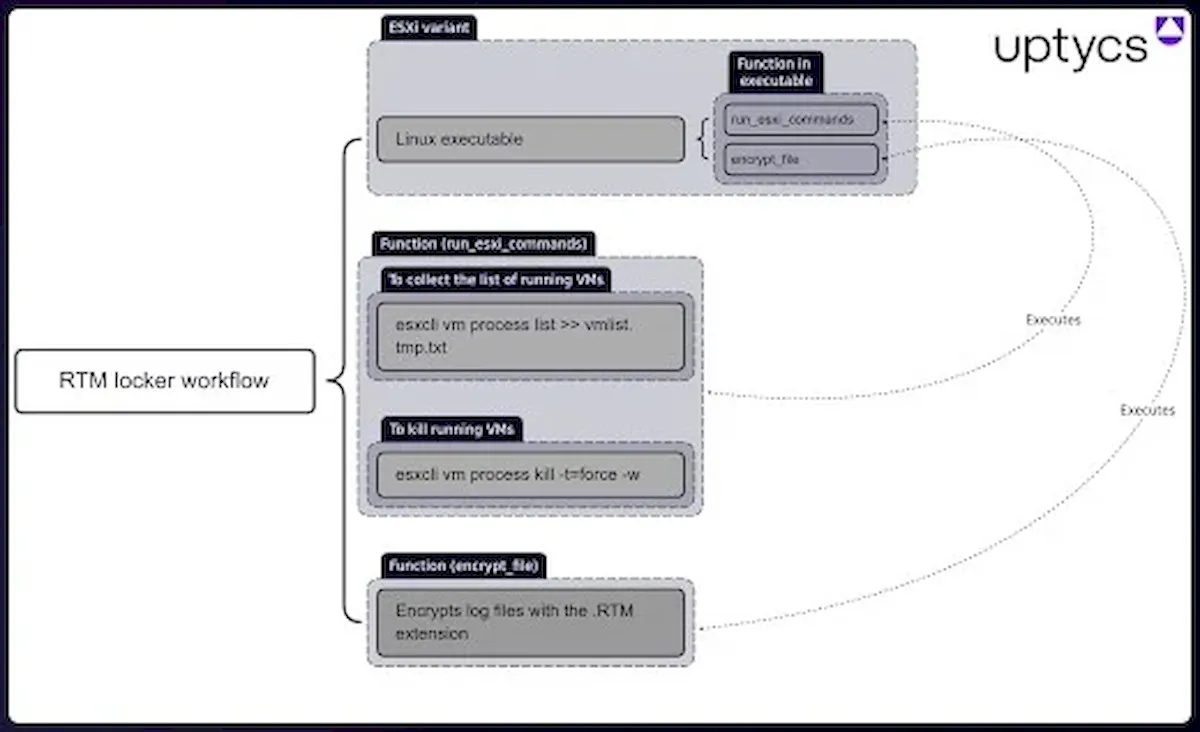

O criptografador RTM Locker Linux parece ter sido criado explicitamente para atacar sistemas VMware ESXi, pois contém inúmeras referências a comandos usados para gerenciar máquinas virtuais.

Quando iniciado, o criptografador tentará primeiro criptografar todas as máquinas virtuais VMware ESXi reunindo primeiro uma lista de VMs em execução usando o seguinte comando esxcli:

lista de processos vm esxcli >> vmlist.tmp.txt

O criptografador encerra todas as máquinas virtuais em execução usando o seguinte comando:

esxcli vm process kill -t=force -w

Depois que todas as VMs são encerradas, o criptografador começa a criptografar arquivos com as seguintes extensões de arquivo – .log (arquivos de log), .vmdk (discos virtuais), .vmem (memória da máquina virtual), .vswp (arquivos de troca) e .vmsn (instantâneos da VM).

Todos esses arquivos estão associados a máquinas virtuais em execução no VMware ESXi.

Como Babuk, RTM usa uma geração de números aleatórios e ECDH em Curve25519 para criptografia assimétrica, mas em vez de Sosemanuk, ele conta com ChaCha20 para criptografia simétrica.

O resultado é seguro e ainda não foi quebrado, então não há descriptografadores gratuitos disponíveis para o RTM Locker no momento.

A Uptycs também comenta que os algoritmos criptográficos são “implementados estaticamente” no código binário, tornando o processo de criptografia mais confiável.

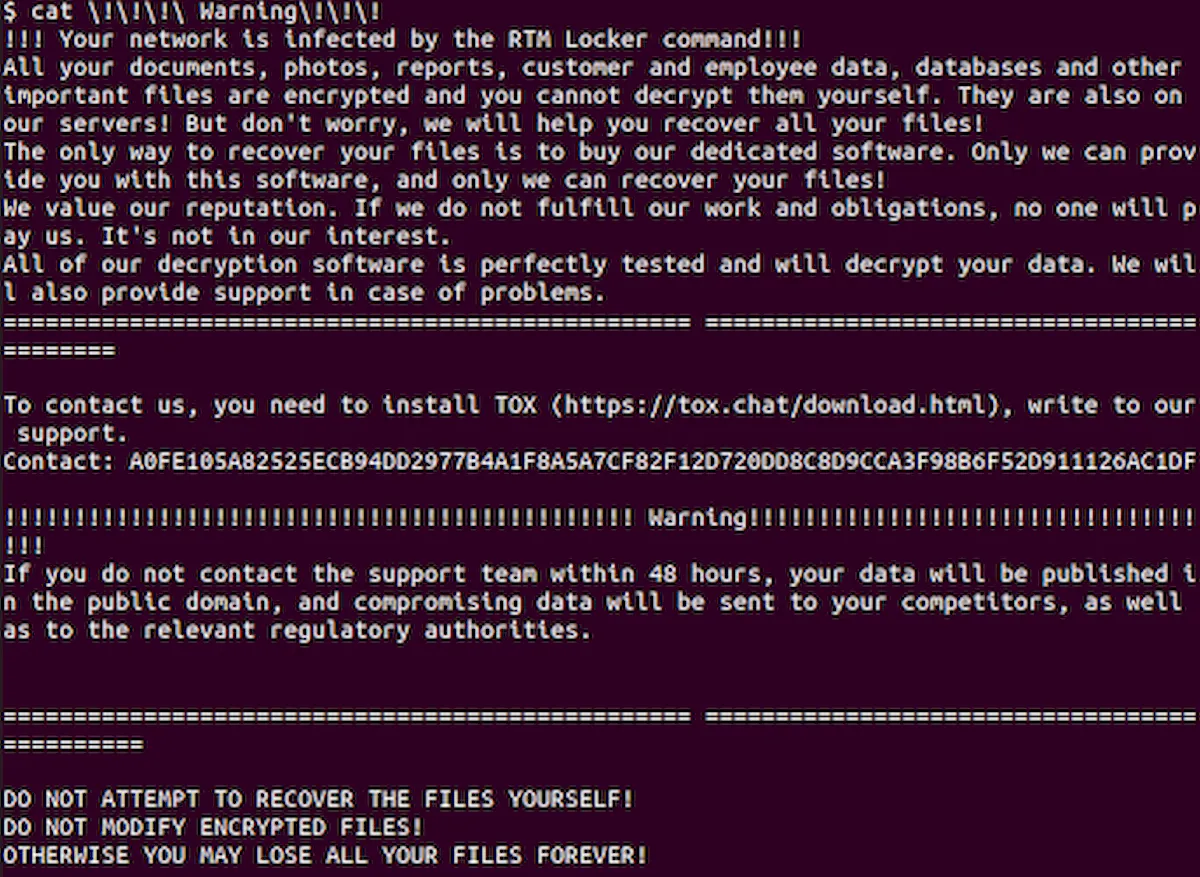

Ao criptografar arquivos, o criptografador acrescenta a extensão de arquivo .RTM aos nomes dos arquivos criptografados e, depois de concluído, cria notas de resgate chamadas !!! Aviso !!! no sistema infectado.

As notas ameaçam entrar em contato com o “suporte” da RTM dentro de 48 horas via Tox para negociar o pagamento do resgate, ou os dados roubados da vítima serão publicados.

No passado, o RTM Locker usava sites de negociação de pagamento nos seguintes sites TOR, mas mudou-se para TOX recentemente para comunicações.

nvfutdbq3ubteaxj4m2jyihov5aa4akfudsj5h7vhyrvfarfra26ksyd.onion

3wugtklp46ufx7dnr6j5cd6ate7wnvnivsyvwuni7hqcqt7hm5r72nid.onion

A existência de uma versão voltada para o ESXi é suficiente para classificar o RTM Locker como uma ameaça significativa para a empresa.

No entanto, a boa notícia é que a pesquisa do BleepingComputer mostrou que o grupo não é particularmente ativo, embora isso possa mudar no futuro.