Segundo pesquisadores de segurança do AhnLab Security Emergency Response Center, o Ransomware TargetCompany está atacando servidores MS-SQL.

Os servidores MS-SQL são sistemas de gerenciamento de banco de dados que contêm dados para serviços e aplicativos da Internet. Interrompê-los pode causar sérios problemas nos negócios.

Agora, servidores Microsoft SQL vulneráveis estão sendo alvo de uma nova onda de ataques com o ransomware FARGO (também conhecido como TargetCompany), alertam pesquisadores de segurança.

Ransomware TargetCompany está atacando servidores MS-SQL

Já houve relatos de ataques semelhantes em fevereiro, eliminando os beacons Cobalt Strike, e em julho, quando os agentes de ameaças sequestraram servidores MS-SQL vulneráveis para roubar largura de banda para serviços de proxy.

A última onda é mais catastrófica, visando um lucro rápido e fácil chantageando os proprietários de bancos de dados.

Pesquisadores de segurança do AhnLab Security Emergency Response Center (ASEC) dizem que o FARGO é uma das linhagens de ransomware mais proeminentes que se concentram em servidores MS-SQL, juntamente com o GlobeImposter.

Essa família de malware foi chamada de “Mallox” no passado porque costumava anexar a extensão “.mallox” aos arquivos que criptografa.

Além disso, essa linhagem é a mesma que os pesquisadores da Avast nomearam “TargetCompany” em um relatório em fevereiro, destacando que os arquivos criptografados por ela podem ser recuperados gratuitamente em alguns casos.

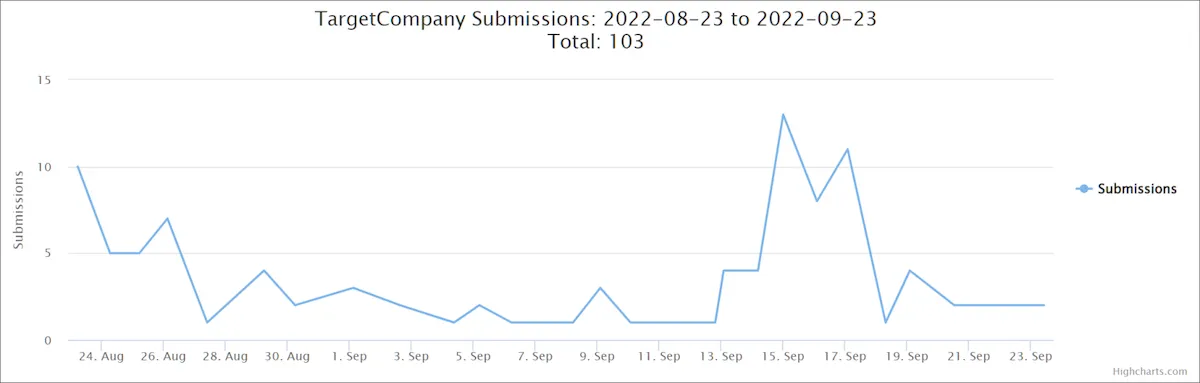

Dados estatísticos sobre ataques de ransomware na plataforma ID Ransomware indicam que a família FARGO de malware de criptografia de arquivos é bastante ativa.

Os pesquisadores observam que a infecção por ransomware começa com o processo MS-SQL na máquina comprometida baixando um arquivo .NET usando cmd.exe e powershell.exe.

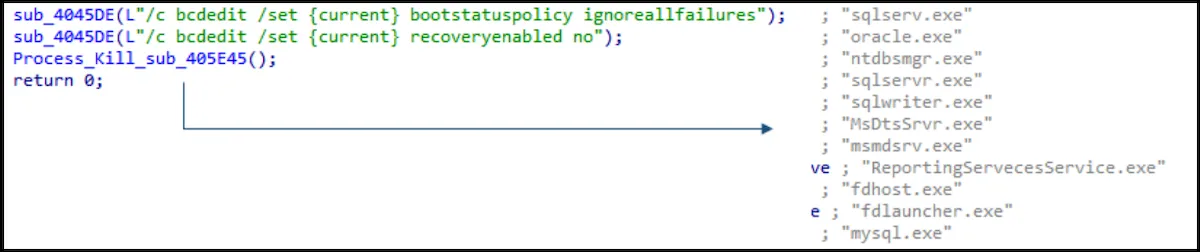

A carga útil busca malware adicional (incluindo o armário), gera e executa um arquivo BAT que encerra processos e serviços específicos.

Em seguida, a carga útil do ransomware se injeta no AppLaunch.exe, um processo legítimo do Windows, e tenta excluir a chave do registro para a “vacina” de ransomware de código aberto chamada Raccine.

Além disso, o malware executa o comando de desativação de recuperação e encerra os processos relacionados ao banco de dados para disponibilizar seu conteúdo para criptografia.

A variedade de ransomware FARGO exclui alguns softwares e diretórios da criptografia para evitar que o sistema atacado se torne completamente inutilizável.

Estão isentos de criptografia vários diretórios do sistema Microsoft Windows, os arquivos de inicialização, o Tor Browser, o Internet Explorer, as personalizações e configurações do usuário, o arquivo de log de depuração ou o banco de dados de miniaturas.

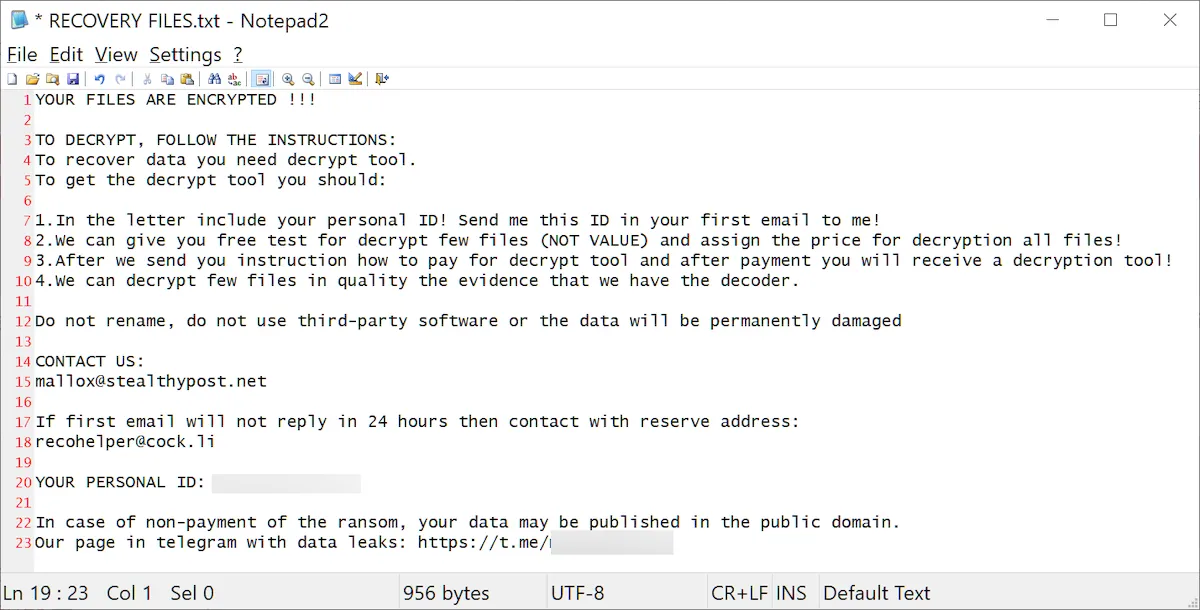

Após a conclusão da criptografia, os arquivos bloqueados são renomeados usando a extensão “.Fargo3” e o malware gera a nota de resgate (“RECOVERY FILES.txt”).

As vítimas estão sendo ameaçadas de vazar os arquivos roubados no canal Telegram do agente da ameaça, a menos que paguem o resgate.

Os servidores de banco de dados geralmente são comprometidos por meio de ataques de força bruta e de dicionário que são bem-sucedidos contra contas protegidas com credenciais fracas.

Como alternativa, os cibercriminosos tentam explorar vulnerabilidades conhecidas que o alvo não corrigiu.

A recomendação para administradores de servidores MS-SQL é certificar-se de que eles usem senhas fortes e exclusivas o suficiente. Além disso, manter a máquina atualizada com as correções mais recentes para vulnerabilidades de segurança é um conselho que nunca sai de moda.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.