E o Ransomware TellYouThePass está atacando servidores ActiveMQ, aproveitando-se de uma falha crítica de execução remota de código (RCE).

O Apache ActiveMQ é um message broker de código-fonte aberto escrito em Java, juntamente com um cliente completo de Java Message Service. Ele fornece “recursos empresariais”, ou seja, promove a comunicação de mais de um cliente ou servidor.

Os servidores Apache ActiveMQ expostos à Internet também são alvo de ataques de ransomware TellYouThePass que visam uma vulnerabilidade crítica de execução remota de código (RCE), anteriormente explorada como zero-day.

Ransomware TellYouThePass está atacando servidores ActiveMQ

A falha, rastreada como CVE-2023-46604, é um bug de gravidade máxima no corretor de mensagens escalonável de código aberto ActiveMQ que permite que invasores não autenticados executem comandos shell arbitrários em servidores vulneráveis.

Embora o Apache tenha lançado atualizações de segurança para corrigir a vulnerabilidade em 27 de outubro, as empresas de segurança cibernética ArcticWolf e Huntress Labs descobriram que os agentes de ameaças têm explorado isso como um zero-day para implantar o malware SparkRAT por mais de duas semanas, pelo menos desde 10 de outubro.

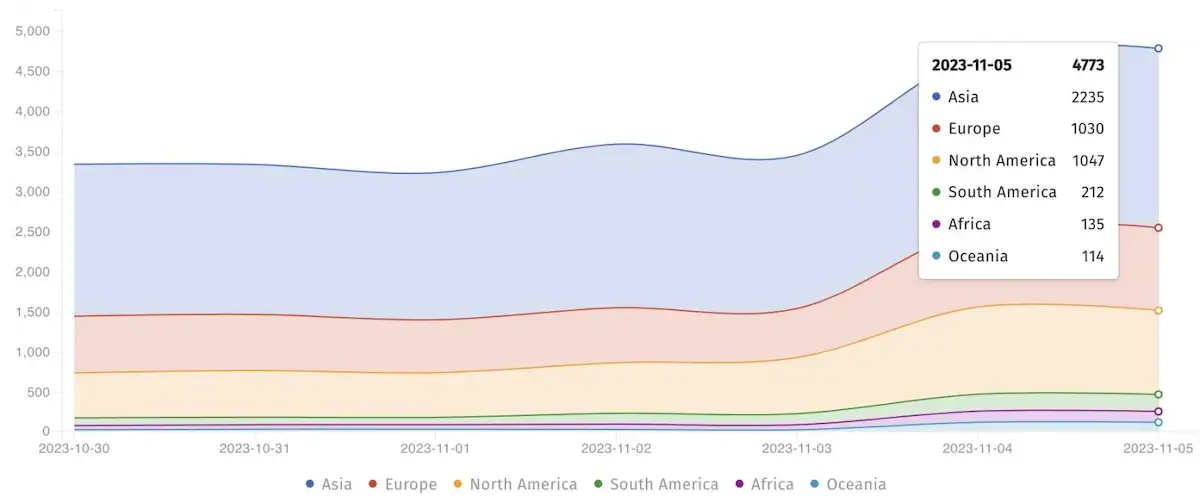

De acordo com dados do serviço de monitoramento de ameaças ShadowServer, existem atualmente mais de 9.200 servidores Apache ActiveMQ expostos online, com mais de 4.770 vulneráveis a explorações CVE-2023-46604.

Como o Apache ActiveMQ é usado como intermediário de mensagens em ambientes corporativos, a aplicação das atualizações de segurança deve ser considerada urgente.

Os administradores são aconselhados a corrigir todos os sistemas vulneráveis imediatamente, atualizando para as versões 5.15.16, 5.16.7, 5.17.6 e 5.18.3 do ActiveMQ.

Uma semana depois que o Apache corrigiu esta vulnerabilidade crítica do ActiveMQ, Huntress Labs e Rapid7 relataram ter detectado invasores explorando o bug para implantar cargas úteis de ransomware HelloKitty nas redes dos clientes.

Os ataques observados pelos pesquisadores de segurança de ambas as empresas de segurança cibernética começaram em 27 de outubro, poucos dias depois do Apache lançar patches de segurança.

O Arctic Wolf Labs revelou em um relatório publicado um dia depois que os agentes de ameaças que exploram ativamente a falha CVE-2023-46604 também a usam para acesso inicial em ataques direcionados a sistemas Linux e empurrando o ransomware TellYouThePass.

Os pesquisadores de segurança também encontraram semelhanças entre os ataques HelloKitty e TellYouThePass, com ambas as campanhas compartilhando “endereço de e-mail, infraestrutura, bem como endereços de carteira bitcoin”.

“As evidências de exploração de CVE-2023-46604 na natureza por uma variedade de atores de ameaças com objetivos diferentes demonstram a necessidade de uma rápida remediação desta vulnerabilidade”, alertaram os pesquisadores do Arctic Wolf.

O ransomware TellYouThePass teve um aumento massivo e repentino na atividade depois que as explorações de prova de conceito do Log4Shell foram lançadas online há dois anos.

Com seu retorno como malware compilado Golang em dezembro de 2021, a variedade de ransomware também adicionou recursos de segmentação entre plataformas, tornando possível atacar sistemas Linux e macOS (amostras de macOS ainda não foram detectadas).