Por causa de três falhas de segurança descobertas em novembro, mais de 1.450 servidores pfSense estão expostos a ataques RCE.

O pfSense é um sistema operacional popular de firewall e roteador de código aberto que permite ampla personalização e flexibilidade de implantação.

É uma solução econômica que atende necessidades específicas, oferecendo uma ampla gama de recursos normalmente encontrados em produtos comerciais caros.

Agora, aproximadamente 1.450 instâncias do pfSense expostas on-line são vulneráveis a injeção de comando e falhas de script entre sites que, se encadeadas, podem permitir que invasores executem execução remota de código no dispositivo.

Servidores pfSense estão expostos a ataques RCE

Em meados de novembro, os pesquisadores da SonarSource, com a ajuda de sua solução SonarCloud, descobriram três falhas que afetavam o pfSense 2.7.0 e anteriores e o pfSense Plus 23.05.01 e anteriores.

As falhas são rastreadas como CVE-2023-42325 (XSS), CVE-2023-42327 (XSS), e CVE-2023-42326 (injeção de comando).

Embora as falhas XSS refletidas exijam a ação do usuário por parte da vítima para funcionar, a falha de injeção de comando é mais grave (pontuação CVSS: 8,8).

Esta vulnerabilidade na interface web do pfSense surge de comandos shell sendo construídos a partir de dados fornecidos pelo usuário para configurar interfaces de rede sem aplicar a validação adequada.

A falha afeta o parâmetro da interface de rede “gifif”, que não é verificado quanto a valores seguros, permitindo que atores mal-intencionados injetem comandos adicionais no parâmetro, levando à sua execução com privilégios de root.

Para que esta exploração funcione, o autor da ameaça precisa de acesso a uma conta com permissões de edição de interface, daí a necessidade de encadear as falhas para um ataque poderoso.

Tanto CVE-2023-42325 quanto CVE-2023-42327 podem ser usados para executar JavaScript malicioso no navegador de um usuário autenticado para obter controle sobre sua sessão pfSense.

A Netgate, fornecedora do pfSense, recebeu relatórios sobre as três falhas em 3 de julho de 2023 e lançou atualizações de segurança que as solucionaram em 6 de novembro (pfSense Plus 23.09) e 16 de novembro (pfSense CE 2.7.1).

No entanto, um mês após a disponibilização dos patches pela Netgate, quase 1.500 instâncias do pfSense permanecem vulneráveis a ataques.

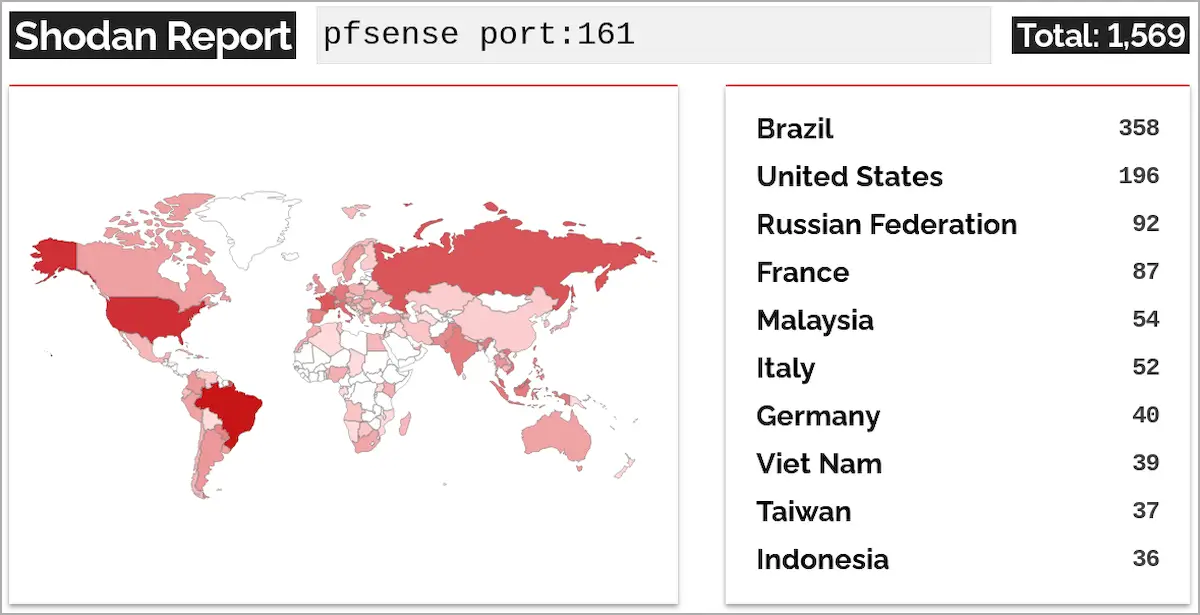

Os resultados da verificação Shodan que os pesquisadores da SonarSource compartilharam com o BleepingComputer mostram que das 1.569 instâncias do pfSense expostas à Internet, 42 usam o pfSense Plus 23.09 e outras 77 executam o pfSense Community Edition 2.7.1.

Isso deixa 1.450 instâncias (92,4%), que podem ser descobertas diretamente por meio do Shodan, vulneráveis às falhas mencionadas.

Embora essa exposição não torne essas instâncias suscetíveis a comprometimento imediato, já que os atores da ameaça precisariam primeiro atingir as vítimas com falhas de XSS, a exposição cria uma superfície de ataque significativa.

Embora o número de endpoints vulneráveis represente uma pequena fração das implantações do PfSense em todo o mundo, o fato de que grandes empresas costumam usar o software torna esse status particularmente perigoso.

Um invasor com acesso ao pfSense operando com privilégios de alto nível pode facilmente causar violações de dados, acessar recursos internos confidenciais e mover-se lateralmente dentro da rede comprometida.