Conheça o Shikitega, um malware para Linux quase indetectável, graças ao uso de um processo de implantação em vários estágios.

Um novo malware furtivo para Linux conhecido como Shikitega foi descoberto infectando computadores e dispositivos IoT com cargas adicionais.

Shikitega é bastante furtivo, conseguindo evitar a detecção de antivírus usando um codificador polimórfico que impossibilita a detecção estática baseada em assinatura.

Shikitega, um malware para Linux quase indetectável

O malware explora vulnerabilidades para elevar seus privilégios, adiciona persistência no host via crontab e, eventualmente, lança um minerador de criptomoedas em dispositivos infectados.

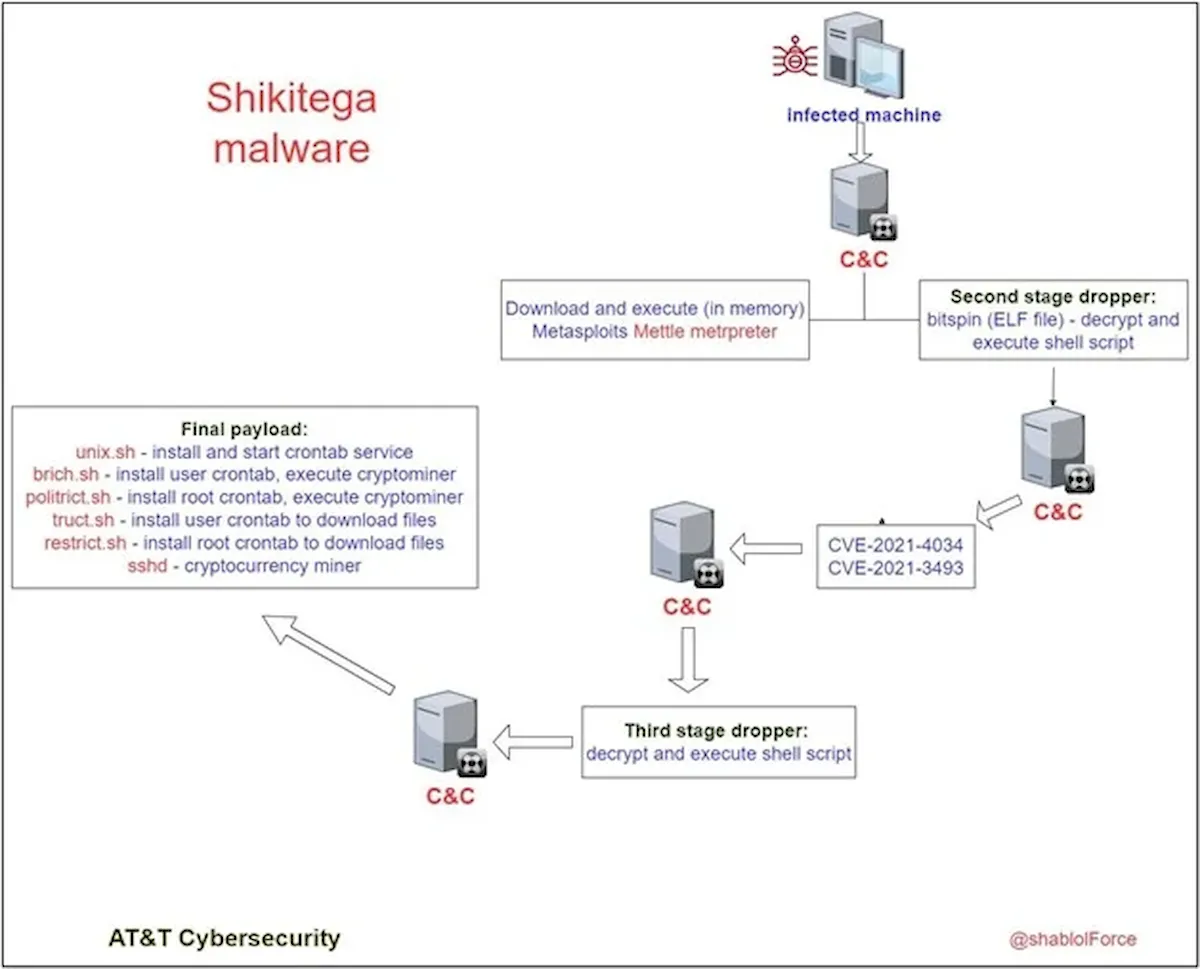

Embora o método de infecção inicial não seja conhecido no momento, os pesquisadores da AT&T que descobriram o Shikitega dizem que o malware usa uma cadeia de infecção de várias etapas, onde cada camada entrega apenas algumas centenas de bytes, ativando um módulo simples e depois passando para o próximo.

“O malware Shiketega é entregue de maneira sofisticada, usa um codificador polimórfico e entrega gradualmente sua carga útil, onde cada etapa revela apenas parte da carga útil total.”, explica o relatório da AT&T.

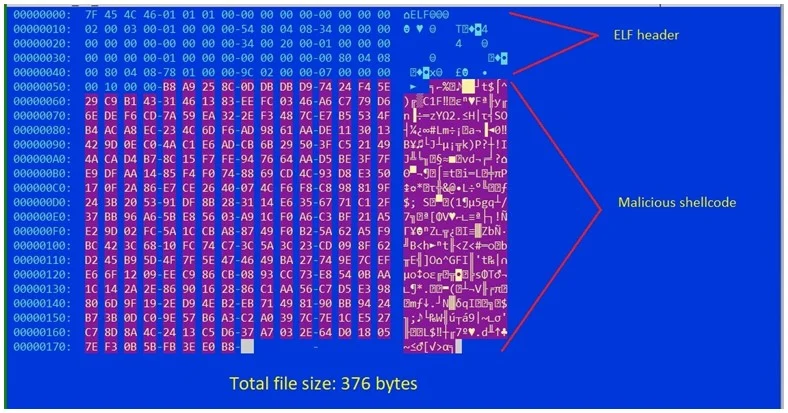

A infecção começa com um arquivo ELF de 370 bytes, que é o conta-gotas que contém o shellcode codificado.

A codificação é realizada usando o codificador de feedback aditivo XOR polimórfico ‘Shikata Ga Nai’, previamente analisado pela Mandiant.

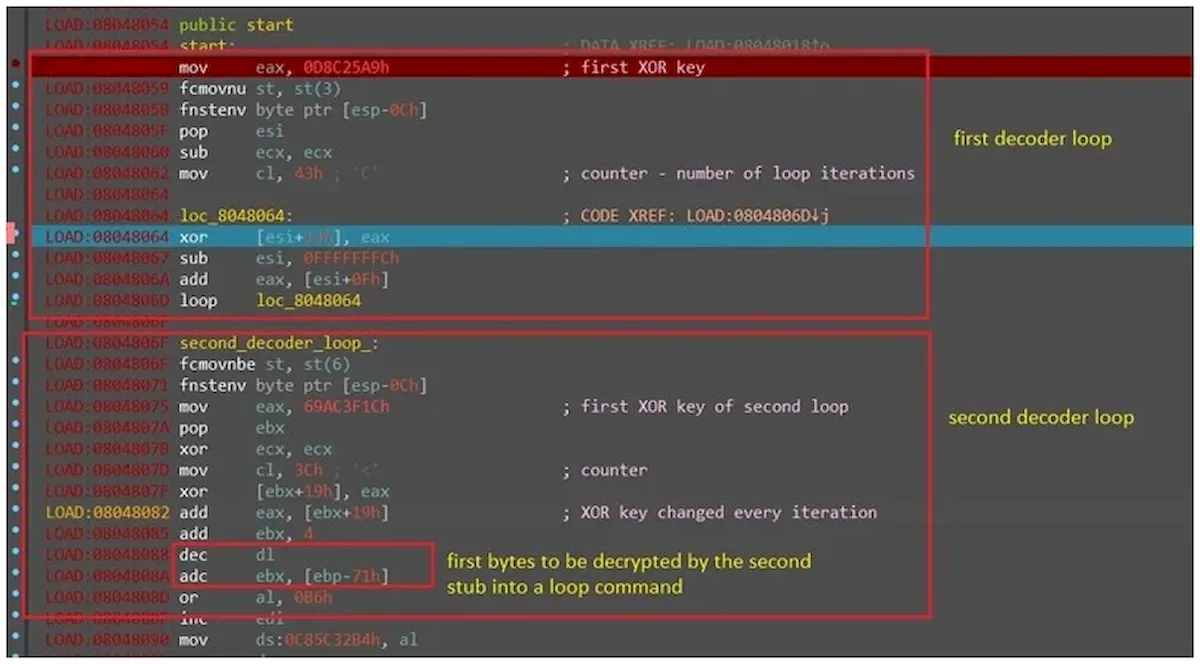

“Usando o codificador, o malware passa por vários loops de decodificação, onde um loop decodifica a próxima camada até que a carga útil final do shellcode seja decodificada e executada.”, continua o relatório.

“O pino do codificador é gerado com base na substituição dinâmica de instruções e na ordenação dinâmica de blocos. Além disso, os registros são selecionados dinamicamente.”

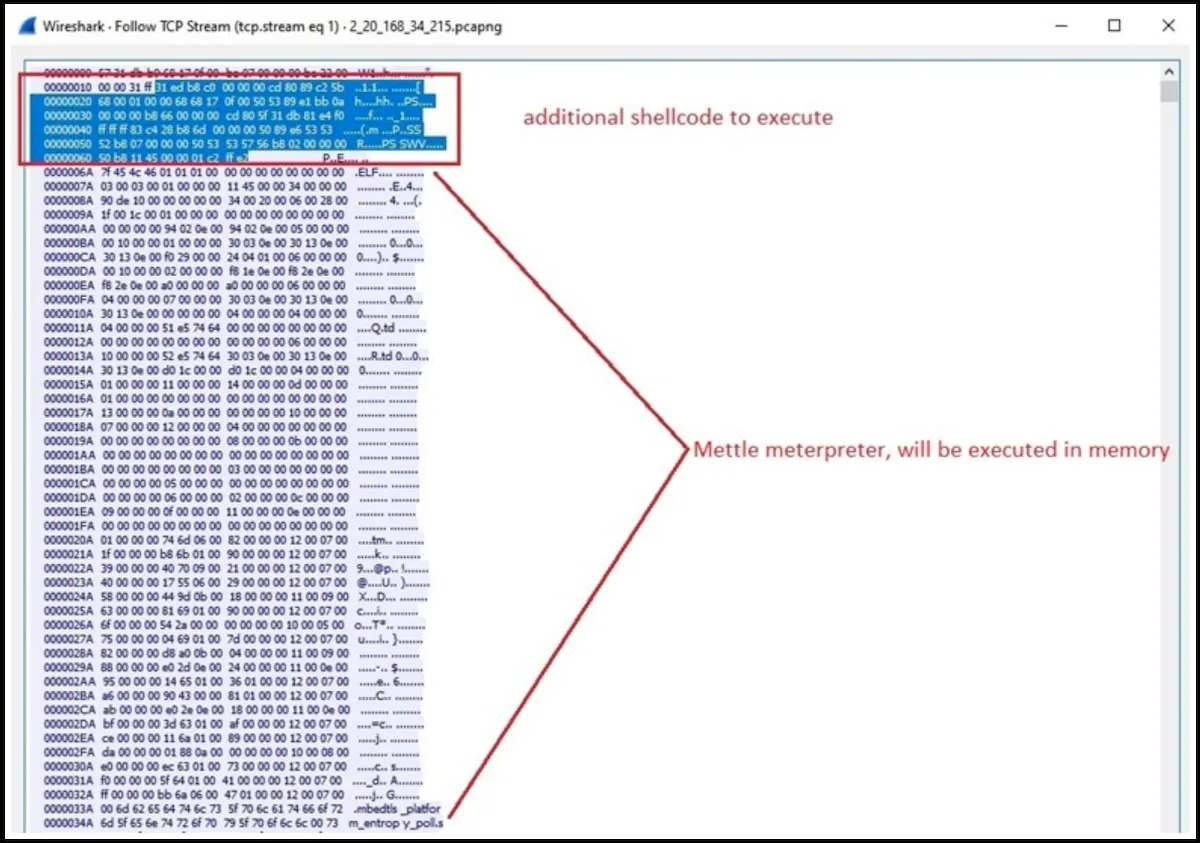

Após a conclusão da descriptografia, o shellcode é executado para entrar em contato com os servidores de comando e controle do malware (C2) e receber shellcode adicional (comandos) armazenado e executado diretamente da memória.

Um desses comandos baixa e executa o ‘Mettle‘, uma pequena e portátil carga útil do Metasploit Meterpreter que oferece aos invasores mais opções de controle remoto e execução de código no host.

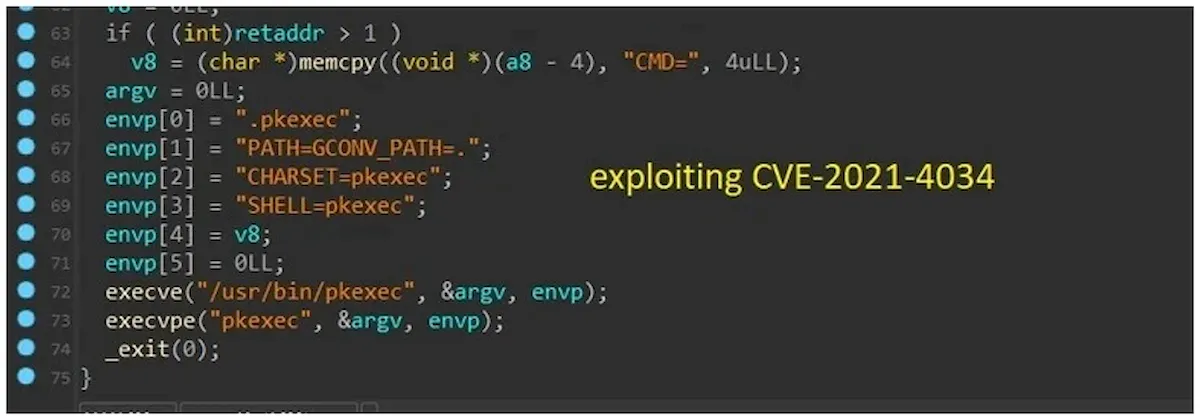

O Mettle busca ainda um arquivo ELF menor, que explora CVE-2021-4034 (também conhecido como PwnKit) e CVE-2021-3493 para elevar privilégios e baixar a carga útil do estágio final, um minerador de criptomoeda, como root.

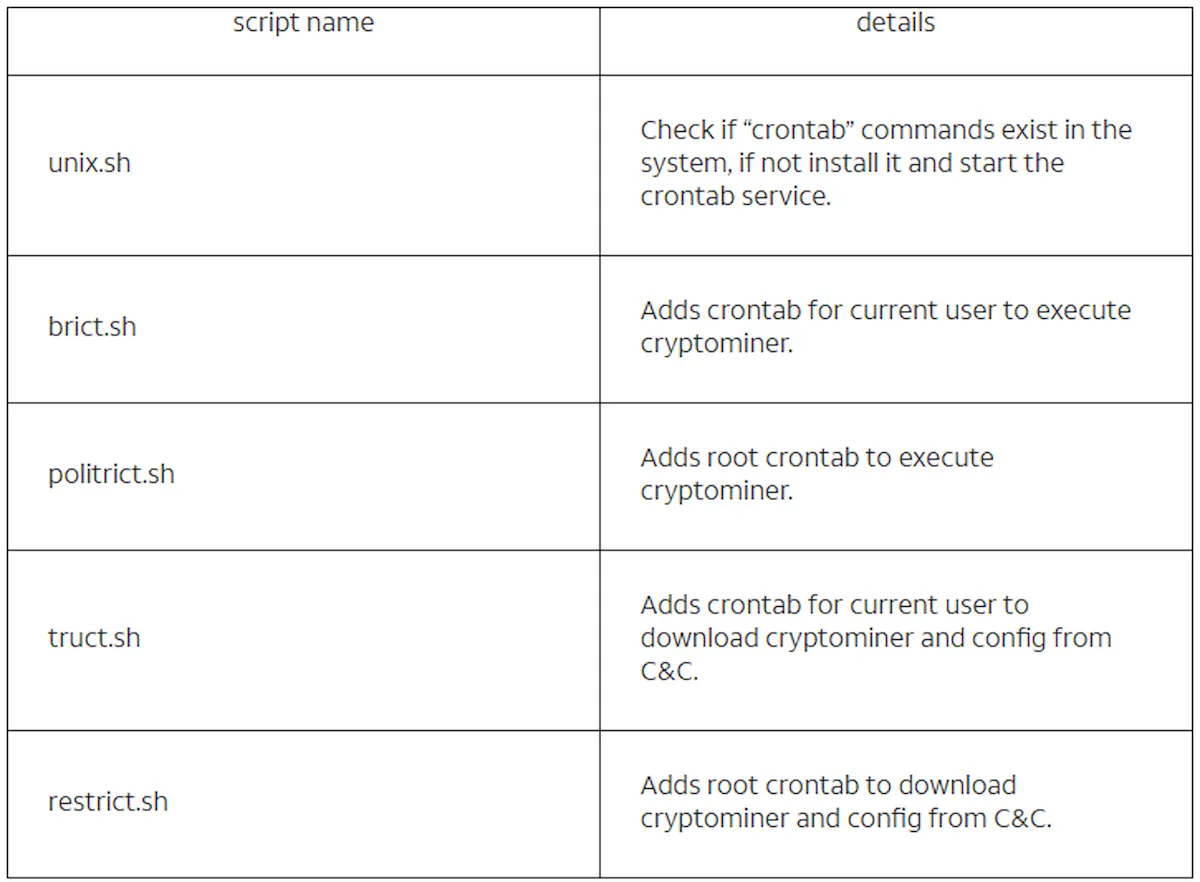

A persistência para o minerador de criptografia é alcançada baixando cinco scripts de shell que adicionam quatro cronjobs, dois para o usuário root e dois para o usuário atual.

Os crontabs são um mecanismo de persistência eficaz, portanto, todos os arquivos baixados são apagados para reduzir a probabilidade de o malware ser descoberto.

O minerador de criptografia é o XMRig versão 6.17.0, com foco na mineração do Monero, focado no anonimato e difícil de rastrear.

Para reduzir ainda mais as chances de acionar alarmes em produtos de segurança de rede, os agentes de ameaças por trás do Shikitega usam serviços legítimos de hospedagem em nuvem para hospedar sua infraestrutura de comando e controle.

Essa escolha custa mais dinheiro e coloca as operadoras em risco de serem rastreadas e identificadas pela aplicação da lei, mas oferece melhor sigilo nos sistemas comprometidos.

A equipe da AT&T relata um aumento acentuado no malware Linux este ano, aconselhando os administradores de sistema a aplicar as atualizações de segurança disponíveis, usar EDR em todos os terminais e fazer backups regulares dos dados mais importantes.

Por enquanto, Shikitega parece focado na mineração Monero, mas os agentes da ameaça podem decidir que outras cargas úteis mais potentes podem ser mais lucrativas a longo prazo.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.