WebDetetive, um spyware telefônico brasileiro foi hackeado e os dispositivos das vítimas foram excluídos do servidor.

Um spyware em língua portuguesa chamado WebDetetive foi usado para comprometer mais de 76.000 telefones Android nos últimos anos em toda a América do Sul, principalmente no Brasil.

Spyware telefônico brasileiro foi hackeado

Sim. Um Spyware telefônico brasileiro foi hackeado. O WebDetetive também é a mais recente empresa de spyware telefônico a ser hackeada nos últimos meses.

Em uma nota sem data vista pelo TechCrunch, os hackers anônimos descreveram como encontraram e exploraram diversas vulnerabilidades de segurança que lhes permitiram comprometer os servidores do WebDetetive e acessar seus bancos de dados de usuários.

Ao explorar outras falhas no painel web do fabricante do spyware – usado por abusadores para acessar os dados telefônicos roubados de suas vítimas – os hackers disseram que enumeraram e baixaram todos os registros do painel, incluindo o endereço de e-mail de cada cliente.

Os hackers disseram que o acesso ao painel também lhes permitiu excluir completamente os dispositivos das vítimas da rede de spyware, cortando efetivamente a conexão no nível do servidor para evitar que o dispositivo carregasse novos dados.

“O que definitivamente fizemos. Porque poderíamos. Porque #fuckstalkerware”, escreveram os hackers na nota.

A nota foi incluída em um cache contendo mais de 1,5 gigabytes de dados extraídos do painel do spyware na web. Esses dados incluíam informações sobre cada cliente, como o endereço IP a partir do qual eles fizeram login e o histórico de compras.

Os dados também listavam todos os dispositivos comprometidos por cada cliente, qual versão do spyware o telefone estava executando e os tipos de dados que o spyware estava coletando do telefone da vítima.

O cache não incluía o conteúdo roubado dos telefones das vítimas.

DDoSecrets, um coletivo de transparência sem fins lucrativos que indexa conjuntos de dados vazados e expostos de interesse público, recebeu os dados do WebDetetive e os compartilhou com o TechCrunch para análise.

No total, os dados mostraram que o WebDetetive havia comprometido 76.794 dispositivos até o momento da violação.

Os dados também continham 74.336 endereços de e-mail de clientes exclusivos, embora o WebDetetive não verifique os endereços de e-mail de um cliente ao se inscrever, impedindo qualquer análise significativa dos clientes do spyware.

Não se sabe quem está por trás da violação do WebDetetive e os hackers não forneceram informações de contato.

O TechCrunch não conseguiu confirmar de forma independente a alegação dos hackers de que excluiu os dispositivos das vítimas da rede, embora o TechCrunch tenha verificado a autenticidade dos dados roubados comparando uma seleção de identificadores de dispositivos no cache com um endpoint acessível publicamente no servidor do WebDetetive.

WebDetetive é um tipo de aplicativo de monitoramento telefônico instalado no telefone de uma pessoa sem seu consentimento, geralmente por alguém que conhece a senha do telefone.

Uma vez instalado, o aplicativo muda seu ícone na tela inicial do telefone, dificultando a detecção e remoção do spyware.

O WebDetetive então começa imediatamente a enviar furtivamente o conteúdo do telefone de uma pessoa para seus servidores, incluindo mensagens, registros de chamadas, gravações de chamadas telefônicas, fotos, gravações ambientais do microfone do telefone, aplicativos de mídia social e dados de localização precisos em tempo real.

Apesar do amplo acesso que esses aplicativos chamados de “stalkerware” (ou cônjuge) têm aos dados pessoais e confidenciais do telefone da vítima, o spyware é notoriamente problemático e conhecido por sua codificação de má qualidade, o que coloca os dados já roubados das vítimas em risco de ainda mais compromisso.

Pouco se sabe sobre o WebDetetive além das suas capacidades de vigilância.

Não é incomum que os fabricantes de spyware ocultem ou ofusquem suas identidades no mundo real, dados os riscos legais e de reputação que acompanham a produção de spyware e a facilitação da vigilância ilegal de terceiros.

WebDetetive não é diferente. Seu site não lista quem possui ou opera o WebDetetive.

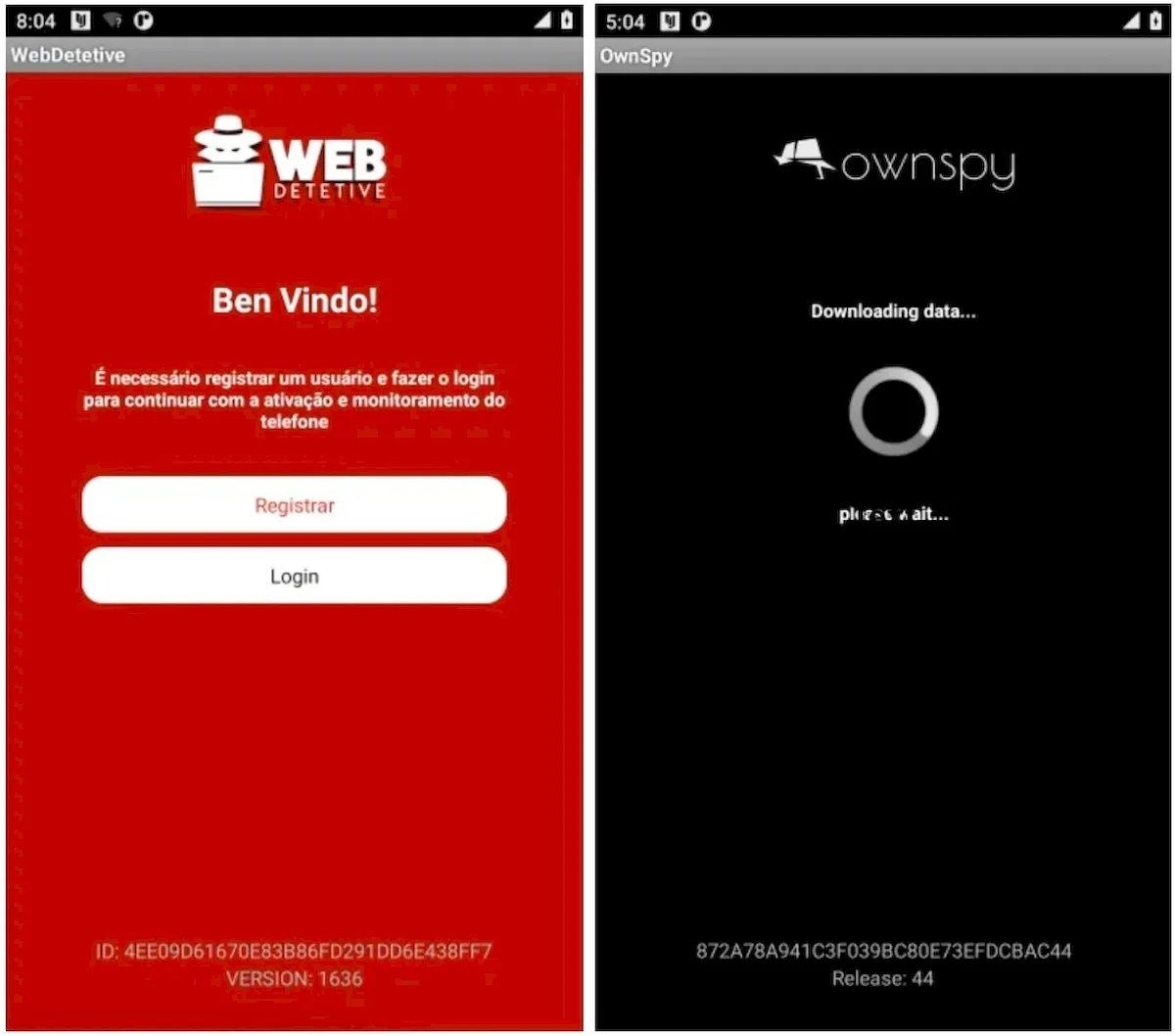

Mas embora os dados violados em si revelem poucas pistas sobre os administradores do WebDetetive, muitas de suas raízes remontam ao OwnSpy, outro aplicativo de espionagem telefônica amplamente utilizado.

O pessoal do site TechCrunch baixou o aplicativo WebDetetive para Android de seu site (já que a Apple e o Google proíbem aplicativos de stalkerware em suas lojas de aplicativos) e plantou o aplicativo em um dispositivo virtual, permitindo-nos analisar o aplicativo em uma sandbox isolada sem fornecer quaisquer dados reais. como a nossa localização.

Foi executada uma análise de tráfego de rede para entender quais dados entravam e saíam do aplicativo WebDetetive, que descobriu que se tratava de uma cópia amplamente reembalada do spyware do OwnSpy.

O agente de usuário do WebDetetive, que ele envia ao servidor para se identificar, ainda se referia a si mesmo como OwnSpy, embora estivesse enviando dados fictícios do nosso dispositivo virtual para os servidores do WebDetetive.

OwnSpy é desenvolvido na Espanha pela Mobile Innovations, uma empresa sediada em Madri dirigida por Antonio Calatrava.

O OwnSpy opera desde pelo menos 2010, de acordo com seu site, e afirma ter 50.000 clientes, embora não se saiba quantos dispositivos o OwnSpy comprometeu até o momento.

OwnSpy também opera um modelo de afiliado, permitindo que outros ganhem uma comissão promovendo o aplicativo ou oferecendo “um novo produto aos seus clientes” em troca de o OwnSpy receber uma parte dos lucros, de acordo com uma cópia arquivada do site de seus afiliados.

Não está claro quais outros links operacionais, se houver, existem entre o OwnSpy e o WebDetetive. Calatrava não retornou um pedido de comentário nem forneceu informações de contato dos administradores do WebDetetive.

Pouco tempo depois de enviarmos um e-mail para Calatrava, partes da infraestrutura conhecida do OwnSpy ficaram offline.

Uma análise separada do tráfego de rede do aplicativo OwnSpy feita pelo TechCrunch descobriu que o aplicativo spyware do OwnSpy não funcionou por um breve período no momento da publicação. O aplicativo WebDetetive continua funcionando.

WebDetetive é o segundo fabricante de spyware a ser alvo de um hack destrutivo de dados nos últimos meses.

LetMeSpy, um aplicativo spyware desenvolvido pelo desenvolvedor polonês Rafal Lidwin, foi encerrado após um hack que expôs e excluiu dados de telefones roubados das vítimas dos servidores do LetMeSpy. Lidwin se recusou a responder perguntas sobre o incidente.

Pelas contas do TechCrunch, pelo menos uma dúzia de empresas de spyware nos últimos anos expuseram, espalharam ou colocaram os dados telefônicos roubados das vítimas em risco de comprometimento adicional devido à codificação de má qualidade e vulnerabilidades de segurança facilmente exploráveis.

Um e-mail enviado ao endereço de e-mail de suporte do WebDetetive sobre a violação de dados – incluindo se o fabricante do spyware tem backups – não foi devolvido.

Não está claro se o fabricante do spyware notificará os clientes ou vítimas sobre a violação de dados ou se ainda possui os dados ou registros para fazê-lo.

Os ataques destrutivos, embora pouco frequentes, podem ter consequências indesejadas e perigosas para as vítimas de spyware.

O spyware normalmente alerta o agressor se o aplicativo spyware parar de funcionar ou for removido do telefone da vítima, e cortar a conexão sem um plano de segurança implementado pode colocar as vítimas do spyware em uma situação insegura.

A Coalition Against Stalkerware, que trabalha para apoiar vítimas e sobreviventes de stalkerware, possui recursos em seu site para aqueles que suspeitam que seu telefone esteja comprometido.

Como encontrar e remover WebDetetive

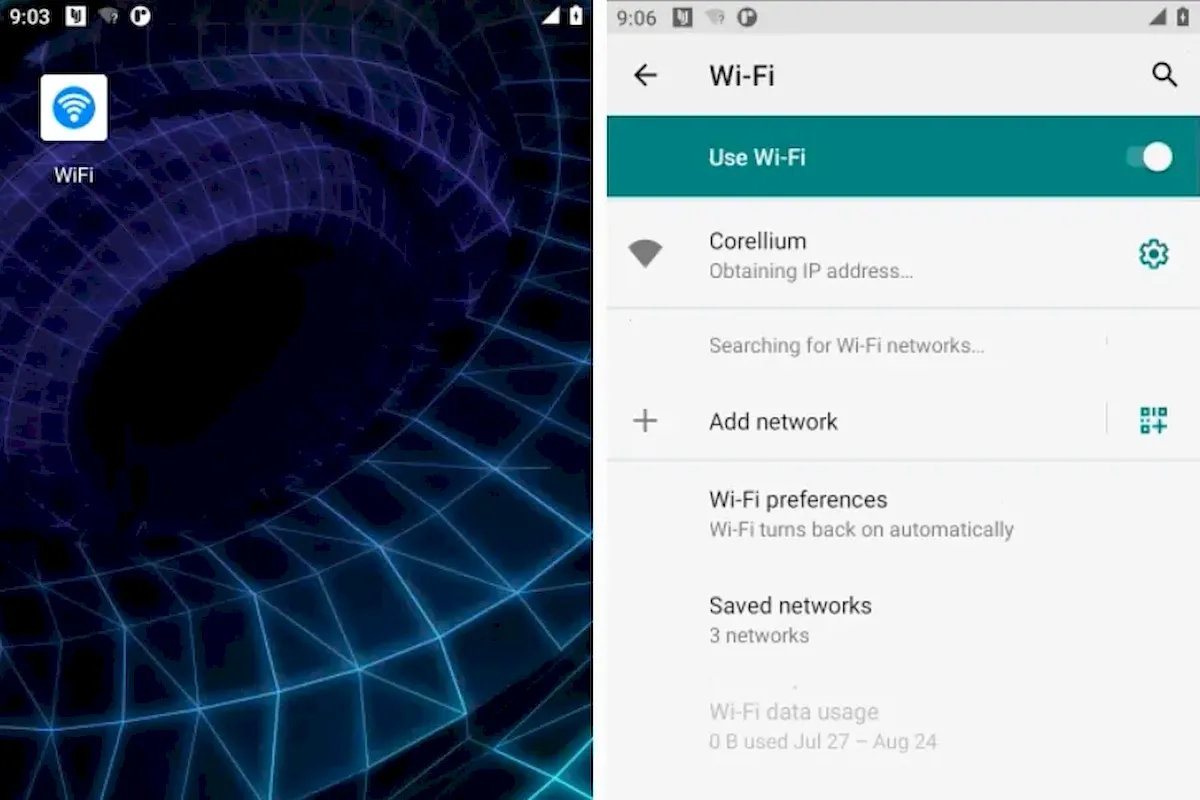

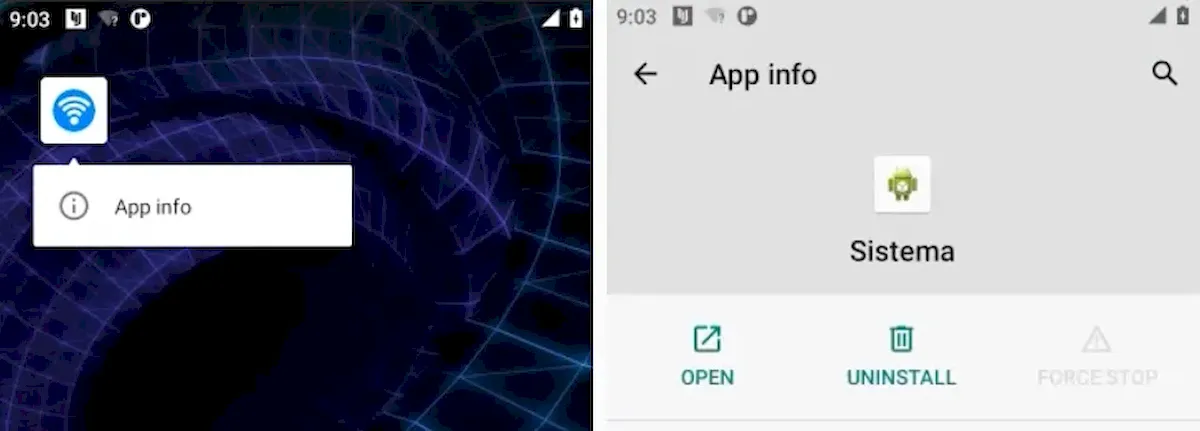

Ao contrário da maioria dos aplicativos de monitoramento de telefone, o WebDetetive e o OwnSpy não ocultam seus aplicativos na tela inicial do Android, mas se disfarçam como um aplicativo Wi-Fi que apresenta o sistema Android.

WebDetetive é relativamente fácil de detectar. O aplicativo aparece denominado “WiFi” e apresenta um ícone sem fio branco em um círculo azul sobre um fundo branco.

Quando tocado e segurado, e as informações do aplicativo são visualizadas, o aplicativo é na verdade chamado de “Sistema”.

Temos um guia geral que pode ajudá-lo a remover spyware Android do seu telefone, se for seguro fazê-lo.

Você deve garantir que o Google Play Protect esteja ativado, pois esse recurso de segurança no dispositivo pode proteger contra aplicativos Android maliciosos. Você pode verificar seu status no menu de configurações do Google Play.